Os pesquisadores descobriram 13 vulnerabilidades que afetam a pilha TCP / IP do Nucleus NET e demonstraram como os invasores podem explorá-las para causar sérios danos no mundo real.

A boa notícia é que a Siemens – a atual proprietária da pilha – lançou patches para todas as vulnerabilidades. A má notícia é que pode demorar um pouco para que esses patches sejam propagados, ou seja, para que as versões corrigidas do Nucleus NET sejam incluídas nos vários dispositivos que o utilizam.

Sobre o Nucleus NET

“O Nucleus NET é a pilha TCP / IP do Nucleus Real-time Operating System (RTOS). A pilha e o RTOS foram originalmente desenvolvidos pela Accelerated Technology, Inc. (ATI) em 1993, depois adquirida pela Mentor Graphics em 2002 e finalmente pela Siemens em 2017 ”, explicaram os pesquisadores do Forescout e do Mediagate Labs .

O RTOS está aparentemente em uso em mais de 3 bilhões de dispositivos, a maioria dos quais são componentes de dispositivos (por exemplo, chipsets MediaTek IoT, processadores de banda base em smartphones e outros dispositivos sem fio), mas também são usados em dispositivos médicos (desfibriladores e máquinas de ultrassom) , sistemas de automação predial, TI (sistemas de armazenamento) e sistemas críticos (navegação aviônica, infraestrutura ferroviária).

O NÚCLEO: 13 vulnerabilidades

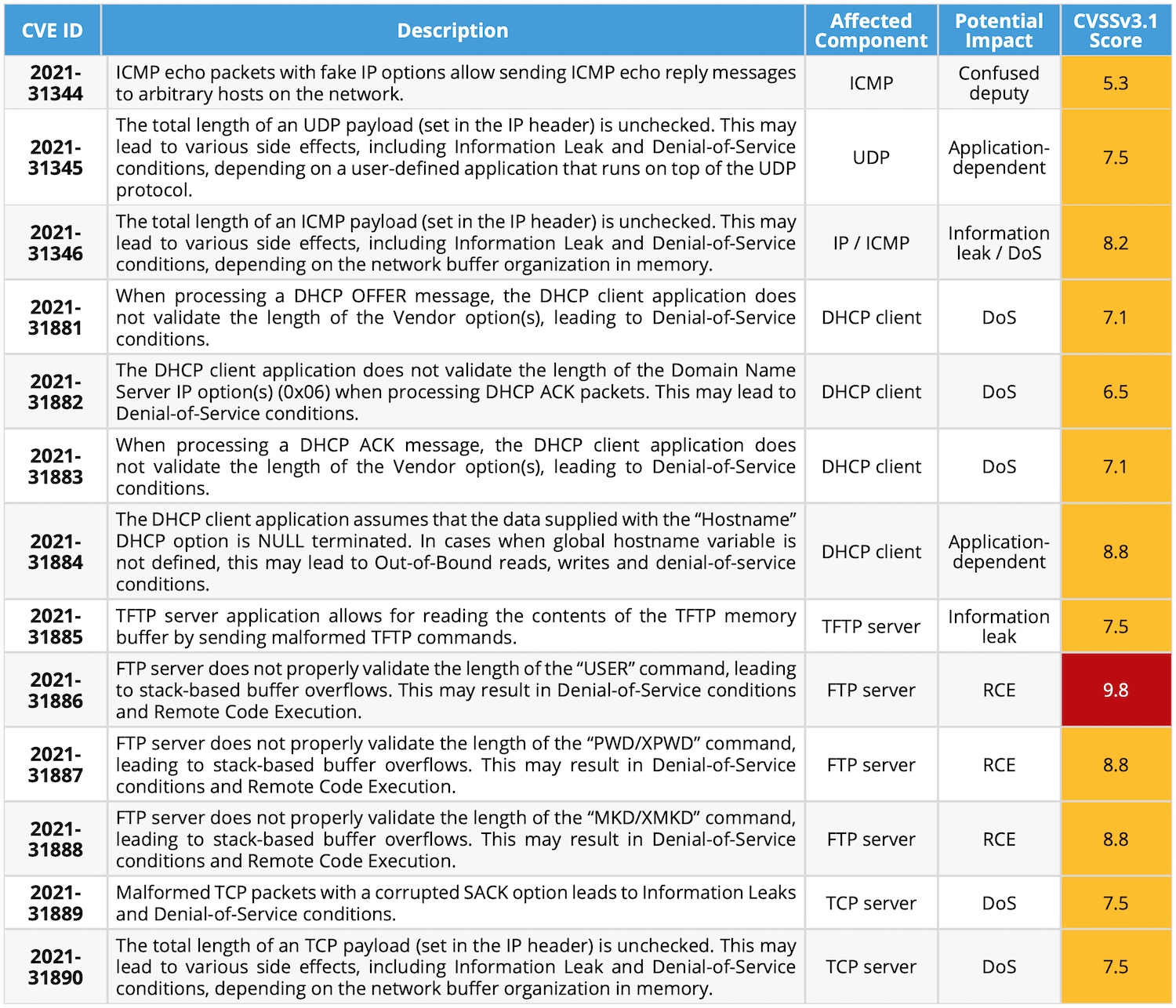

As treze vulnerabilidades descobertas pelos pesquisadores na pilha TCP / IP do Nucleus NET variam de acordo com o vazamento de informações e DoS até a execução remota de código. A maioria afeta o servidor FTP / TFTP da pilha e o cliente DHCP.

A mais crítica das falhas descobertas é CVE-2021-31886, que se origina do servidor FTP não validando adequadamente o comprimento do comando “USUÁRIO”, que pode ser explorado para acionar estouros de buffer baseados em pilha e permitir que invasores executem gravações controladas em a memória do dispositivo afetado, sequestrando o fluxo de execução e executando o código dos invasores. Além do mais, a autenticação prévia para o dispositivo não é necessária para uma exploração bem-sucedida, observaram os pesquisadores.

Eles demonstraram como a vulnerabilidade pode ser explorada para, por exemplo, interromper o funcionamento dos sistemas de automação predial de um hospital (e impactar o atendimento ao paciente), ou o funcionamento normal de um sistema de trem automatizado (e criar o potencial para grandes colisões):

Mais informações técnicas sobre as vulnerabilidades e possíveis ataques estão incluídas neste relatório técnico .

Mitigando o risco de exploração

Uma pesquisa do Shodan revelou 1.169 dispositivos executando o Nucleus FTP e 1.090 dispositivos executando o Nucleus RTOS (embora nem todos sejam vulneráveis). As consultas ao Forescout Device Cloud revelaram cerca de 5.500 dispositivos de 16 fornecedores em 127 clientes.

“Treze desses clientes tinham mais de 100 dispositivos vulneráveis, sendo o setor de saúde o mais afetado”, observaram os pesquisadores

Conforme mencionado antes, a Siemens já lançou patches oficiais e os fornecedores de dispositivos que usam esse software devem fornecer suas próprias atualizações aos clientes.

Se atualizações específicas ainda não estiverem disponíveis, Forescout recomendou várias etapas de mitigação de risco .

O ICS-CERT também publicou um comunicado que lista os produtos afetados e as mitigações.

FONTE: HELPNET SECURITY