Se você está pensando em realizar um teste de penetração em sua organização, pode estar interessado em aprender sobre os diferentes tipos de teste disponíveis. Com esse conhecimento, você estará mais bem equipado para definir o escopo de seu projeto, contratar o especialista certo e, por fim, atingir seus objetivos de segurança.

O que é teste de penetração?

O teste de penetração, comumente referido como “teste de caneta”, é uma técnica que simula ataques da vida real em seus sistemas de TI para encontrar pontos fracos que possam ser explorados por hackers. Seja para cumprir as regulamentações de segurança, como ISO 27001, obter a confiança do cliente e de terceiros ou obter sua própria paz de espírito, o teste de penetração é um método eficaz usado por organizações modernas para fortalecer sua postura de segurança cibernética e evitar violações de dados.

Leia sobre os diferentes tipos de teste de penetração para descobrir de qual tipo você pode se beneficiar mais:

Teste de penetração de rede

Como o nome sugere, um teste de penetração de rede visa identificar pontos fracos em sua infraestrutura de rede, seja no local ou em ambientes de nuvem. É um dos testes mais comuns e cruciais para garantir a segurança de seus dados críticos de negócios.

O teste de penetração de rede cobre uma ampla gama de verificações, incluindo configurações inseguras, vulnerabilidades de criptografia e patches de segurança ausentes para determinar as etapas que um hacker pode realizar para atacar sua organização. Os profissionais de segurança costumam categorizar esse teste em duas perspectivas diferentes: externa e interna.

O teste de penetração externa envolve a busca de vulnerabilidades que possam ser exploradas por qualquer invasor com acesso à Internet. Nesse cenário, os testadores de invasão estão tentando obter acesso aos seus sistemas e dados essenciais para os negócios para determinar como um invasor sem qualquer acesso ou conhecimento prévio seria capaz de atingir sua organização. Você pode pensar neste teste como sendo executado da perspectiva de um “estranho”.

Em contraste, o teste de penetração interno se preocupa com o teste de seu ambiente corporativo interno. Esse tipo de teste considera cenários em que um invasor conseguiu obter uma posição inicial dentro de sua rede corporativa, por exemplo, explorando uma vulnerabilidade em um de seus sistemas voltados para a Internet ou por meio do uso de engenharia social. Nesse caso, o teste é realizado a partir de uma perspectiva “interna”, com o objetivo de encontrar uma maneira de roubar informações confidenciais ou interromper as operações de uma organização.

De um modo geral, as fraquezas externas são consideradas uma ameaça mais séria do que a interna. Por um lado, um hacker precisa superar uma barreira de segurança externa antes de acessar suas redes internas e rodar para outros sistemas. Se você nunca conduziu nenhum tipo de teste de penetração antes, um teste externo ou de “perímetro” geralmente é o melhor lugar para começar, já que o perímetro é a coisa mais fácil para os invasores chegarem. Se você tiver vulnerabilidades triviais em sua infraestrutura voltada para a Internet, é aí que os hackers vão começar.

Teste de penetração de aplicativos da web

O teste de penetração de aplicativos da Web tenta descobrir vulnerabilidades em sites e aplicativos da Web, como plataformas de comércio eletrônico, sistemas de gerenciamento de conteúdo e software de gerenciamento de relacionamento com o cliente. Este tipo de teste lida com a revisão de toda a segurança do aplicativo da web, incluindo sua lógica subjacente e funcionalidades personalizadas, para evitar violações de dados.

Algumas das vulnerabilidades comuns detectadas durante um teste de penetração de aplicativo da web incluem injeções de banco de dados, script entre sites (XSS) e autenticação interrompida. Se você estiver interessado em aprender mais sobre os diferentes tipos de fraquezas de aplicativos da web, sua gravidade e como você pode evitá-los, o Open Web Application Security Project (OWASP) Top 10 é um ótimo lugar para começar. A cada poucos anos, o OWASP publica informações sobre as falhas mais frequentes e perigosas de aplicativos da web, baseando suas descobertas nos dados coletados de milhares de aplicativos.

Considerando a prevalência de aplicativos da Web em organizações modernas e as informações valiosas que eles transmitem e armazenam, não é surpreendente que sejam um alvo atraente para os cibercriminosos. De acordo com o “2021 Data Breach Investigations Report” da Verizon, a proporção de incidentes envolvendo ativos de aplicativos da web atingiu quase 50%. Por esse motivo, as organizações que estão desenvolvendo ou gerenciando seus próprios aplicativos voltados para a Internet devem considerar seriamente a realização de testes de penetração de aplicativos da web.

Teste de penetração automatizado

Compreensivelmente, como os testes de penetração podem ser caros e raros (executados apenas uma ou duas vezes por ano), muitas pessoas se perguntam se o teste de penetração automatizado é viável.

Embora não seja possível automatizar totalmente um teste de penetração (já que sempre haverá um elemento de trabalho manual conduzido por profissionais qualificados), é igualmente impossível para humanos verificar manualmente todas as vulnerabilidades existentes, simplesmente são muitas. É aí que entra a varredura de vulnerabilidade, com estas ferramentas você pode: agendar varreduras; seja rapidamente testado para muitos milhares de pontos fracos; e ser notificado de seus resultados em uma variedade de canais e formatos. Não é de se admirar que os scanners de vulnerabilidade formem uma parte crítica de um kit de ferramentas de testadores de penetração.

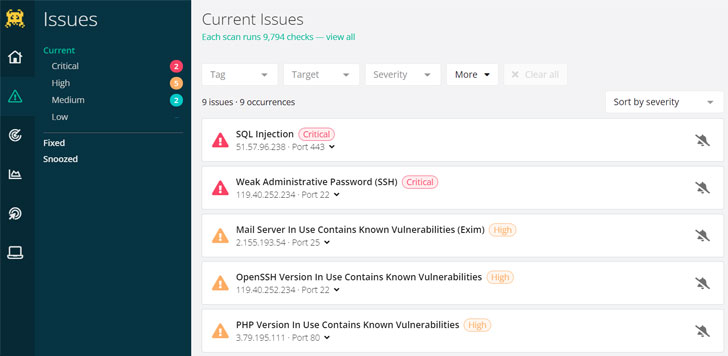

Uma dessas ferramentas que você pode explorar é o Intruder . Ele oferece verificação de segurança automatizada, projetada para ser simples e rápida, para que você possa se preparar e proteger em pouco ou nenhum momento. O Intruder inclui verificações de ameaças emergentes, que verificam proativamente seus sistemas em busca de vulnerabilidades recém-descobertas, assim que são divulgadas.

Pode não ser um teste de penetração totalmente automatizado, mas certamente é como ter um testador de penetração automatizado vigiando seus sistemas. Ao combinar a varredura contínua de vulnerabilidade com um teste anual de penetração, você pode ter certeza de que seus sistemas são cobertos por um programa de segurança cibernética robusto e abrangente.

|

| O Intruder separa automaticamente os resultados puramente informativos dos problemas acionáveis, economizando significativamente o tempo das equipes técnicas na análise dos resultados da verificação. |

Se quiser ver a ferramenta automatizada em ação, experimente o Intruder’s Pro Plan com o teste gratuito de 30 dias .

Engenharia social

Em comparação com os tipos de teste de penetração descritos anteriormente, que se concentram em encontrar fraquezas na tecnologia, a engenharia social tenta comprometer a segurança de uma organização explorando a psicologia humana. Pode assumir uma variedade de formas e pode ser executado tanto remotamente, por exemplo, tentando obter informações confidenciais de usuários por meio de e-mails de phishing ou chamadas telefônicas, ou no local, caso em que um testador de invasão tentará obter acesso a um físico instalação. Em todos os casos, o objetivo desse teste de penetração é manipular indivíduos, geralmente funcionários da empresa, para fornecer informações valiosas.

O sucesso de um teste de penetração de engenharia social depende em grande parte das informações coletadas na fase de “reconhecimento”, que envolve pesquisar indivíduos ou uma organização usando inteligência de código aberto acessível publicamente (OSINT). Depois de construir uma imagem mais precisa de seu alvo, um testador de penetração pode usar as informações descobertas para prosseguir com a criação de uma estratégia de ataque personalizada.

Um dos vetores de ataque mais comuns em engenharia social é um ataque de phishing, geralmente entregue por e-mail. Ao realizar um ataque de phishing, um testador de invasão não para necessariamente quando um funcionário desavisado clica em um link malicioso, mas pode ir além, tentando roubar credenciais do usuário e obter acesso ao laptop de um funcionário. Esses ataques podem ser extremamente bem-sucedidos, especialmente quando realizados por testadores de penetração experientes.

O teste de penetração de engenharia social não é tão amplamente adotado quanto o teste de rede ou aplicativo da web. No entanto, se sua organização já está realizando treinamento regular de conscientização de segurança, conduzir um teste de engenharia social dedicado pode ser um ótimo complemento ao seu arsenal para identificar e corrigir problemas de segurança em suas operações.

Equipe vermelha

Essa técnica avançada tem origem em exercícios de treinamento militar. Ele foi projetado para desafiar a segurança, os processos, as políticas e os planos de uma organização, adotando uma mentalidade antagônica. Em contraste, a formação de equipes azuis, também conhecida como “segurança defensiva”, envolve detectar e resistir a ataques da equipe Vermelha, bem como adversários da vida real.

O Red Teaming combina domínios digitais, sociais e físicos para implementar cenários de ataque abrangentes na vida real. Como tal, o Red Teaming pode ser considerado uma operação distinta do teste de penetração, mas como suas tarefas abrangem todos os tipos de teste de penetração descritos acima, achamos que valeria a pena mencioná-lo neste artigo.

Um objetivo de um teste de penetração padrão é encontrar tantas vulnerabilidades quanto possível dentro de um determinado período de tempo. A respiração deste teste é naturalmente limitada pelo escopo do trabalho; mas adversários da vida real não têm essas restrições artificiais a seguir. Como resultado, mesmo que uma organização execute regularmente testes de penetração e varreduras de vulnerabilidade, ela ainda pode ser exposta a ataques mais sofisticados, como quando a engenharia social e as deficiências da rede interna são encadeadas. É aqui que entra o Red Teaming. Ele avalia o ambiente de uma organização como um todo, entendendo como todas as partes funcionam juntas. Em seguida, aplica o pensamento crítico para descobrir novas vulnerabilidades que os invasores podem explorar, ajudando a organização a avaliar sua resposta aos ataques do mundo real.

Em comparação com o teste de penetração padrão, que dura vários dias ou semanas, as avaliações do Red Team geralmente levam muito mais tempo, em alguns casos vários meses para serem concluídas. Devido à sua natureza complexa, é uma operação bastante rara, normalmente executada por organizações maiores ou por contratados do governo com programas de segurança bem estabelecidos.

Concluir

O teste de penetração é uma disciplina ampla que engloba diferentes técnicas, portanto, é importante entender os riscos relativos que sua organização está enfrentando para escolher o tipo mais apropriado. Se você ainda não tiver certeza de que tipo de teste é apropriado para sua organização, você pode entrar em contato com a equipe de testadores de penetração experientes do Intruder, que poderão ajudá-lo.

Sobre o Intruder

Intruder é uma empresa internacional de segurança cibernética que ajuda as organizações a reduzir sua exposição cibernética, fornecendo uma solução de varredura de vulnerabilidade sem esforço. Oferecendo verificações de segurança líderes do setor, monitoramento contínuo e uma plataforma fácil de usar, o Intruder mantém empresas de todos os tamanhos protegidas contra hackers.

Visite o site deles para saber mais sobre o Intruder e para tentar seu scanner de vulnerabilidade online gratuitamente.

FONTE: THE HACKER NEWS