Uma exploração de dia zero – uma maneira de lançar um ataque cibernético através de uma vulnerabilidade anteriormente desconhecida – é praticamente a coisa mais valiosa que um hacker pode possuir. Essas façanhas podem ter preços ao norte de US$ 1 milhão no mercado aberto.

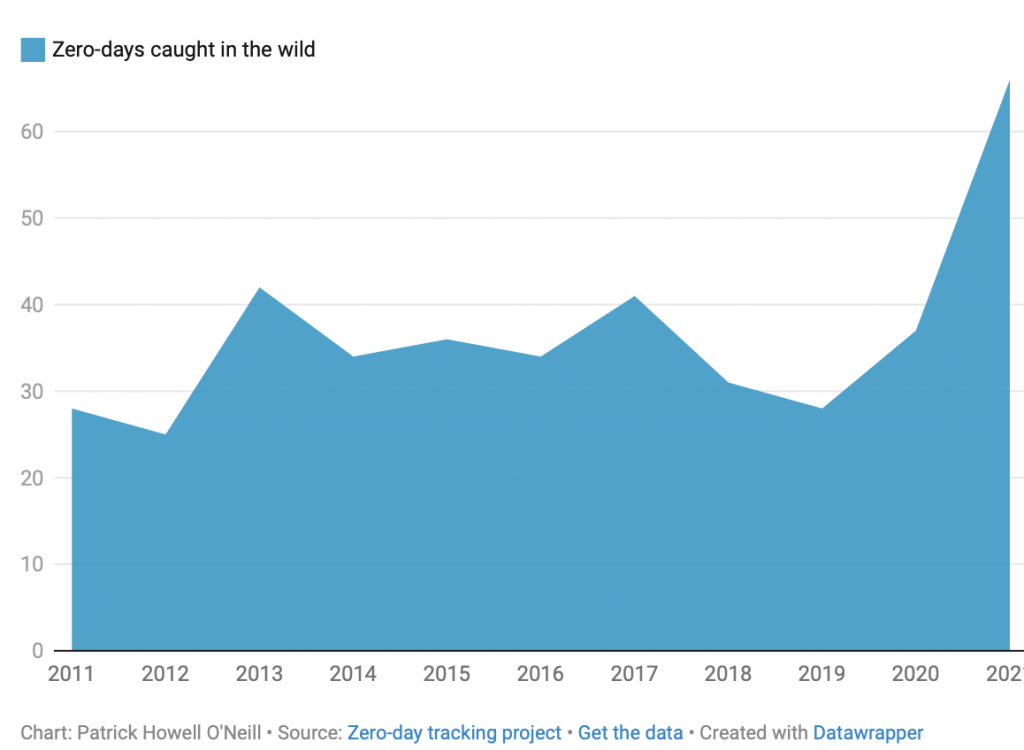

E este ano, os defensores de segurança cibernética capturaram o maior número de todos os tempos, de acordo com vários bancos de dados, pesquisadores e empresas de segurança cibernética que falaram com a MIT Technology Review. Pelo menos 66 dias zero foram encontrados em uso este ano, de acordo com bancos de dados como o projeto de rastreamento de 0 dias – quase o dobro do total de 2020 e mais do que em qualquer outro ano registrado.

Mas enquanto o número recorde chama a atenção, pode ser difícil saber o que ele nos diz. Isso significa que há mais dias zero sendo usados do que nunca? Ou os defensores são melhores em pegar os hackers que teriam perdido anteriormente?

“Um aumento é certo o que estamos vendo”, diz Eric Doerr, vice-presidente de segurança na nuvem da Microsoft. “A questão interessante é o que isso significa? O céu está caindo? Estou no acampamento de ‘Bem, é matizado.'”

Hackers estão “operando a todo vapor”

Um fator que contribui para a maior taxa de dias zero relatados é a rápida proliferação global de ferramentas de hacking.

Grupos poderosos estão todos derramando montes de dinheiro em dias zero para usar por si mesmos – e estão colhendo as recompensas.

No topo da cadeia alimentar estão os hackers patrocinados pelo governo. Somente a China é suspeita de ser responsável por nove dias zero este ano, diz Jared Semrau, diretor de vulnerabilidade e exploração da empresa americana de segurança cibernética FireEye Mandiant. Os EUA e seus aliados possuem claramente alguns dos recursos de hacking mais sofisticados, e há uma crescente conversa em usar essas ferramentas de forma mais agressiva.

“Temos esse nível superior de atores sofisticados de espionagem que definitivamente estão operando a todo vapor de uma maneira que não víamos nos últimos anos”, diz Semrau.

É mais fácil do que nunca comprar zero dias da crescente indústria de exploração. O que antes era proibitivamente caro e sofisticado agora é mais amplamente acessível.

“Vimos esses grupos estaduais irem para o Grupo NSO ou Candiru, esses serviços cada vez mais conhecidos que permitem que os países troquem recursos financeiros por capacidade ofensiva”, diz Semrau. Os Emirados Árabes Unidos, os Estados Unidos e as potências européia e asiática investiram dinheiro na indústria de exploração.

Os atacantes estão explorando os mesmos tipos de vulnerabilidades de software várias vezes, porque as empresas muitas vezes sentem falta da floresta pelas árvores.

E os cibercriminosos também usaram ataques de dia zero para ganhar dinheiro nos últimos anos, encontrando falhas no software que lhes permitem executar valiosos esquemas de ransomware.

“Atores financeiramente motivados estão mais sofisticados do que nunca”, diz Semrau. “Um terço dos dias zero que rastreamos recentemente pode ser rastreado diretamente até atores motivados financeiramente. Então eles estão desempenhando um papel significativo nesse aumento pelo qual acho que muitas pessoas não estão dando crédito.”

Os Cyberdefenders têm um holofote melhor

Embora possa haver um número crescente de pessoas desenvolvendo ou comprando dias zero, o número recorde relatado não é necessariamente uma coisa ruim. Na verdade, alguns especialistas dizem que pode ser principalmente uma boa notícia.

Ninguém com quem conversamos acredita que o número total de ataques de dia zero mais do que dobrou em um período tão curto de tempo – apenas o número que foi capturado. Isso sugere que os defensores estão se tornando melhores em pegar hackers no ato.

Você pode olhar para os dados, como a planilha de dia zero do Google, que rastreia quase uma década de hacks significativos que foram capturados na natureza.

Uma mudança que a tendência pode refletir é que há mais dinheiro disponível para defesa, principalmente de recompensas maiores de bugs e recompensas apresentadas por empresas de tecnologia pela descoberta de novas vulnerabilidades de dia zero. Mas também há ferramentas melhores.

Os defensores claramente passaram de serem capazes de capturar apenas ataques relativamente simples para detectar hacks mais complexos, diz Mark Dowd, fundador da Azimuth Security. “Acho que isso denota uma escalada na capacidade de detectar ataques mais sofisticados”, diz ele.

Grupos como o Grupo de Análise de Ameaças (TAG) do Google, a Equipe Global de Pesquisa e Análise (GReAT) da Kaspersky e o Centro de Inteligência de Ameaças (MSTIC) da Microsoft têm enormes quantidades de talento, recursos e dados – tanto, de fato, que rivalizam com as capacidades de uma agência de inteligência para detectar e rastrear hackers adversários.

Empresas como Microsoft e CrowdStrike estão entre aquelas que executam esforços de detecção em grande escala. Onde ferramentas antigas, como software antivírus, significavam menos globos oculares em atividades estranhas, hoje uma grande empresa pode pegar uma pequena anomalia em milhões de máquinas e depois rastreá-la até o dia zero que foi usado para entrar.

Dias antes da Microsoft lançar uma correção para um ataque secreto em seus sistemas de e-mail, hackers aumentaram sua atividade. Agora, especialistas dizem que é necessária uma ação rápida.

“Parte da razão pela qual você está vendo mais agora é porque estamos encontrando mais”, diz Doerr da Microsoft. “Somos melhores em destacar. Agora você pode aprender com o que está acontecendo com todos os seus clientes, o que ajuda você a ficar mais inteligente mais rápido. Na situação ruim em que você vê algo novo, isso afetará um cliente em vez de 10.000.”

No entanto, a realidade é muito mais confusa do que a teoria. No início deste ano, vários grupos de hackers lançaram ofensivas contra servidores de e-mail do Microsoft Exchange. O que começou como um ataque crítico de dia zero brevemente piorou ainda mais no período após uma correção estar disponível, mas antes de ser realmente aplicada aos usuários. Essa lacuna é um ponto ideal que os hackers adoram bater.

Como regra geral, no entanto, Doerr está no local.

As explorações estão ficando mais difíceis—e mais valiosas

Mesmo que dias zero estejam sendo vistos mais do que nunca, há um fato com o qual todos os especialistas concordam: eles estão ficando mais difíceis e mais caros de conseguir.

Melhores defesas e sistemas mais complicados significam que os hackers precisam fazer mais trabalho para invadir um alvo do que fizeram há uma década – os ataques são mais caros e exigem mais recursos. A recompensa, no entanto, é que, com tantas empresas operando na nuvem, uma vulnerabilidade pode abrir milhões de clientes para atacar.

“Dez anos atrás, quando tudo estava no local, muitos dos ataques que apenas uma empresa veria”, diz Doerr, “e poucas empresas estavam equipadas para entender o que estava acontecendo”.

Diante da melhoria das defesas, os hackers geralmente precisam vincular várias façanhas em vez de usar apenas uma. Essas “cadeias de exploração” exigem mais dias zero. O sucesso em detectar essas correntes também faz parte da razão para o aumento acentuado dos números.

Hoje, diz Dowd, os atacantes estão “tendo que investir mais e arriscar mais tendo essas cadeias para atingir seus objetivos”.

Um sinal importante vem do aumento do custo das façanhas mais valiosas. Os dados limitados disponíveis, como os preços públicos de dia zero da Zerodium, mostram até um aumento de 1.150% no custo dos hacks mais sofisticados nos últimos três anos.

Mas mesmo que os ataques de dia zero sejam mais difíceis, a demanda aumentou e a oferta segue. O céu pode não estar caindo—mas também não é um dia perfeitamente ensolarado.

FONTE: MIT TECHNOLOGY REVIEW