Parte 2 do relatório de ameaças cibernéticas relacionadas a jogos

No início deste ano, cobrimos as ameaças relacionadas aos jogos e analisamos as mudanças de 2020 e o primeiro semestre de 2021 em jogos para celular e PC, bem como vários esquemas de phishing que capitalizam os videogames. Muitas das ameaças enfrentadas pelos jogadores estão associadas à perda de dados pessoais e, particularmente, a contas com vários serviços de jogos.

Essa tendência não é exclusiva para PC ou jogos para celular ou para a indústria de jogos como um todo. No entanto, como os jogos oferecem aos usuários muitas guloseimas no jogo e até apresentam suas próprias moedas, as contas de jogos são de particular interesse para os cibercriminosos.

Neste relatório, analisamos mais de perto as ameaças ligadas à perda de contas com serviços populares de distribuição digital de videogames, como Steam e Origin. Também exploramos o tipo de dados relacionados a jogos que acabam no mercado negro e nos preços.

Histórico

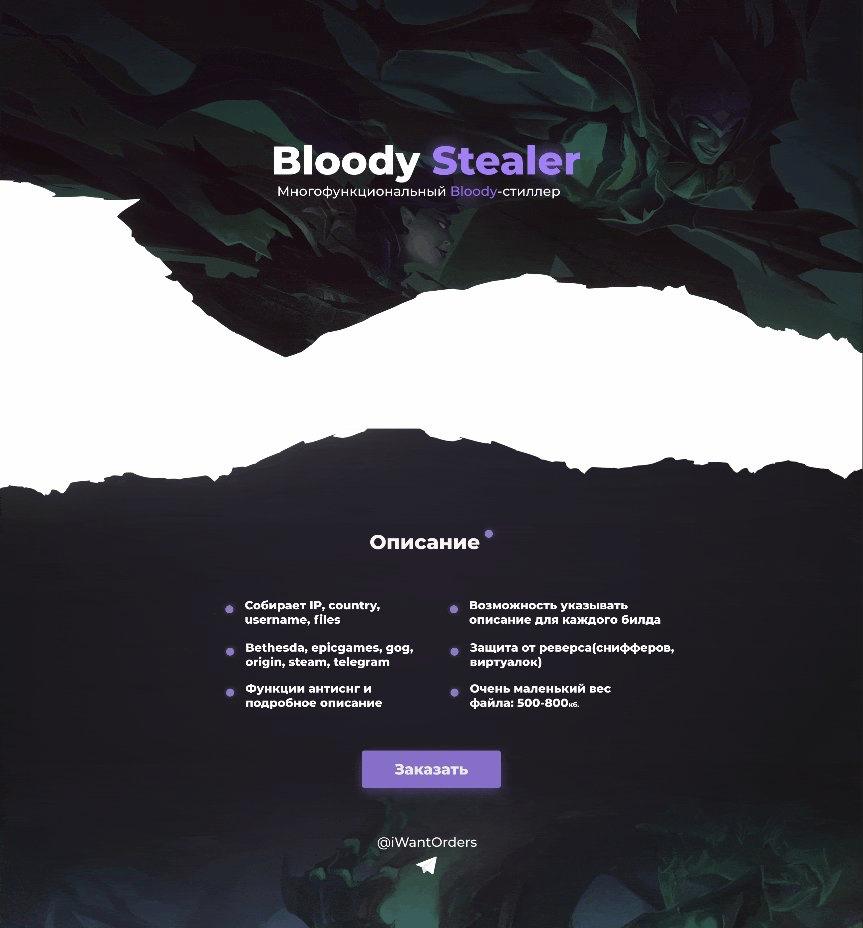

Em março de 2021, notamos um anúncio de malware chamado “BloodyStealer” em um fórum subterrâneo de língua russa. De acordo com o anúncio, BloodyStealer era um ladrão malicioso capaz de buscar dados e senhas de sessão e exfiltração de cookies, e protegido contra engenharia reversa e análise de malware em geral. Um comprador pode usar canais Telegram, bem como painéis web tradicionais para comunicação com a C&C. O autor ofereceu aos clientes em potencial contato via Telegram. O preço do BloodyStealer é de 700 RUB (menos de US$10) por um mês ou 3000 RUB (aprox. US$40) por toda a vida.

O anúncio BloodyStealer (Fonte: https://twitter.com/3xp0rtblog)

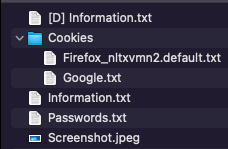

O anúncio destaca os seguintes recursos do BloodyStealer (traduzido do russo como está):

- Grabber para cookies, senhas, formulários, cartões bancários de navegadores

- Roubo para todas as informações sobre o PC e capturas de tela

- Rouba sessões dos seguintes clientes: Bethesda, Epic Games, GOG, Origin, Steam, Telegram, VimeWorld

- Rouba arquivos da área de trabalho (.txt) e do cliente uTorrent

- Coleta registros da memória

- Proteção de registro duplicado

- Proteção de engenharia reversa

- Não funciona no CIS

O que chamou nossa atenção é a capacidade do BloodyStealer de buscar informações relacionadas a jogos de computador instalados em um sistema infectado. BloodyStealer tem como alvo as principais plataformas de jogos online, como Steam, Epic Games Store, EA Origin, etc.

No momento de nossa investigação, o tópico do fórum relacionado ao BloodyStealer não estava publicamente disponível, mas a análise de informações visíveis no fórum revelou que as discussões relacionadas ao BloodyStealer ainda continuavam em canais privados. Isso, juntamente com o fato de que a atividade visível do ladrão havia sido observada desde o seu lançamento, sugeriu que o ator de ameaças por trás do BloodyStealer decidiu oferecer seu produto apenas a membros VIP de fóruns subterrâneos.

Os produtos Kaspersky detectam a ameaça como Trojan-Spy.MSIL.Stealer.gen. Para obter informações técnicas adicionais sobre BloodyStealer (técnicas maliciosas, regras YARA, etc.), entre em contato com financialintel@kaspersky.com.

Detalhes técnicos do BloodyStealer

Anti-análise

Durante nossa pesquisa, conseguimos identificar vários métodos anti-análise que foram usados para complicar a engenharia reversa e a análise do BloodyStealer, incluindo o uso de empacotadores e técnicas antidepuração. Como o ladrão é vendido no mercado subterrâneo, cada cliente pode proteger sua amostra com um embalador de sua escolha ou incluí-lo em uma cadeia de infecção de vários estágios. Estávamos monitorando BloodyStealer desde o seu anúncio, então pudemos notar que a maioria das amostras BloodyStealer estava protegida com uma solução comercial chamada “AgileNet”.

Ao analisar amostras descobertas na natureza, descobrimos que algumas delas estavam protegidas não apenas com AgileNet, mas também com outras ferramentas de proteção muito populares para o . Ambiente NET, como Confusor.

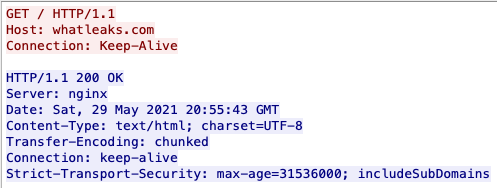

Identificação da vítima, comunicação com a C&C e exfiltração de dados

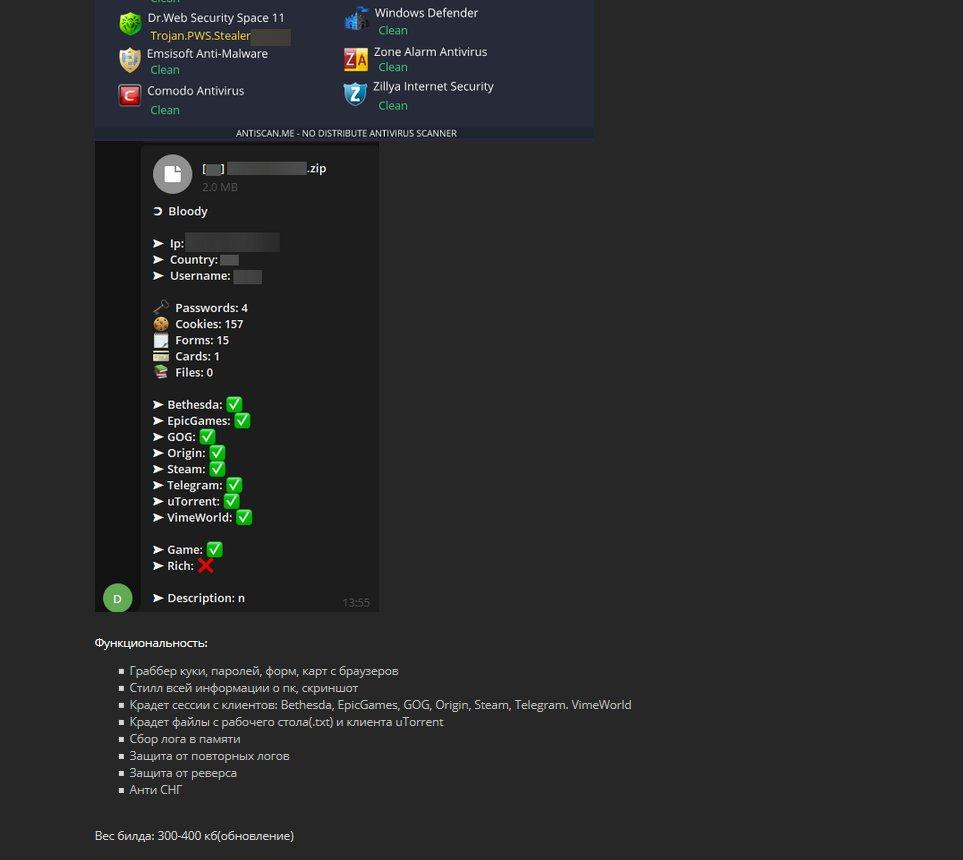

BloodyStealer é capaz de atribuir um identificador exclusivo a cada vítima infectada. O identificador é criado extraindo dados, como o GUID e o número de série (SID) do sistema. Essas informações são extraídas em tempo de execução. Além dessa identificação, BloodyStealer extrai o endereço IP público da C&C solicitando as informações do domínio whatleaks[.]com.

A solicitação usada para obter o IP público

Depois de atribuir um UID à vítima e obter o endereço IP da C&C, BloodyStealer extrai vários dados da máquina infectada, cria uma solicitação POST com informações sobre os dados exfiltrados e as envia para a C&C maliciosa. Os dados em si são enviados para o servidor C&C configurado mais tarde como um arquivo ZIP não protegido e têm a estrutura mostrada abaixo.

O endereço IP configurado no sistema infectado é usado como o nome do arquivo ZIP.

BloodyStealer como parte de uma cadeia de infecção em vários estágios

Em nossa análise de amostras do BloodyStealer, descobrimos como vários atores de ameaças que adquiriram este produto decidiram usar o ladrão como parte de outras cadeias de execução de malware, por exemplo, KeyBase ou Agent Tesla. Os criminosos que combinaram o componente ladrão com outras famílias de malware também protegeram BloodyStealer com outros empacotadores, como Themida.

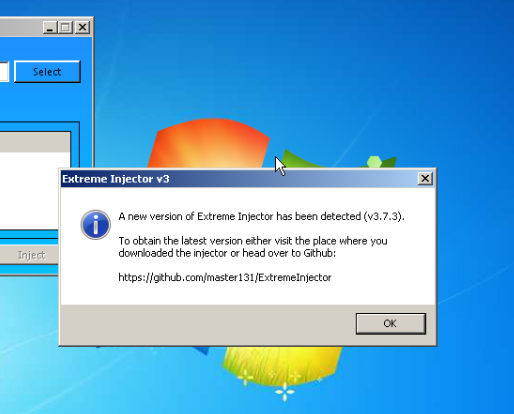

BloodyStealer usado ao lado de outras famílias de malware ou ferramentas de hacking

Com base no preço que BloodyStealer está buscando no mercado subterrâneo, podemos esperar que ele seja usado em combinação com outras famílias populares de malware.

Comando e Controle

Como mencionado acima, BloodyStealer envia todos os dados exfiltrados para um servidor C&C. Os cibercriminosos podem acessar os dados usando o Telegram ou através de um painel da web. Os dados coletados podem então ser vendidos a outros cibercriminosos, que por sua vez tentarão monetizá-los.

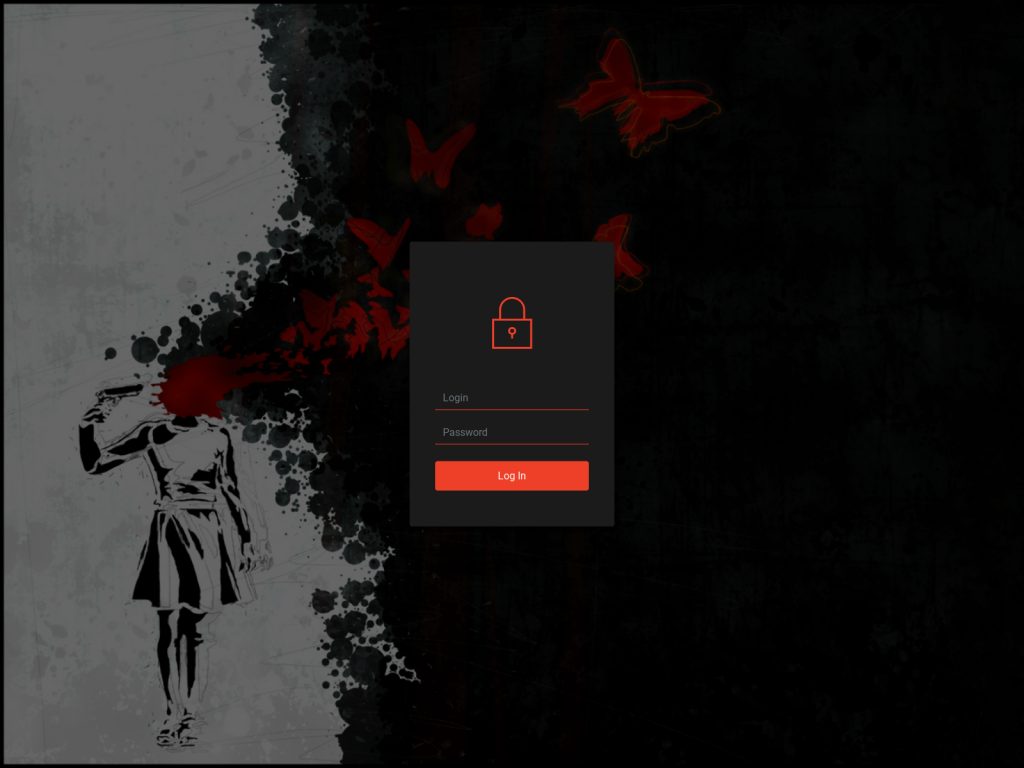

Página de login da BloodyStealer C&C (Fonte: https://twitter.com/3xp0rtblog)

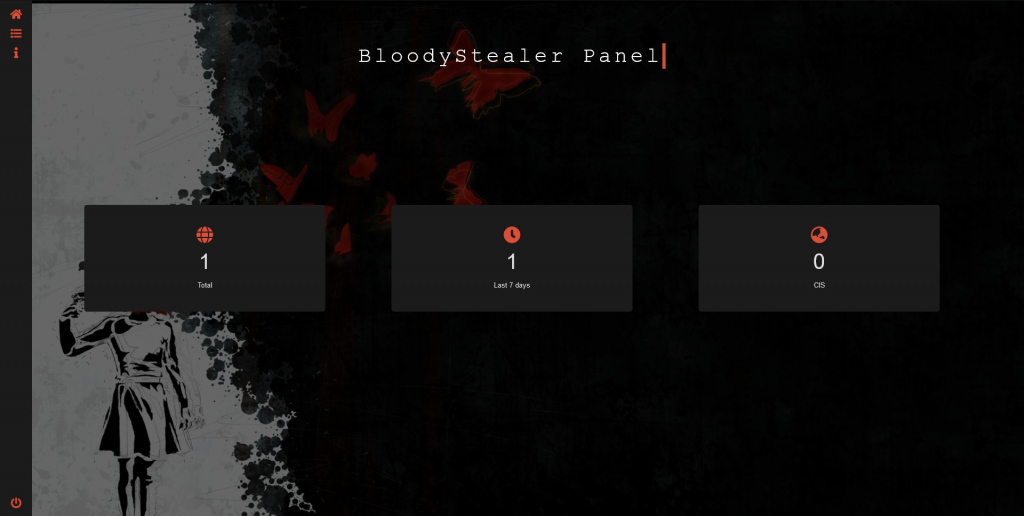

Quando um criminoso está logado no painel da web da C&C, ele verá um painel básico com estatísticas relacionadas à vítima.

Painel de estatísticas do BloodyStealer (Fonte: https://twitter.com/3xp0rtblog)

Ao girar pela estrutura usada para alocar o painel de conteúdo, conseguimos identificar o segundo servidor C&C localizado em

hxxp://gwrg23445b235245ner.mcdir[.]me/4/654/login.php

Ambos os servidores C&C são colocados atrás do Cloudflare, que oculta seus IPs originais e fornece uma camada de proteção contra DDoS e ataques da web.

Vitimologia

BloodyStealer ainda é bastante novo no mercado quando comparado a outras ferramentas de malware existentes; no entanto, ao analisar os dados de telemetria disponíveis, encontramos detecções de BloodyStealer na Europa, América Latina e região da APAC. No momento da investigação, observamos que BloodyStealer afetou principalmente os usuários domésticos.

Próximos elos da cadeia: mercados darknet

Infelizmente, BloodyStealer é apenas um exemplo de ladrões visando jogadores. Com muitos mais em uso, os cibercriminosos reúnem um número significativo de registros relacionados a jogos, credenciais de login e outros dados, estimulando uma cadeia de suprimentos e demanda bem desenvolvida para credenciais roubadas na dark web. Nesta seção, vamos nos aprofundar no mercado escuro de jogos e analisar os tipos de itens relacionados a jogos disponíveis lá.

Nossos especialistas, especializados em entender o que acontece na dark web, realizaram pesquisas sobre o estado atual dos dados do usuário como mercadoria nessas plataformas para descobrir que tipo de dados pessoais estão em demanda, para que são usados e quanto custam. Para os propósitos deste relatório, analisamos ofertas ativas em doze fóruns e mercados internacionais darknet que usam inglês ou russo.

Ofertas de atacado

Os vendedores de dark web fornecem uma ampla variedade de produtos, vendidos por atacado e varejo. Especificamente, um dos produtos atacadistas mais populares são as toras.

Nestes exemplos, os cibercriminosos oferecem logs: um arquivo contendo mais de 65.000 logs por 150$ e pacotes com 1.000 logs privados por 300$

Registros são credenciais necessárias para acessar uma conta. Estes geralmente assumem a forma de cookies salvos do navegador, informações sobre logins no servidor, capturas de tela da área de trabalho, etc. Eles são a chave para acessar as contas das vítimas. Os registros podem estar desatualizados, conter apenas sessões de jogos antigas ou até mesmo não ter dados relacionados à conta. É por isso que eles precisam ser verificados antes do uso. Na cadeia de vendas de toras, existem várias funções.

Em primeiro lugar, há pessoas que roubam registros com a ajuda de botnets ou esquemas de phishing. Estes são os operadores. Os operadores podem ter milhares de registros coletados em suas nuvens, mas todo esse fluxo de dados precisa ser validado. Para processar os registros, o cibercriminoso precisa verificar se a combinação de login e senha ainda é relevante, quantos dias se passaram desde a última senha ou alteração de e-mail (ou seja, se a vítima descobriu que a conta foi roubada) e verificar o saldo. Os fraudadores podem fazer isso por conta própria, mas isso pode ser bastante demorado, com milhares de registros para passar. Para isso, existem verificadores de log: cibercriminosos que possuem ferramentas especiais para processar logs. O software coleta estatísticas sobre registros processados, e o verificador recebe uma parte dos lucros: normalmente, 40%.

É possível comprar toras por unidade e processá-las manualmente ou comprar em massa e processar com a ajuda de serviços especializados. O preço médio por log é de 34¢; o preço por 100 logs é de US$ 17,83.

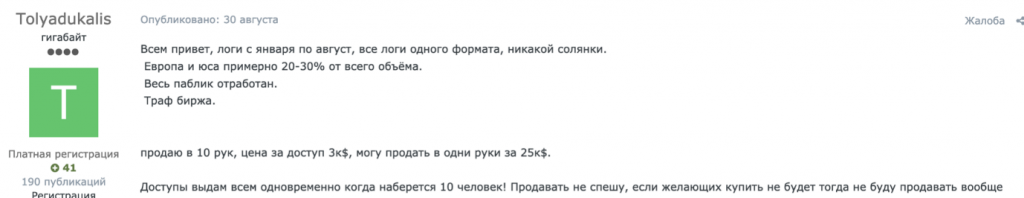

Este anunciante está oferecendo um lote de registros por US$ 25.000 a uma pessoa, mas não faz menção ao volume de dados

Há também fraudadores que têm sites com uma grande cobertura, oferecendo-se para colocar links para malware como forma de distribuição. Em seus anúncios na darknet, esses fraudadores anexam tráfego e baixam estatísticas para atrair mais clientes.

Opções de varejo

Se o cibercriminoso é especializado em pequenas vendas (dois a dez itens), o tipo de mercadoria que eles oferecem na darknet incluirá certos jogos, itens no jogo e contas com plataformas de jogos populares. É importante ressaltar que esses produtos geralmente são oferecidos a apenas 60-70% do preço original, para que os clientes obtenham um bom negócio nos mercados darknet. Alguns criminosos podem possuir milhares de contas e oferecer acesso a elas com um enorme desconto, já que muitas dessas contas são inúteis: algumas não custam nada e outras já foram recuperadas por seus proprietários originais.

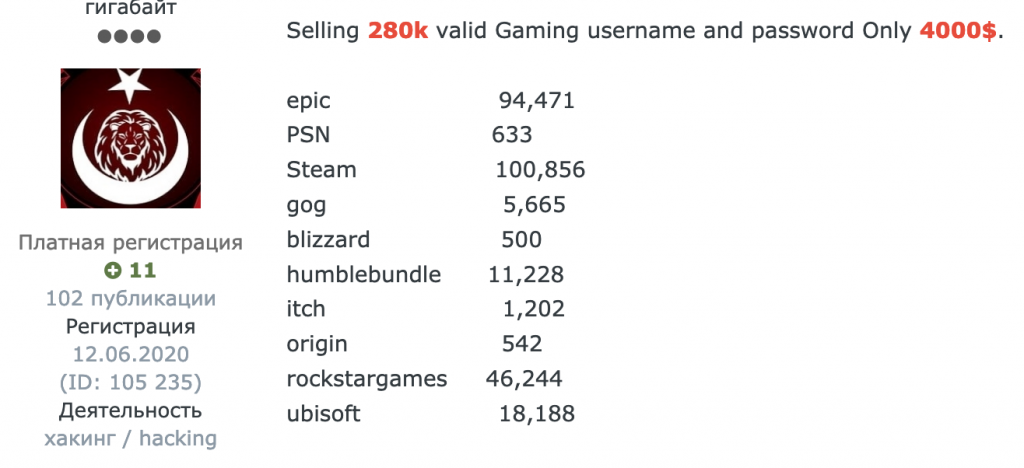

Uma pessoa está oferecendo milhares de nomes de usuário e senhas para várias plataformas de jogos por apenas US$ 4.000

Os vendedores da Dark Web oferecem contas roubadas, sendo os critérios de seleção importantes o número de jogos disponíveis na conta e há quanto tempo a conta foi criada. Jogos e complementos não são baratos, e é aqui que os cibercriminosos entram na briga, oferecendo os mesmos jogos populares a preços significativamente mais baixos. Além do Steam, contas em plataformas de jogos, como Origin, Ubisoft Store, GOG, Battle.net, também são roubadas e revendidas.

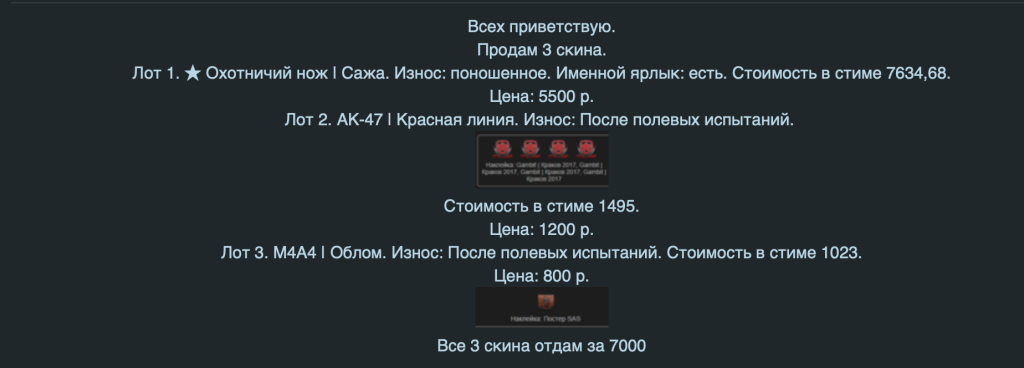

Um vendedor está oferecendo itens no jogo. O preço original é de US$ 20,5, mas os clientes podem obtê-los ilegalmente por US$ 16,45.

Além de certos jogos e contas, os cibercriminosos também vendem equipamentos raros de uma ampla gama de jogos com um desconto de 30-40% no preço original. Isso é possível se a conta Steam proprietária dos itens não tiver restrições ao envio de presentes para outros jogadores, por exemplo, sem necessidade de confirmação por e-mail.

Alguns cibercriminosos também vendem o chamado “equilíbrio a vapor”. Dependendo da origem, o equilíbrio de vapor pode ser “branco” ou “preto”. Branco significa vendido da própria conta do vendedor. Um jogador pode se cansar do jogo e decidir vender sua conta, juntamente com todas as guloseimas associadas no jogo, oferecendo-a no mercado negro, já que a Valve não aprova esse tipo de negócio. Contas como essa podem ser usadas para atividades ilegais, como fraude ou lavagem de dinheiro, pois ainda não parecem suspeitas para o Steam. Equilíbrio negro significa que as contas Steam foram obtidas ilegalmente, por exemplo, por meio de phishing, engenharia social ou outras técnicas cibercriminosas. Os cibercriminosos fazem o possível para sacar dinheiro comprando cartões Steam, itens no jogo, presentes, etc., antes que os proprietários originais retomem o controle de sua propriedade com a ajuda do serviço de suporte.

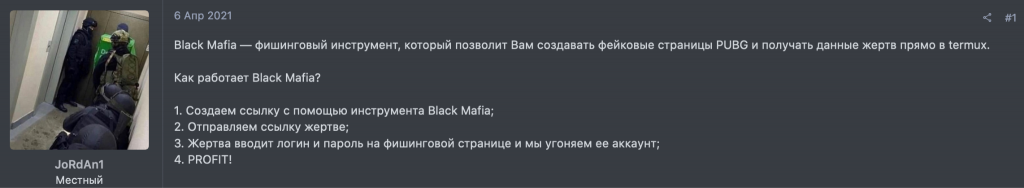

Uma pessoa está delineando um esquema para roubar contas com a ajuda de páginas de phishing PUBG

Além de comprar mercadorias, os visitantes do fórum darknet também podem comprar acesso a instrumentos de phishing, o que é uma oferta menos popular. Como você pode ver na captura de tela, o cibercriminoso está oferecendo uma ferramenta chamada “Máfia Negra”. As ferramentas de phishing podem até ser baixadas do GitHub, depois de aceitar a condição de que sejam usadas apenas para fins educacionais.

Um criminoso pode usar a ferramenta para criar um link de phishing e enviá-lo a uma vítima desavisada. Isso geralmente segue o fluxo experimentado e testado: a vítima clica no link e insere suas credenciais, que acabam nas mãos dos fraudadores.

Conclusão

Esta visão geral demonstra a estrutura do registro do jogo e do negócio de roubo de login. Com o crescimento da indústria de jogos, não esperamos que essa atividade cibercriminosa diminua no futuro – pelo contrário, esta é a área em que provavelmente veremos mais ataques à medida que as ferramentas para segmentar os jogadores continuam a se desenvolver. BloodyStealer é um excelente exemplo de uma ferramenta avançada usada por cibercriminosos para penetrar no mercado de jogos. Com suas técnicas antidetecção eficientes e preços atraentes, certamente será visto em combinação com outras famílias de malware em breve. Além disso, com seus recursos interessantes, como extração de senhas de navegador, cookies e informações de ambiente, bem como captura de informações relacionadas a plataformas de jogos online, o BloodyStealer fornece valor em termos de dados que podem ser roubados dos jogadores e posteriormente vendidos na darknet. A visão geral dos produtos relacionados a jogos vendidos nos fóruns darknet também confirma que este é um nicho lucrativo para cibercriminosos. Com contas de plataforma de jogos online contendo bens e moedas valiosos no jogo, elas se tornam um alvo suculento. Embora comprar contas seja uma aposta, pois elas podem ou não conter bens que podem ser vendidos, os cibercriminosos estão dispostos a aceitar uma aposta – e certamente encontrarão clientes que desejam economizar em entretenimento.

Para minimizar os riscos de perder sua conta de jogo, siga estas dicas simples:

- Sempre que possível, proteja suas contas com autenticação de dois fatores. Para outros, vasculte as configurações da conta.

- Uma solução de segurança forte e confiável será de grande ajuda para você, especialmente se não deixar seu computador lento enquanto você estiver jogando. Ao mesmo tempo, ele o protegerá de todas as possíveis ameaças cibernéticas. Recomendamos a Kaspersky Total Security. Funciona sem problemas com o Steam e outros serviços de jogos.

- É mais seguro comprar jogos apenas em sites oficiais e esperar pelas vendas – eles ocorrem com bastante frequência e geralmente estão vinculados a grandes feriados, como Halloween, Natal, Dia de São Valentim, para que você não fique sentado em suas mãos por muito tempo.

- Tente evitar comprar a primeira coisa que aparecer. Mesmo durante a venda de verão da Steam, antes de bifurcar a massa por um título pouco conhecido, pelo menos leia algumas resenhas. Se algo estiver suspeito, as pessoas provavelmente terão descoberto.

- Cuidado com campanhas de phishing e jogadores desconhecidos entrando em contato com você. É uma boa ideia verificar novamente antes de clicar nos links do site que você recebe por e-mail e nas extensões dos arquivos que você está prestes a abrir.

- Tente não clicar em nenhum link para sites externos do bate-papo do jogo e verifique cuidadosamente o endereço de qualquer recurso que solicite que você insira seu nome de usuário e senha: a página pode ser falsa.

FONTE: SECURELIST