Uma campanha Zloader em andamento usa uma nova cadeia de infecção para desativar o Microsoft Defender Antivirus (anteriormente Windows Defender) nos computadores das vítimas para evitar a detecção.

De acordo com as estatísticas da Microsoft, o Microsoft Defender Antivirus é a solução antimalware pré-instalada em mais de 1 bilhão de sistemas com Windows 10.

Os atacantes também mudaram o vetor de entrega de malware de e-mails de spam ou phishing para anúncios do TeamViewer do Google publicados através do Google Adwords, redirecionando os alvos para sites de download falsos.

A partir daí, eles são levados a baixar instaladores MSI assinados e maliciosos projetados para instalar cargas úteis de malware Zloader em seus computadores.

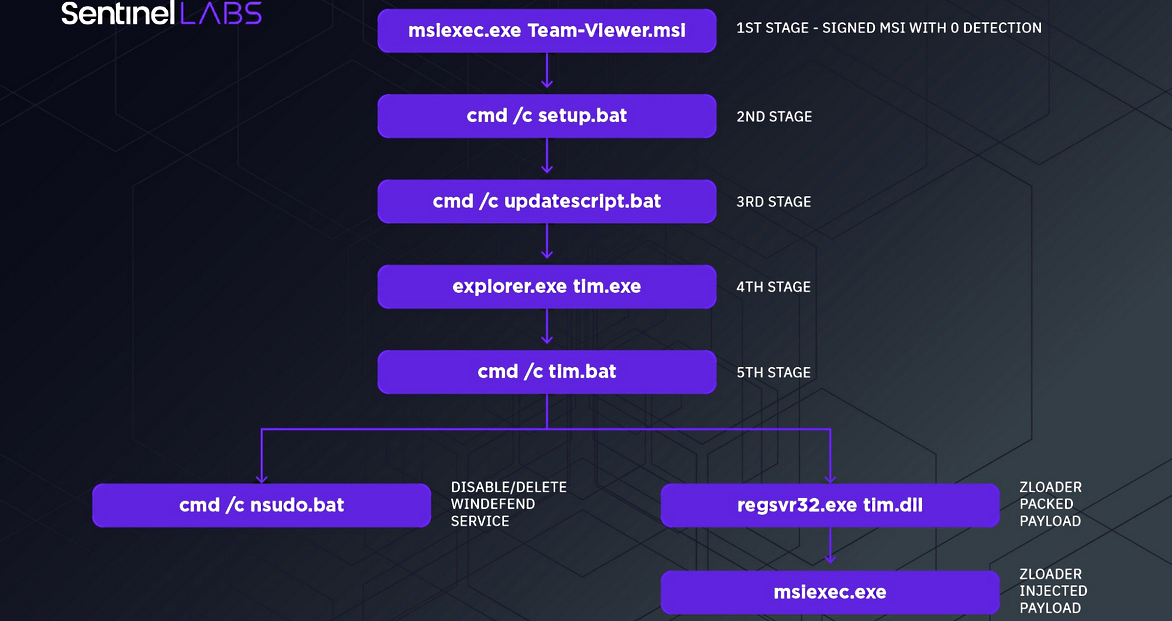

“A cadeia de ataque analisada nesta pesquisa mostra como a complexidade do ataque cresceu para alcançar um nível mais alto de furtividade”, disseram os pesquisadores de segurança do SentinelLabs Antonio Pirozzi e Antonio Cocomazzi em um relatório publicado hoje.

“O conta-gotas do primeiro estágio foi alterado do documento malicioso clássico para uma carga útil MSI furtiva e assinada. Ele usa binários backdoor e uma série de LOLBAS para prejudicar as defesas e proxy da execução de suas cargas úteis.

Ataques focados em clientes bancários australianos e alemães

Zloader (também conhecido como Terdot e DELoader) é um trojan bancário inicialmente visto em agosto de 2015, quando foi usado para atacar os clientes de vários alvos financeiros britânicos.

Como Zeus Panda e Floki Bot, este malware é quase inteiramente baseado no código-fonte do Trojan Zeus v2 vazado on-line há mais de uma década.

O trojan bancário teve como alvo bancos em todo o mundo, da Austrália e do Brasil à América do Norte, tentando coletar dados financeiros por meio de injeções na web que usam engenharia social para convencer os clientes infectados a distribuir códigos e credenciais de autenticação.

Mais recentemente, ele também tem sido usado para fornecer cargas úteis de ransomware, como Ryuk e Egregor. O Zloader também vem com recursos de backdoor e acesso remoto, e também pode ser usado como um carregador de malware para soltar mais cargas úteis em dispositivos infectados.

De acordo com a pesquisa da SentinelLabs, esta última campanha está focada principalmente em segmentar clientes de instituições bancárias alemãs e australianas.

“Esta é a primeira vez que observamos essa cadeia de ataque em uma campanha da ZLoader”, concluíram os pesquisadores do SentinelLabs.

“No momento em que escrevo, não temos evidências de que a cadeia de entrega tenha sido implementada por uma afiliada específica ou se foi fornecida pelo operador principal.”

MalwareBytes, que rastreia essa campanha de malvertising que nomeou Malsmoke desde o início de 2020, viu os atores de ameaças infectando seus alvos com o conta-gotas de malware Smoke Loader usando o kit de exploração Fallout através de sites maliciosos com tema adulto.

Eles mudaram para sites imitando Discord, TeamViewer, Zoom e QuickBooks a partir do final de agosto de 2021, e provavelmente estão segmentando empresas em vez de indivíduos, de acordo com o pesquisador de segurança nao_sec.

FONTE: BLEEPING COMPUTER