Na última quinta-feira (19), a Lojas Renner sofreu um ataque de sequestro digital (ransomware) que paralisou parte de seus sistemas, incluindo o site oficial, o e-commerce e serviços de pagamento. Ele afetou, inclusive, o funcionamento de suas lojas físicas. A situação perdurou até domingo (22), quando todas as plataformas foram restabelecidas.

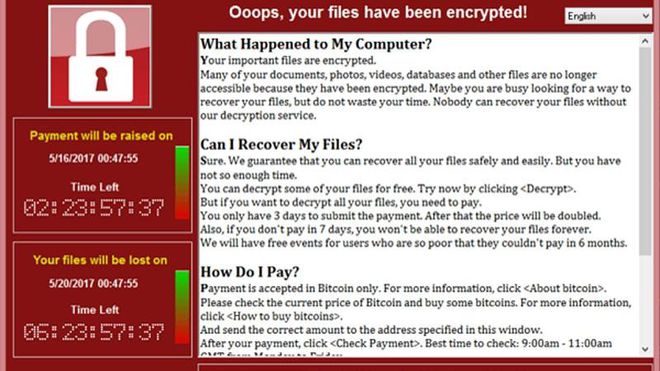

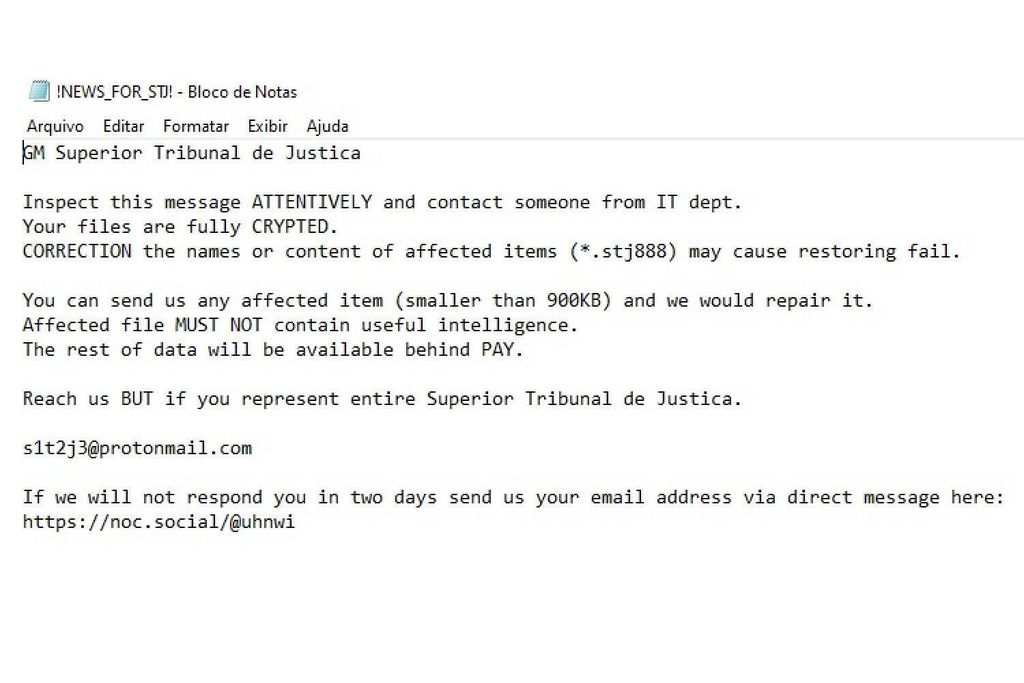

O caso ocorrido com a Lojas Renner mostrou mais de perto o caos que pode se formar tanto para empresas, quanto para o público em geral, quando um ataque via ransomware — um malware que, quando executado em um sistema, “sequestra” e criptografa os dados ali armazenados e só os libera mediante pagamento de resgate — é bem-sucedido. Entre outros casos famosos com essa técnica, temos o ciberataque que atingiu o Serviço Nacional de Saúde (NHS) do Reino Unido, paralisando computadores e telefones de, ao menos, 16 hospitais e ambulatórios de Londres; ou o ataque à gigante automotiva Honda em junho do ano passado, que atingiu seus escritórios nos EUA, Japão e Europa. E olhando para o Brasil, temos a ofensiva que paralisou o banco de dados do Superior Tribunal de Justiça em novembro último.

O fato é que ataques via ransomware não vão diminuir. Na verdade, segundo especialistas, eles tendem a aumentar. Principalmente com o aumento do regime de trabalho em home office, o que torna os sistemas ainda mais vulneráveis e mais distantes de um monitoramento mais eficaz dos departamentos de TI. Segundo o Relatório de Risco Global para PC, da Avast, a chance geral de usuários corporativos serem atingidos por ameaças cibernéticas para computadores aumentou 24% (de 11,25% para 13,9%) em todo o mundo em um ano. E, conforme o levantamento, no Brasil, essa probabilidade é ainda maior: 17,52%.Quer ficar por dentro das melhores notícias de tecnologia do dia? Acesse e se inscreva no nosso novo canal no youtube, o Canaltech News. Todos os dias um resumo das principais notícias do mundo tech para você!

E se um ataque de ransomware é uma realidade que ronda a todos, é essencial que, no pior cenário, as empresas montem, o mais rápido possível, uma war room (“Sala de Guerra”, em tradução livre) para administrar e resolver o problema quanto antes. Mas como funcionam esses comitês que lidam com uma situação que pode afetar a vida de milhões de pessoas?

E o que explicaremos logo abaixo.

Tarefas compartilhadas

Em entrevista ao Canaltech, Gustavo Duani, diretor de cibersegurança da Claranet Brasil, explica que quando uma war room é montada em uma empresa para o enfrentamento de ataques cibernéticos, há uma série de medidas iniciais a serem tomadas. A primeira delas é isolar o ambiente da companhia atacada, impedindo conexões com outras organizações, como fornecedores. Ou seja, desconectar da internet todo o ambiente que esteja contaminado.

“Uma war room é composta por times multidisciplinares, porém, claro, com foco em TI. E a partir do momento que você sofre um ataque, ela deve seguir os processos de gestão de incidentes, que serão gerenciados por uma pessoa de governança”, explica Duani. “Esse time tem um papel fundamental porque é ela quem será o moderador da conversa, inclusive em um fórum técnico. Ela fará o trâmite entre segurança e TI”.

O especialista afirma que, a partir do momento em que o incidente é descoberto, as equipes responsáveis pelo combate ao ataque precisam ter interlocutores em uma war room: ou seja, esse time precisa ter uma pessoa de segurança, uma pessoa de TI, uma pessoa de governança e um executivo. “Ao mesmo tempo em que você precisa ter equipes por trás atuando para gerar insumos para o war room, os membros desse comitê precisam ter a capacidade de tomar uma decisão rápida”, declarou Duani. “Por isso, inclusive, é essencial a presença de um executivo, para que ele possa dizer ‘sim’ ou ‘não’ para medidas que precisam ser tomadas, muitas delas drásticas, como desligar equipamentos ou parar determinado sistema para evitar uma infecção lateral, etc”.

Como os departamentos de TI e Segurança atuam em uma sala de guerra?

O executivo da Claranet Brasil afirma que após isolar o ambiente infectado, o próximo passo é tentar identificar qual foi o caminho que o ransomware percorreu para atacar os sistemas de uma empresa. Essa medida é fundamental para começar a segregar os ambientes da organização. E para essas tarefas, as equipes de TI e Segurança da empresa precisam atuar em frentes diversas, simultaneamente:

“Muitas vezes, o ransomware infectou primeiramente um servidor específico que não estava atualizado, mas ele bateu em outros ambientes que estavam atualizados e protegidos. Então, a primeira medida é essa: o time de Segurança precisa identificar o local de origem do ataque. Feito isso, você tenta conter a ameaça naquele ponto e evitar que ela se espalhe.

Em paralelo, a equipe de TI precisa identificar se o backup ainda está íntegro e, ao colocá-lo offline, verificar se ele não está criptografado. Em resumo, você precisa abrir frentes de identificação, investigação da ocorrência e de restabelecimentos os sistemas. A TI foca na disponibilidade e a Segurança cuida da investigação”

Fluxo de informações da sala de guerra para o público

Em casos de vazamentos de dados, as empresas são obrigadas a informar aos seus clientes do ocorrido, até por uma obrigação da Lei Geral de Proteção de Dados (LGPD). E para Duani a transparência nas informações ao público também é importante nos casos de indisponibilidade de serviços, como ocorreu na Lojas Renner.

“Hoje em dia, ser atacado por um cibercriminoso deixou de ser algo que acontece só com as empresas que não se preocupam com segurança. Hoje pode acontecer com qualquer um”, explica o especialista. “Logo, é importante ter essa transparência com o cliente, até porque pode acontecer o que se passou com a Renner: muitas pessoas e outras empresas, inclusive concorrentes, se solidarizaram a ela, mostraram empatia. Afinal, elas sabem que todos estão vulneráveis. Ainda que a Renner fosse obrigada a divulgar fatos relevantes, como é o caso desse ataque, por ser uma lista listada na Bolsa de Valores, mostrar transparência ajudou a diminuir os danos a sua imagem”.

Duani explica ainda que quando uma war room é aberta, há a figura do incident owner, ou seja, a pessoa que é a “proprietária da crise”. E ela, geralmente, pertence à área de governança, com conhecimento dos processos da empresa e quais as diretrizes precisam ser atendidas. E é esse profissional que faz o entendimento geral do que está acontecendo, até mesmo para reportar para os demais envolvidos.

“O incident owner é o moderador e a pessoa que coordena as ações. Ele pode dizer às equipes: ‘Pessoal, já temos 30 minutos de incidente. Área de segurança, o que já descobrimos? Área de TI, o que já temos de volta de backup?’ Com esses dados em mãos, ele consolida as informações e repassa esse report aos executivos envolvidos e que tomam as decisões, inclusive de quando informar ao público”.

As empresas atingidas por um ransomware devem pagar o resgate?

A esmagadora maioria dos especialistas em cibersegurança não recomendam que uma empresa atingida por um ransomware pague pelo resgate de seus dados. Por dois motivos; o primeiro é o perigo de incentivar ainda mais esse tipo de ataque; o segundo é não haver garantia que as informações sequestradas serão, de fato, liberadas.

No entanto, Duani afirma que não é possível saber quantas empresas, em suas war rooms, seguem essa recomendação de não pagar pelo resgate. “Empresas que não têm processos de recuperação dos dados sequestrados acabam ficando em xeque. Se ela não conta com um backup formatado, offline, há duas opções: ou ela paga, ou precisa começar do zero”, afirmou. “E, nesse caso, corre sérios riscos até de fechar. Logo, no desespero, muitas dessas companhias topam pagar aos criminosos. Mas não é possível saber quem ou quantas são, já que esse tipo de informação fica fechada nos war rooms”.

Apesar de também não recomendar o pagamento de resgate, o executivo diz que mesmo que as empresas topem desembolsar o valor pedido, o importante é que ela encontre formas de fazer uma inspeção-geral no sistema posteriormente. “Até porque, o criminoso, com certeza, deixou backdoors abertos para novos ataques no futuro”, reforça.

Implicações jurídicas

Em um cenário de ataques cibernéticos como o próprio ransomware, que podem envolver, não apenas a paralisação de serviços, mas também o uso de dados sigilosos de milhões de pessoas, o aspecto jurídico torna-se tão importante quanto o técnico em uma war room. Por isso, além de especialistas em TI, segurança e governança, o comitê deve trazer também advogados especializados em direito digital.

Henrique Rocha, advogado especialista em Direito Digital e sócio do Peck Advogados, explica ao Canaltech que, em uma war room — não apenas de ransomware, mas também de comprometimento de dados — a primeira coisa que o representante do Jurídico precisa ter nessa situação é simples: calma. Algo que as outras áreas podem não ter pelo momento vivido.

“O DPO, um cargo relativamente novo e que tem pouca prática com situações de ciberataque, a área de Marketing desesperada, o CEO que precisa coordenar as ações com TI, Segurança e Relações Públicas. Enfim, são diversos setores enfrentando uma enorme pressão nessas situações de ataque”, afirmou Rocha. “Logo, cabe ao representante do Jurídico a ‘colocar a bola no chão’, abraçar o cliente, acalmá-lo e dizer ‘Vamos resolver’ “.

Rocha afirma ainda que em uma war room, o Jurídico precisa ter uma visão macro da situação para estabelecer as ações. Isso inclui saber com exatidão o que aconteceu de fato junto ao TI, cobrar dos executivos um plano de resposta a incidentes de ataques cibernéticos, [“que muitas empresas dizem ter, mas, na hora que você vai cobrar, cadê o plano”, pontua o advogado] e, havendo desdobramento policial, levar os fatos às autoridades públicas e também levantar informações com fornecedores e coletar mais informações. Além de apoiar áreas como Relações Públicas e Marketing nos posicionamentos que serão levados ao público.

O especialista atenta também que a gestão em war rooms de empresas listadas na Bolsa de Valores — como é o caso da Renner — enfrenta um desafio a mais. Isso porque estas companhias precisam cumprir regras mais rigorosas de compliance para atender aos interesses dos investidores. E crises cibernéticas como a enfrentada pela varejista podem impactar diretamente no valor de seus papeis no mercado de ações, gerando prejuízo financeiro a quem as tem.

“Depois de aferir a extensão do ataque cibernético e confirmar que se trata de um fato relevante, o Jurídico precisa estar lado a lado com o membro de Relações Públicas para elaborar os comunicados que vão a público, para definir bem o que será levado ao público”, explica o advogado. “O material precisa ser o mais amplo e detalhado possível, a depender das informações que temos em mãos.

Mas um ponto que sempre orientamos aos nossos clientes em casos de crises de cibersegurança é procurar ser o mais transparente possível, na forma e no momento. É muito melhor as empresas serem proativas e trazer o assunto à tona do que correr o risco de ter informações equivocadas vazadas por terceiros, prejudicando a sua reputação e, no caso das empresas abertas, impactando no valor das suas ações. Ser transparente, mas com cautela, fazendo uma boa triagem das informações é essencial”.

Por fim, o que as empresas devem fazer no “pós War Room”?

Passada a fase crítica, quando os sistemas da empresa afetada pelo ransomware já estiverem restabelecidos, Rocha afirma que não é hora para relaxar. O war room criado para a crise precisa fazer uma investigação rigorosa para achar as causas que levaram ao ciberataque — e achar formas de prevenção para que ele não ocorra mais.

“Internamente, o Jurídico precisa atuar, em conjunto com os departamentos de TI, Segurança e Compliance, para identificar os responsáveis não só pelo ataque, mas também quem cometeu imprudências dentro da empresa que facilitaram esse ataque”, afirmou. “Isso inclui investigar se houve a liberação indevida de credenciais e como isso ocorreu. Ou, eventualmente, se algum funcionário caiu em golpes de engenharia social, como pishing, dentro do sistema corporativo. Ou até mesmo se permitiu esse acesso não-autorizado de forma deliberada. Mas o fato é essa ação ‘pós war room’ precisa ocorrer, até para proteger a empresa de problemas futuros e, principalmente, evitar que isso aconteça de novo. Em pleno mês de agosto, quando a LGPD começou para valer, esse ataque à rede varejista pode torná-la um marco indesejável. E isso é algo que nenhuma empresa quer”.

Por fim, Gustavo Duani acredita que, passada a crise, a Renner fará uma investigação rigorosa para descobrir o que aconteceu:

“Creio que eles, na verdade, já tenham duas frentes abertas nesse pós-crise: uma para entender efetivamente o que ocorreu e a outra para ver o que foi impactado. É possível que essa war room não seja fechada até tudo ser esclarecido e a empresa entenda a extensão do prejuízo que o ataque causou. Até porque, por se tratar de uma companhia pública, eles precisam dar muitas respostas para várias pessoas. Esse ataque de ransomware gerou um impacto financeiro que precisa ser comunicado aos investidores, até por obrigações previstas em lei. Mas a Renner vêm gerindo isso de forma correta”.

FONTE: CANALTECH