Pesquisadores de segurança rastrearam os malwares e descobriram que a origem dessas ameaças está no Brasil

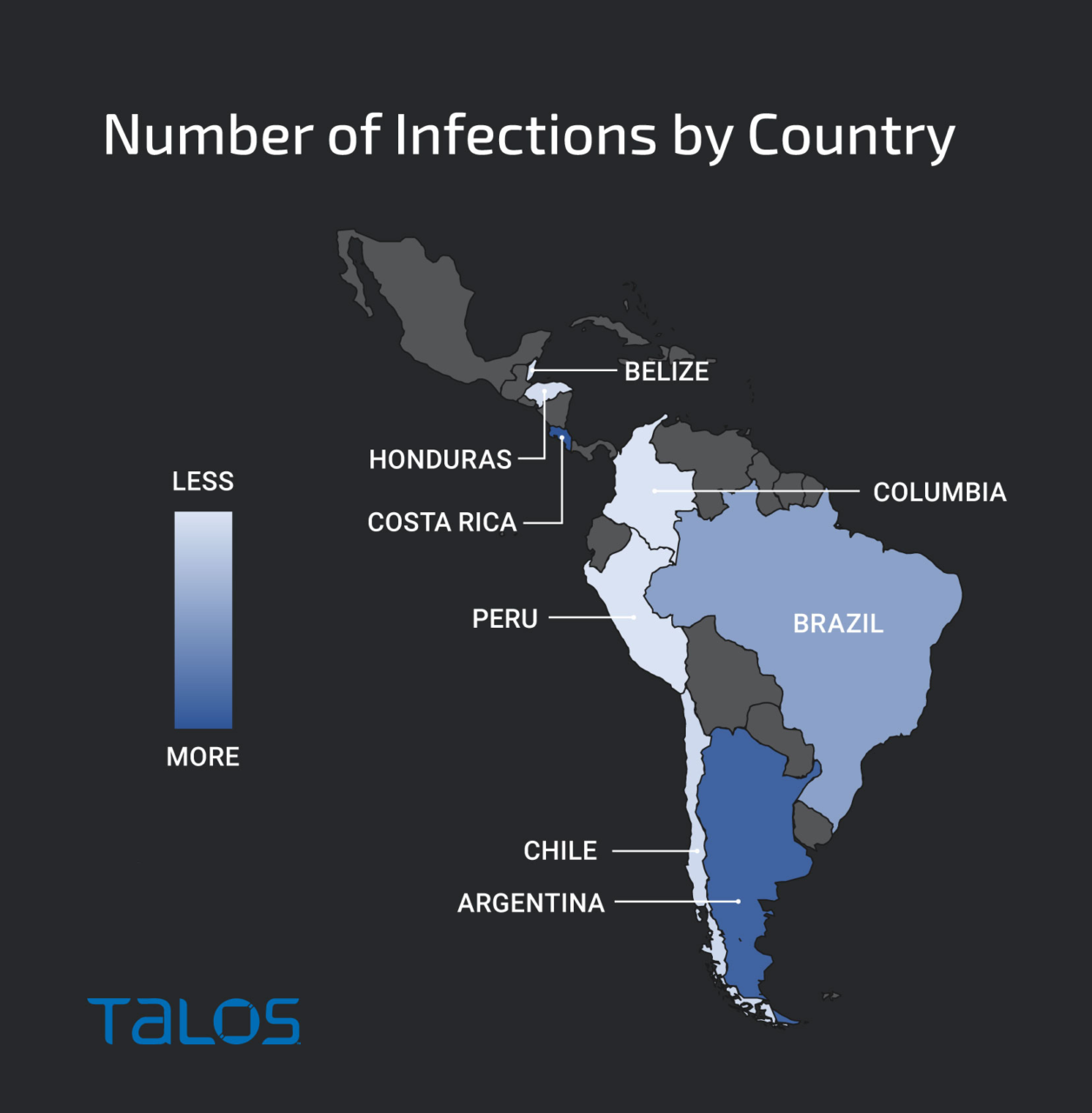

A Cisco Talos descobriu recentemente um novo conjunto de campanhas maliciosas voltadas para países latino-americanos, que usam uma variedade de componentes de infecção para instalar dois malwares populares e cavalos de Tróia de acesso remoto (RATs): o njRAT e o AsyncRAT. O alvo dessas campanhas são empresas do setor de viagens.

A equipe de pesquisadores da empresa rastreou os malwares e descobriu que a origem dessas ameaças está no Brasil. Eles também descobriram um crypter (tipo de software que manipula o malware para tornar mais difícil sua detecção) conhecido como “3losh crypter rat”, utilizado para gerar várias fases da cadeia de infecção utilizada pelos hackers.

O relatório da Cisco Talos mostra ainda que o principal objetivo dos hackers é vender esses crypterscomo um serviço, anunciando nas redes sociais (Facebook, Youtube e outros).

O “3losh crypter rat” é um binário construtor/criptografador de cadeia de infecção baseado em .NET, usado para gerar os artefatos de infecção maliciosos usados em campanhas recentes, incluindo as destinadas à América Latina. Esse construtor indica a intenção dos autores de agrupar funcionalidades de geração de malware para a fácil distribuição e uso por operadores, clientes e afiliados.

Durante o rastreamento dos malwares, os pesquisadores observaram alguma semelhança com as táticas e técnicas usadas por um conhecido operador de crimeware, o Aggah, especialmente nos estágios finais de entrega de carga útil. O Aggah tradicionalmente utiliza cadeias de infecção altamente modulares com foco na hospedagem de cargas maliciosas em repositórios públicos como Pastebin, Web Archive e Blogger.

As campanhas direcionadas aos países latino-americanos consistem em documentos do Office habilitados para macro que atuam como pontos de entrada para a infecção. O que se segue é uma cadeia modular de scripts PowerShell e Visual Basic, todos trabalhando para desabilitar os recursos de proteção antivírus, como AMSI, e eventualmente entregar cargas de RAT.

Algumas campanhas do Aggah usam cadeias de infecção semelhantes, incluindo scripts e malware de commodities semelhantes. No entanto, ao contrário do Aggah, os operadores que trabalham nas campanhas latino-americanas tendem a usar sites comprometidos ou controlados por invasores para hospedar seus componentes e cargas, em vez de usar serviços públicos de hospedagem como Blogger, Pastebin e Web Archive.

É importante que os sistemas de defesa identifiquem adversários distintos e suas táticas. O uso de criptografadores torna difícil fazer isso, já que autores completamente desarticulados agora podem gerar cadeias de infecção idênticas para campanhas não relacionadas. A pesquisa da Cisco revela um desses cenários em que existem três campanhas distintas identificadas usando o crypter 3losh: as campanhas da América Latina, as campanhas do Aggah e aquelas operadas pelos autores do crypter.

Todas essas campanhas, no entanto, visam distribuir famílias RAT de commodities. As famílias de malware de commodities estão cada vez mais sendo usadas por grupos de crimeware e de ameaças persistentes avançadas (APT) para infectar seus alvos. Os RATs, em particular, são extremamente populares, pois fornecem uma ampla gama de funcionalidades para que seus operadores aproveitem os sistemas infectados. Essas funcionalidades podem ser usadas para atividades maliciosas, como:

. Execução de reconhecimento preliminar para verificar as redes e infraestrutura das vítimas;

. Implantar mais malware, como ransomware e wipers, para interromper as operações da empresa;

. Execução de comandos arbitrários;

. Extração de informações confidenciais e exclusivas de empresas;

. Roubo de credenciais, abrindo mais sistemas e serviços para acesso não autorizado.

Há indícios de que esse malware está ativo desde pelo menos 2018. O autor é o desenvolvedor do crypter “3losh crypter rat”. Ele anuncia serviços no Facebook e no YouTube, onde mantém vários vídeos que demonstram as capacidades de evasão do crypter 3losh ou 3losh RAT. Embora não possamos estabelecer um vínculo direto entre o autor e a campanha atual, existem vários vínculos entre esse ator e as campanhas anteriores, tornando este ator o desenvolvedor e operador de algumas campanhas de malware.

FONTE: CISO ADVISOR