Pesquisadores da Mandiant discutiram compromissos na caixa de correio, abuso de registro de aplicativos e novas extensões da técnica de ataque Golden SAML contra o Microsoft 365 na Black Hat 2021.

Mandiant chamou a Microsoft 365 de “Santo Graal” para atores de ameaças motivados pela espionagem durante uma sessão de quarta-feira Black Hat 2021 que detalhou novas técnicas de ataque contra o popular serviço de nuvem.

A sessão, intitulada “Cloudy with a Chance of APT: Novel Microsoft 365 Attacks in the Wild”, foi apresentada pelos gerentes de serviços profissionais da Mandiant Doug Bienstock e Josh Madeley. A sessão ofereceu uma visão geral técnica das ameaças persistentes avançadas (APTs) observadas no Microsoft 365, um conjunto em que muitas organizações confiam para serviços baseados em nuvem que inclui Outlook, OneDrive, SharePoint e muito mais.

O apelo da nuvem aos atores de ameaças, disse Madeley ao SearchSecurity, se deve ao fato de mais e mais organizações se mudarem para a nuvem e às grandes quantidades de dados armazenados em serviços como o Microsoft 365 como resultado. Os atacantes estão cientes disso, disse ele, e estão dedicando recursos significativos para descobrir como extrair esses dados. A acessibilidade da nuvem também é um fator.

“Acho que os atacantes realmente se concentram na nuvem porque podem acessá-la de qualquer lugar do mundo”, disse Madeley. “Ele foi projetado para ser acessível globalmente pela internet. Então, depois de contornar os mecanismos de autenticação, como atacante, você pode acessar dados de qualquer lugar do mundo. Você não precisa ter backdoors avançados que estão ignorando EDRs [detecção e resposta estendidas] que estão melhorando continuamente e ficando cada vez melhores na detecção de coisas.”

Técnicas recentes de ataque observadas por Mandiant incluem táticas para evitar a detecção, automatizar o roubo de dados e obter acesso persistente por meios além do escopo do roubo de credenciais. Mais especificamente, a dupla descreveu técnicas como desativar recursos de segurança importantes, como auditoria e registro para permanecer oculto por mais tempo, bem como abusar de permissões de caixa de correio.

A auditoria de caixa de correio é problemática para atacantes que tentam exfiltrar dados e, se estiver ativada por padrão no inquilino da nuvem, não poderá ser desativada para caixas de correio individuais. Infelizmente, disse Madeley, a Microsoft introduziu um acmdlet chamado Set-MailboxAuditBypassAssociation, que isenta contas específicas de ter suas atividades registradas.

“Não tenho certeza por que esse recurso existe”, disse Madeley durante a apresentação, “mas há alguma referência a administradores que tentam limitar o ruído em seus registros, então eles ignoram alguns usuários diferentes”.

No entanto, disse ele, o cmdlet pode ser abusado por atores de ameaças do estado-nação que tentam ocultar sua atividade, então as organizações devem monitorar sua execução dentro de seu inquilino.

Abuso de permissões de e-mail é uma técnica mais antiga na qual um ator de ameaças que tenha o nível de acesso adequado a um usuário em uma organização pode conceder privilégios de pasta de caixa de correio a outras pessoas. Madeley contou uma história durante a sessão sobre um ator de ameaças do APT que perdeu o acesso a vários ambientes no meio do uso de um meio sofisticado de segmentar caixas de correio. O ator então girou para “esse método old-school de abusar das permissões da pasta de caixa de correio”.

“Acho que o que foi ainda mais fascinante é que, quando eles recuaram nesse método, não houve modificações no ambiente para capacitá-lo durante o tempo de nossa investigação, o que significa que essas mudanças haviam sido feitas muito tempo antes”, disse Madeley.

As consequências dos compromissos da caixa de correio podem ser devastadoras. Madeley disse que Mandiant observou um caso em que atores de ameaças em uma campanha de ciberespionagem ganharam acesso discreto a algumas centenas de caixas de correio dentro de uma organização-alvo.

“Todos os dias, um invasor fazia login e extraia as últimas 24 horas de e-mails de um grupo definido de caixas de correio”, disse ele durante a apresentação.

SAML dourado e abuso de registro de aplicativos

Uma das técnicas mais notáveis discutidas durante a sessão é Golden SAML, que foi desenvolvido pela CyberArk em 2017 e agora é usado por atores de ameaças para contornar a autenticação SAML e obter acesso persistente de longo prazo nos sistemas em nuvem de uma organização. Embora não seja novo, sua reivindicação mais recente à fama foi o ataque à cadeia de suprimentos da SolarWinds divulgado em dezembro.

Bienstock disse à SearchSecurity que a técnica cria uma situação em que “é quase como se o ator de ameaças roubasse uma máquina de passaporte do Departamento de Estado”. Embora essa técnica tenha ganhado destaque nos últimos meses, Bienstock disse que certos recursos do Microsoft 365 poderiam permitir que um ator de ameaças altere a chave secreta para tokens de autenticação e obtenha um período ainda maior de acesso persistente.

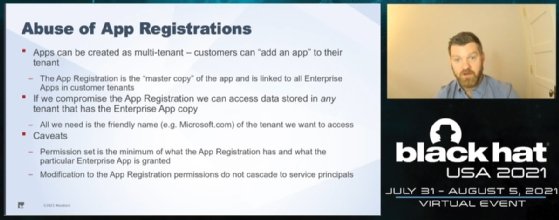

Outra técnica de ataque discutida foi um ataque teórico de vários inquilinos, no qual um ator de ameaças compromete o registro de aplicativos de um cliente do Microsoft 365, que Madeley chamou de “cópia mestra” de um aplicativo vinculado a todos os inquilinos abaixo de uma empresa. Uma vez comprometidos, os atacantes poderiam usar isso para obter acesso a qualquer inquilino que tenha uma cópia e realizar a exportação em massa de dados de um ambiente Microsoft 365 sem ativar nenhum alerta.

Madeley disse que o abuso de registro de aplicativos é mais adequado para atores de ameaças do estado-nação do que aqueles que tentam extorquir dinheiro das empresas, mas há oportunidade de a técnica se ramificar. Embora ataques multilocatários contra o Microsoft 365 usando essa técnica ainda não tenham sido observados na natureza, “essa é uma daquelas extensões que achamos que vamos começar a ver”, disse ele.

“Uma vez que você tenha credenciais administrativas para o Microsoft 365, é trivial aproveitar”, disse Madeley. “E é trivial em grande parte porque esses registros de aplicativos para aplicativos corporativos são projetados para serem usados dessa maneira. Eles são projetados para que as chaves sejam adicionadas. Eles são projetados para chamadas de API a serem feitas. E esses tipos de mudanças de aplicativos tendem a estar fora da alçada do que a infosec acha que deveria estar olhando [ou] o que a equipe vermelha ou azul deve estar olhando, para que sejam amplamente ignoradas pelos defensores.”

Madeley disse que a Microsoft está monitorando o ataque ao back-end. E, no geral, disse ele, a Microsoft “enconse esforçou consideravelmente” para tornar esses tipos de ataques mais difíceis de realizar e detectar abusos em toda a infraestrutura de nuvem; ele elogiou especificamente os recursos de monitoramento e registro da gigante da tecnologia, bem como seus esforços em fornecer aos defensores ferramentas de detecção.

“Acho que a Microsoft está fazendo um ótimo trabalho, e eles estão melhorando continuamente”, disse ele. “Sempre haverá palitos aqui e ali, mas como um todo, estou bastante impressionado com o que eles fizeram.”

FONTE: SEARCHSECURITY