Ataques de ransomware têm sido uma preocupação crescente de corporações em 2021, devido à capacidade que os cibercriminosos têm de paralisar totalmente sistemas usando uma chave de criptografia. Embora os grupos envolvidos nessas ações tenham nomes e alvos diferentes, eles têm em comum a forma como iniciam seus ataques.

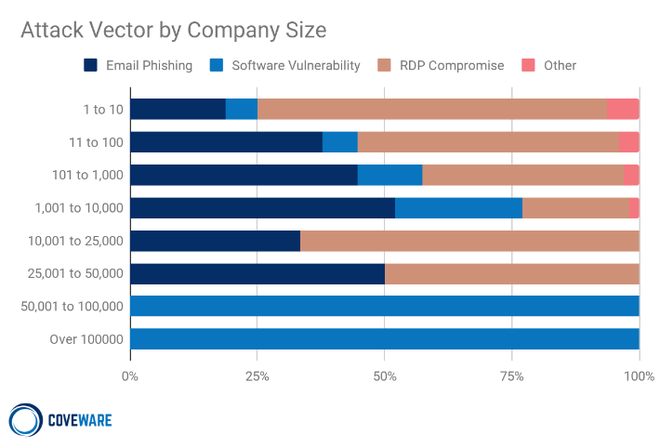

Uma pesquisa conduzida pela Coveware mostra que a maioria dos ataques de ransomware se inicia ou através de phishing — mensagens enganosas que convencem uma pessoa a baixar um aplicativo malicioso — ou por ataques de força bruta contra serviços de protocolo de acesso remoto a desktops (RDP). Os dois métodos são os preferidos por combinarem uma boa eficiência e um baixo custo de execução.

Analisando as ofensivas conduzidos durante o segundo trimestre de 2021, a Coveware percebeu que as atividades de phishing ganham popularidade e hoje correspondem a 42% das ações de entrada. Os mesmos 42% são registrados pelos ataques de força bruta, nos quais nomes e senhas de usuários configuradas como padrão de sistemas são usadas para ganhar acesso a sistemas ou a credenciais relacionadas.

No caso das ações que envolvem força bruta, a vantagem é o fato de que, ao usar credenciais válidas, os cibercriminosos tendem a passar mais tempo desapercebidos por administradores de sistemas. Segundo a análise, as vulnerabilidades de softwares correspondem a 14% das portas de entrada usadas, sendo usados principalmente pelas gangues mais sofisticadas e perigosas.

Veja outras descobertas compartilhadas pela Coveware:

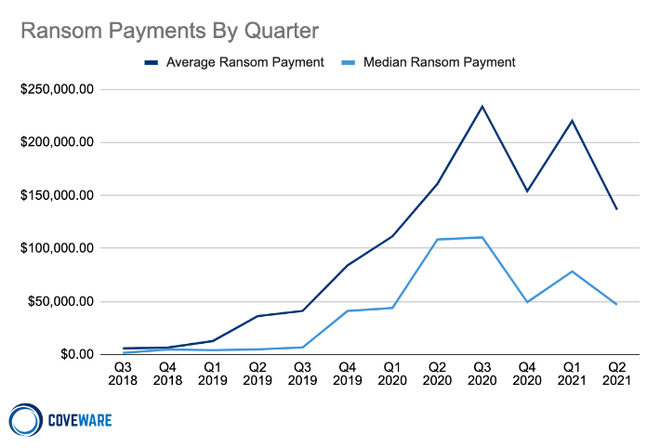

- O pagamento médio por cada resgate é de US$ 136.576 (R$ 688 mil);

- 81% dos ataques envolveram ameaças de divulgara dados sensíveis;

- Os ataques estão levando apólices de seguro a ficar mais caras e exigentes quanto às garantias mínimas que uma empresa deve oferecer para assiná-las;

- Ataques que exploram vulnerabilidades de softwares são mais comuns em presas com 50 mil ou mais funcionários;

- O setor público (16,2%), serviços profissionais (13,3%), saúde (10,8%) e de serviços ao consumidor (9,1%) são as mais afetadas por ataques de ransomware.

REvil foi o grupo mais ativo

Recentemente desaparecido (mas não necessariamente encerrado), o grupo REvil foi o mais ativo durante o segundo trimestre do ano. A gangue foi responsável por 16,5% dos ataques registrados, incluindo aquele que afetou os clientes da Kaseya no início de julho — a empresa só encontrou uma chave capaz de liberar o acesso dos sistemas afetados semanas após o incidente.

O segundo lugar foi ocupado pelo Conti, responsável por 14,4% dos ataques. Entre os alvos mais conhecidos do grupo está o sistema de saúde da Irlanda, que, apesar de ter sido liberado pelos cibercriminosos (que cederam gratuitamente a chave de decriptografia necessária para reaver acesso aos sistemas) terá que lidar com as consequências da ação durante meses.

Em terceira posição veio o Avaddon, envolvido em 5,4% dos raptos de sistema analisados pela Coverware. O grupo anunciou em junho o fim de suas atividades e liberou todas as chaves necessárias para liberar os sistemas afetados durante suas ações. O trimestre também registrou a ação de novos grupos e a ascensão de ransomwares como o Mespinoza e o Hello Kitty, que podem tentar ocupar o espaço deixado pelas gangues que encerraram suas ações recentemente.

Como se proteger

Estudando as ações dos grupos cibercriminosos, é possível adotar algumas políticas de segurança que diminuem os riscos de ataques:

- Evitar clicar em links suspeitos ou que tenham sido enviados por contatos desconhecidos;

- Aplicar soluções de autenticação multifator em todos os logins de acesso a uma rede, com especial atenção às empresas que possuem políticas de trabalho remoto;

- Implementar políticas de educação digital que conscientizem funcionários sobre ameaças as ameaças mais comuns e como evitá-las.

Também é recomendado que organizações apliquem atualizações de segurança no momento em que elas se tornam disponíveis. Muitas das portas de entradas usadas por cibercriminosos são antigas e conhecidas, o que aumenta a chance de que já tenham sido fechadas por atualizações fáceis de obter.

FONTE: CANALTECH