Mesmo quando a Microsoft expandiu os patches para a chamada vulnerabilidade PrintNightmare para Windows 10 versão 1607, Windows Server 2012 e Windows Server 2016, veio à tona que a correção para a exploração de execução remota de código no serviço Windows Print Spooler pode ser ignorada em certos cenários, derrotando efetivamente as proteções de segurança e permitindo que atacantes executem código arbitr

Na terça-feira, a fabricante do Windows emitiu uma atualização de emergência fora de banda para abordar o CVE-2021-34527 (pontuação CVSS: 8,8) depois que a falha foi acidentalmente divulgada por pesquisadores da empresa de segurança cibernética Sangfor, com sede em Hong Kong, no final do mês passado, momento em que surgiu que o problema era diferente de outro

“Vários dias atrás, duas vulnerabilidades de segurança foram encontradas no mecanismo de impressão existente do Microsoft Windows”, disse Yaniv Balmas, chefe de pesquisa cibernética da Check Point, ao The Hacker News. “Essas vulnerabilidades permitem que um invasor malicioso obtenha controle total sobre todos os ambientes Windows que permitem a impressão.”

“Estas são principalmente estações de trabalho, mas, às vezes, isso se relaciona a servidores inteiros que são parte integrante de redes organizacionais muito populares. A Microsoft classificou essas vulnerabilidades como críticas, mas quando foram publicadas conseguiram corrigir apenas uma delas, deixando a porta aberta para explorações da segunda vulnerabilidade”, acrescento Balmas.

PrintNightmare decorre de bugs no serviço Windows Print Spooler, que gerencia o processo de impressão dentro de redes locais. A principal preocupação com a ameaça é que os usuários não administradores tinham a capacidade de carregar seus próprios drivers de impressora. Isso agora foi corrigido.

“Depois de instalar esta [atualização] e atualizações posteriores do Windows, os usuários que não são administradores só podem instalar drivers de impressão assinados em um servidor de impressão”, disse a Microsoft, detalhando as melhorias feitas para mitigar os riscos associados à falha. “As credenciais do administrador serão necessárias para instalar drivers de impressora não assinados em um servidor de impressora daqui para frente.”

Após a versão da atualização, o analista de vulnerabilidades da CERT/CC Will Dormann advertiu que o patch “parece abordar apenas as variantes de Execução Remota de Código (RCE via SMB e RPC) do PrintNightmare, e não a variante de Escalonamento de Privilégio Local (LPE), permitindo assim que atacantes abusem deste

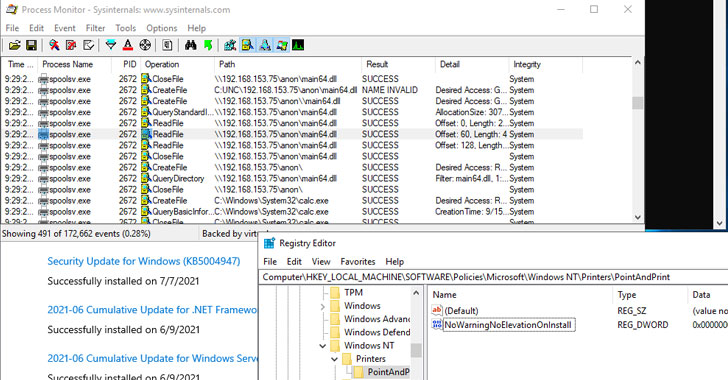

Agora, testes adicionais da atualização revelaram que explorações direcionadas à falha podem ignorar as remediações inteiramente para obter escalonamento de privilégios locais e execução remota de código. Para conseguir isso, no entanto, uma política do Windows chamada ‘Restrições de Ponto e Impressão‘ deve estar habilitada (Configuração do Computador\Políticas\Modelos Administrativos\Impressoras: Restrições de Ponto e Impressão), usando quais drivers de impressora maliciosos podem ser potencialmente instalados.

“Observe que a atualização da Microsoft para CVE-2021-34527 não impede efetivamente a exploração de sistemas onde o Point and Print NoWarningNoElevationOnInstall está definido como 1”, disse Dormann na quarta-feira. A Microsoft, por sua vez, explica em seu aviso que “Point and Print não está diretamente relacionado a essa vulnerabilidade, mas a tecnologia enfraquece a postura de segurança local de tal forma que a exploração será possível”.

Embora a Microsoft tenha recomendado a opção nuclear de interromper e desativar o serviço Print Spooler, uma solução alternativa é habilitar solicitações de segurança para Point and Print e limitar os privilégios de instalação do driver de impressora apenas aos administradores, configurando o valor de registro “RestrictDriverInstallationToAdministrators” para impedir que usuários regulares instalem drivers de impressora em um servidor de

ATUALIZAÇÃO: Em resposta ao relatório do CERT/CC, a Microsoft disse na quinta-feira:

“Nossa investigação mostrou que a atualização de segurança OOB [fora de banda] está funcionando conforme projetado e é eficaz contra as explorações conhecidas de spool de impressoras e outros relatórios públicos coletivamente referidos como PrintNightmare. Todos os relatórios que investigamos confiaram na alteração da configuração padrão do registro relacionada ao Point and Print para uma configuração insegura.”

FONTE: THE HACKER NEWS