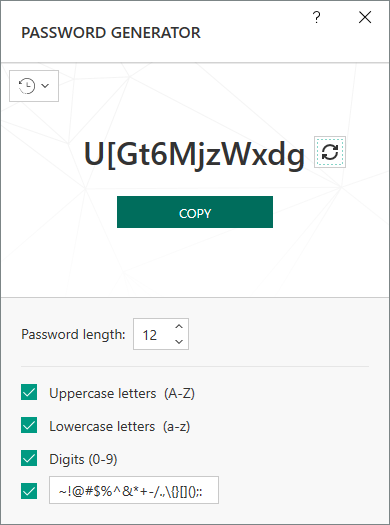

Você usa o Kaspersky Password Manager (KPM), o clássico gerenciador de senhas da companhia russa? Caso a resposta seja positiva, saiba que algumas de suas credenciais criadas pelo módulo gerador de senhas seguras do aplicativo podem não ser tão seguras no fim das contas. A companhia admitiu recentemente, após ser pressionada pela publicação de uma prova-de-conceito (PoC) do grupo de pesquisadores Ledger Donjon, que o algoritmo empregado em algumas versões do programa estava gerando senhas relativamente previsíveis para um atacante que utilize uma ferramenta de força bruta.

O que acontece é o seguinte: em março de 2019, o Kaspersky Password Manager (lançado em 2010) recebeu uma atualização que lhe deu a habilidade de identificar senhas fracas criadas manualmente pelo usuário e sugerir substitutas geradas aleatoriamente — e teoricamente bem mais seguras. Três meses depois, o time de especialistas analisou esse novo componente e percebeu que ele usava um gerador de números pseudo-aleatórios (pseudo-random number generator ou PRNG, no original em inglês) que não era, bom, suficientemente aleatório para criar credenciais realmente fortes.

Sua única variável aleatória (entropia) para mesclar conjuntos de caracteres era o horário em que o usuário clicava no botão para gerar a senha, o que significa que, ao saber o dia no qual o internauta-alvo criou sua conta em um fórum (por exemplo), qualquer atacante poderia quebrar a senha usando força bruta rapidamente. “O gerador de senhas incluso no Kaspersky Password Manager tinha diversos problemas”, escreveram os pesquisadores responsáveis pela descoberta em uma postagem em seu blog.

“O mais crítico deles é que ele usou um PRNG inadequado para propósitos criptográficos. Sua única fonte de entropia era o horário atual. Todas as senhas criadas poderiam ser quebradas em minutos”, continuam. “Por exemplo, existem 315619200 segundos entre 2010 e 2021, então o KPM poderia gerar no máximo 315619200 senhas para determinado conjunto de caracteres. Quebrá-las com força bruta demoraria apenas alguns minutos”, concluem os hackers éticos.

Disponível para uma série de plataformas, o gerenciador de senhas da Kaspersky foi “silenciosamente” consertado na web, Windows, Android e iOS entre outubro e dezembro de 2019. Mas foi só em dezembro de 2020, através do Patch 9.0.2 M, que a companhia começou a emitir alertas de que as senhas geradas pelo PRNG poderiam não ser suficientemente confiáveis, orientando seus usuários a atualizá-las. Agora, em abril de 2021, a marca publicou uma nota oficial e cadastrou o bug sob o CVE 2020-27020.https://www.youtube.com/embed/iFWZSJlpiNM?feature=oembed

“A Kaspersky fixou um problema de segurança no Kaspersky Password Manager que potencialmente permitiu que um atacante descobrisse as senhas geradas pela ferramenta. O problema só existia no improvável evento do atacante saber informações sobre a conta do usuário e o horário exato em que a senha foi gerada. Também seria necessário que o alvo reduzisse suas configurações de complexidade de senhas”, explicou um porta-voz da companhia ao jornal britânico The Register.

FONTE: THE HACK