Os ataques de compromisso de e-mail de negócios (BEC) aumentaram significativamente em 2020, com mais de US$ 1,8 bilhão roubados de organizações com esses tipos de ataques apenas no ano passado — e as coisas estão piorando.

Os ataques do BEC são realizados por cibercriminosos, personificando alguém dentro de uma organização, ou disfarçados de parceiros ou fornecedores, empenhados em fraudes financeiras. Um novo relatório da Inteligência Talos da Cisco examinou as táticas de alguns dos ataques bec mais perigosos observados na natureza em 2020, e lembrou à comunidade de segurança que, além da tecnologia, usuários inteligentes armados com um ceticismo saudável de comunicações externas e as perguntas certas a fazer são a melhor linha de defesa.

“A realidade é que esses tipos de e-mails e pedidos acontecem legitimamente em todo o mundo todos os dias, o que torna esse desafio parar”, diz o relatório.

É fácil ficar preso às brechas das grandes empresas globais. Mas a receita verdadeira está sendo gerada por ataques menores do BEC, disse o relatório.

“Embora muita atenção seja dada a ameaças mais destrutivas e agressivas, como a caça a grandes jogos, é o BEC que gera receita astronômica sem grande parte da atenção da aplicação da lei que esses outros grupos têm que enfrentar”, explicou o relatório. “Em todo caso, a probabilidade disso só aumentou na pandemia, com as pessoas confiando cada vez mais na comunicação digital.”

Ataques bec mais perigosos em 2020

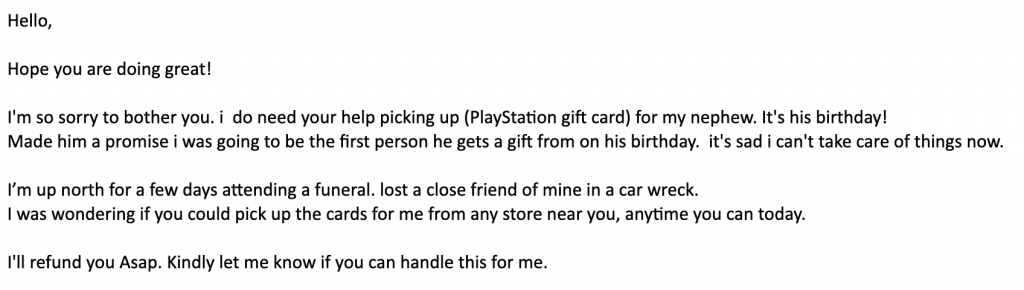

As iscas de cartão de presente são de longe as mais populares nos ataques do BEC, disse Cisco Talos. Na maioria das vezes, esses e-mails virão de um serviço gratuito como Gmail, Yahoo ou Outlook e parecem estar vindo de alguém importante dentro da organização. Os pedidos muitas vezes terão uma história triste ou dificuldades envolvidas no pedido e tentarão fazer com que a vítima compre Amazon, Google Play, iTunes e PlayStation ou outra variedade comum de cartões de presente.

Fonte: Cisco Talos.

Se esses golpes soarem como os clássicos e-mails “Príncipe Nigeriano” do passado, essas iscas de phishing são semelhantes com uma distinção específica: os e-mails do BEC são direcionados a indivíduos, geralmente aqueles com endereços de e-mail publicados em um site ou outros materiais da empresa.

“A quantidade e os tipos de empresas que são alvo desses ataques são verdadeiramente impressionantes, desde grandes corporações multinacionais até pequenos restaurantes de mãe e pop em cidades dos EUA”, disse Talos. “Encontramos exemplos de pequenos restaurantes que estão sendo alvo se passando pelos proprietários, já que as informações estavam disponíveis em seu site.”

COVID-19 tornou-se um tema popular para alguns dos atacantes mais desprezíveis. Alguns pediram cartões de presente para crianças órfãs pela pandemia, que outro grupo em uma tentativa grosseira entrou em contato com um funcionário de uma unidade hospitalar e pediu doações para um suposto paciente moribundo, com a promessa de que seriam pagos de volta.

“Isso realmente mostra que não há baixos para os quais esses atores não afundarão para tentar convencer as pessoas a ceder às suas demandas monetárias”, acrescentou a Cisco. “Isso é ainda mais ilustrado pelas campanhas bem-sucedidas que analisamos e pela forma como esses atores normalmente operam.”

Convencer um alvo a fornecer um número de telefone sob os auspícios de uma aquisição de golpes foi outra tática usada por um grupo, mais de uma vez.

A isca de aquisição pediu o número de telefone da vítima com um e-mail que parecia ser enviado e recebido da mesma empresa, mas um olhar mais atento mostra uma pequena diferença entre eles.

Fonte: Cisco Talos.

A imagem tem o nome da empresa redigido, “no entanto, você ainda pode ver o endereço de resposta no e-mail (smtp-tls-out-eu-gateway@trustnet-gateway[.] cc)”, disse Cisco. O relatório apontou que se o destinatário trabalhasse, de fato, em aquisições, o risco seria aumentado significativamente.

A Cisco Talos rastreou pela primeira vez esses ataques bec temáticos de aquisição até 2019, mas acrescentou que há apenas um pequeno número sendo enviado a cada várias semanas.

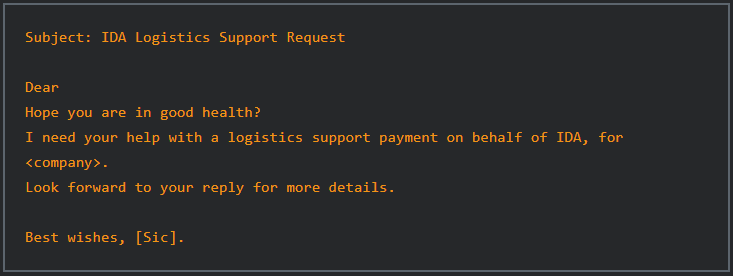

Another effective tactic that BEC attackers deployed against organization leveraged support contracts, which usually serve to service purchased items. The threat actors would open support tickets or order replacement parts as a way into the target’s system.

“We started seeing a series of emails in mid-2020 with similar subject lines, all ending in ‘Logistics Support Request,’ with some acronym or company name at the beginning,” the report said.

Source: Cisco Talos

Once the targeted employee responded, the attacker asked for payment under the support contract.

“In most of the examples we analyzed, the victim realized they were being scammed before they sent any money, but again, this is not always the case.,” the report said. “These actors typically just leveraged free email platforms, mostly Gmail accounts, to conduct these campaigns.”

Of course, since 2020, there have been all sorts of other BEC campaign themes observed by researchers, including lures with X-rated material and a recent, and since fixed, Microsoft Teams vulnerability that provided access to employee emails.

Proteções de ataque BEC

O relatório reconheceu que a maioria dos ataques observados por pesquisadores da Cisco Talos estavam em inglês, mas isso também está mudando. As regiões europeias, asiáticas e outras línguas estão começando a entrar nesses ataques, e o relatório lembra as empresas que fazem negócios em vários idiomas para sinalizar termos em cada um desses idiomas a serem filtrados.

Outra atenuação importante é marcar e-mails de fora da organização com uma tag de linha de assunto, como “[Externo]”, como um sinal para os usuários olharem seu conteúdo com ceticismo, aconselhou a Cisco Talos.

Mas são os olhos treinados e afiados dos funcionários de uma organização que são a última linha de defesa contra ataques do BEC. Além do treinamento, os analistas da Cisco Talos sugeriram que os funcionários que podem detectar e parar esses tipos de ataques devem ser aplaudidos em voz alta dentro da organização.

“Se você tem um usuário que interrompe esses tipos de campanhas, recompense-os”, sugeriu o relatório. “Eles salvaram sua empresa de muitas perdas potenciais e, reforçando o comportamento, esperamos que mais funcionários estejam dispostos a intensificar e impedir que esses tipos de ataques ocorram.”

FONTE: THREATPOST