Cerca de 11 mil alarmes domésticos “inteligentes” equipados com tecnologia Internet das Coisas (IoT) fabricadas pela alemã de segurança física, ABUS Secvest, estão desatualizados e vulneráveis a ataques que desligam o aparelho remotamente, permitindo a entrada de criminosos sem que o alarme inicie.

As vulnerabilidades foram identificadas pela firma holandesa de segurança da informação, EYE, em outubro do ano passado. A ABUS informa que corrigiu a vulnerabilidade em janeiro deste ano. Mas, segundo a EYE, mais de 90% dos clientes (11 mil) da ABUS ainda não atualizaram o firmware para a versão que corrige as vulnerabilidades.

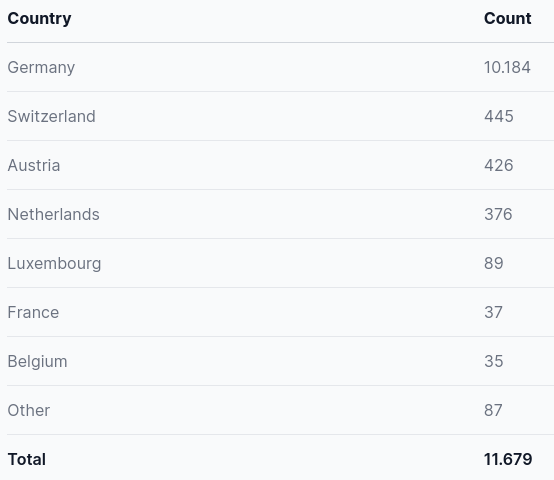

Com base em um relatório publicado por outra empresa de segurança, a Rapid7, o pesquisador de segurança Niels Teusink, da EYE, descobriu que três meses depois do lançamento da correção, apenas mil usuários atualizaram o dispositivo, sendo que a maioria dos dispositivos vulneráveis estão localizados na Alemanha, mas também há usuários vulneráveis na Suíça, Áustria, Holanda, Luxemburgo, França, Bélgica e outros.

“O sistema de alarme [da ABUS] é controlado via interface web ou aplicativo Secvest para iPhone ou Android. O sistema de alarme precisa estar conectado à internet e uma porta HTTPS (4433 por padrão) precisa ser encaminhada ao sistema. Com base nessas informações, fizemos uma investigação rápida [HTTPS] para ver o quão popular é o sistema […] O que descobri é que embora a solicitação HTTPS para desativar o sistema exija autenticação, muitas outras solicitações não“, escreve Niels.

Niels explica que cibercriminosos podem enviar uma solicitação específica para um alarme ABUS e emitir comandos de ligar ou desligar a sirene do dispositivo, ativando ou desativando a sirene. O que em ambos os casos podem ser perigosos. Com scripts de automação, é possível ativar o alarme de todos os usuários vulneráveis ao mesmo tempo, causando grande confusão e caos.

Além disso, também é possível roubar a transmissão em tempo real das câmeras, além de informações como IP, localização e dados pessoais como nome de usuário e senha de todos os usuários registrados no sistema, explica o pesquisador.

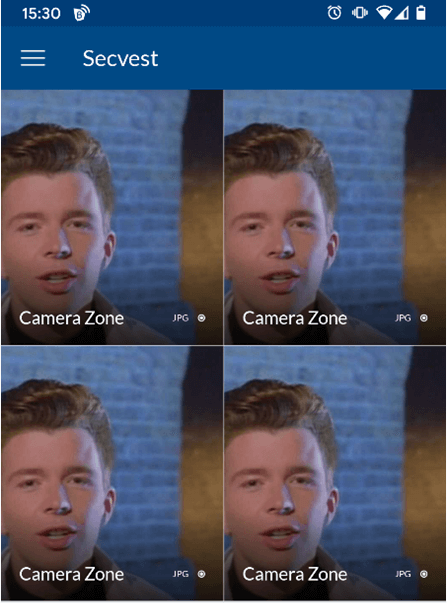

Outro cenário de ataque demonstrado por Niels é a possibilidade de alterar a transmissão, manipulando a imagem que aparece no aplicativo que controla as câmeras.

“Ao assumir o DNS dinâmico, podemos redirecionar os usuários para nosso próprio endereço IP e começar a manipular as informações. Poderíamos, por exemplo, dizer ao aplicativo que o sistema de alarme está ativo, embora na realidade esteja desligado. Além disso, se o usuário tiver câmeras, podemos manipular o fluxo de vídeo. Agora podemos gravar um pouco do vídeo e reproduzi-lo indefinidamente, de modo que para o usuário final tudo pareça normal enquanto estamos entrando”, conclui.

FONTE: THE HACK