A Microsoft compartilhou na quarta-feira mais detalhes sobre as táticas, técnicas e procedimentos (TTPs) adotados pelos invasores por trás do hack solarWinds para ficar sob o radar e evitar a detecção, já que as empresas de cibersegurança trabalham para obter uma “imagem mais clara” de um dos ataques mais sofisticados da história recente.

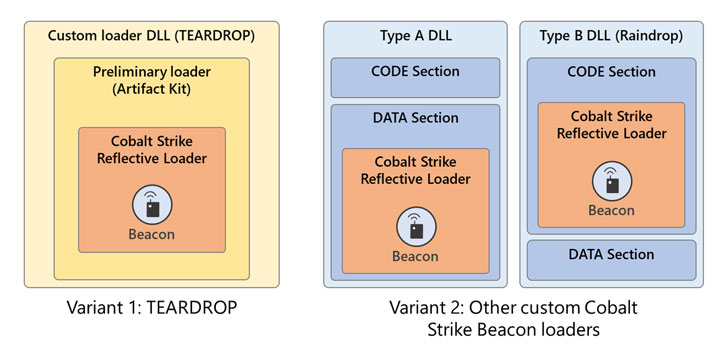

Chamando o ator de ameaça de “operadores habilidosos e metódicos que seguem as melhores práticas de segurança de operações (OpSec)”, a empresa disse que os atacantes se esforçaram para garantir que o backdoor inicial(Sunburst aka Solorigate) e os implantes pós-compromisso(Teardrop e Raindrop) sejam separados o máximo possível para dificultar os esforços para detectar sua atividade maliciosa.

“Os atacantes por trás da Solorigate são operadores de campanha qualificados que planejaram e executaram cuidadosamente o ataque, mantendo-se esquivos enquanto mantêm a persistência”, disserampesquisadores da Equipe de Pesquisa do Microsoft 365 Defender, do Microsoft Threat Intelligence Center (MSTIC) e do Microsoft Cyber Defense Operations Center (CDOC).

Enquanto a identidade exata do grupo rastreado como StellarParticle (CrowdStrike), UNC2452 (FireEye), SolarStorm (Palo Alto Unit 42) e Dark Halo (Volexity) permanece desconhecida ainda, o governo dos EUA no início deste mês vinculou formalmente a campanha de espionagem a um grupo provavelmente de origem russa.

Uma variedade de táticas para ficar sem ser detectado

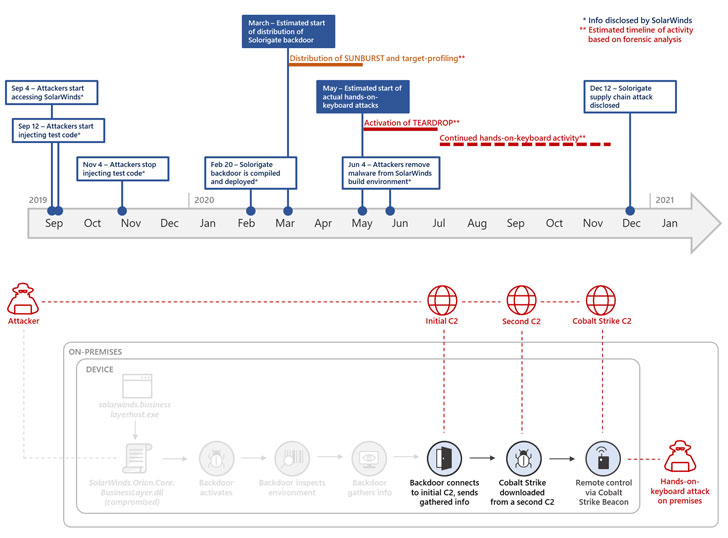

A linha do tempo dos ataques da Microsoft mostra que o backdoor Sunburst DLL totalmente funcional foi compilado e implantado na plataforma Orion da SolarWinds em 20 de fevereiro, após o qual foi distribuído na forma de atualizações adulteradas em algum momento no final de março.

Um período de reconhecimento de quase dois meses para traçar o perfil de seus alvos — algo que requer uma persistência furtiva para permanecer sem ser detectado e coletar informações valiosas — finalmente abriu caminho para a implantação de implantes Cobalt Strike em redes de vítimas selecionadas em maio e a remoção do Sunburst do ambiente de construção do SolarWinds em 4 de junho.

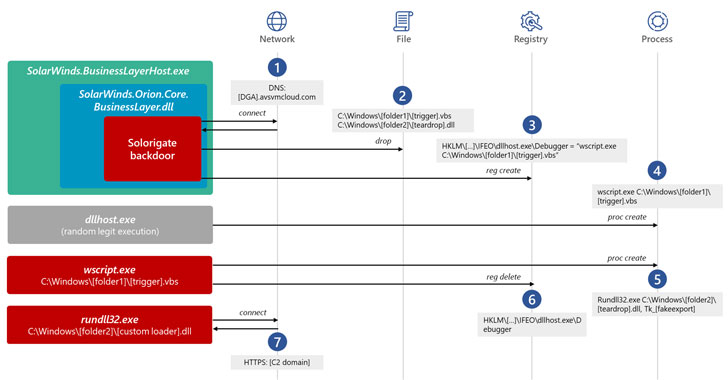

Mas as respostas sobre como e quando a transição de Sunburst para Raindrop ocorre rendeu poucas pistas definitivas, mesmo que pareça que os atacantes deliberadamente separaram a execução do carregador Cobalt Strike do processo SolarWinds como uma medida OpSec.

A ideia é que, caso os implantes cobalto strike fossem descobertos em redes de alvos, ele não revelaria o binário SolarWinds comprometido e o ataque da cadeia de suprimentos que levou à sua implantação em primeiro lugar.

As descobertas também deixam claro que, enquanto os hackers confiavam em uma série de vetores de ataque, o software do SolarWinds trojanizado formou o núcleo da operação de espionagem:

- Evitar indicadores compartilhados de cada host comprometido, implantando implantes personalizados do Cobalt Strike DLL em cada sistema

- Camuflagem de ferramentas e binários maliciosos para imitar arquivos e programas existentes já presentes na máquina comprometida

- Desabilitando o registro de eventos usando auditpol antes da atividade do teclado prático e habilitando-o de volta uma vez concluído

- Criando regras especiais de firewall para minimizar pacotes de saída para certos protocolos antes de executar atividades de enumeração de rede ruivas que foram posteriormente removidas após a pesquisa de rede

- Execução de atividades de movimento lateral somente após desativar serviços de segurança em hosts direcionados

- Supostamente usando carimbo de tempo para alterar os carimbos de tempo dos artefatos e aproveitando procedimentos e ferramentas de limpeza para evitar a descoberta de implantes DLL maliciosos

Adotando uma mentalidade de confiança zero

“Esse ataque foi simultaneamente sofisticado e comum”, disse a Microsoft. “O ator demonstrou sofisticação na amplitude das táticas usadas para penetrar, expandir e persistir na infraestrutura afetada, mas muitas das táticas, técnicas e procedimentos (TTPs) eram individualmente comuns.”

Para proteger contra tais ataques no futuro, a empresa recomenda que as organizações adotem uma “mentalidade de confiança zero” para obter acesso menos privilegiado e minimizar riscos, permitindo a autenticação de vários fatores.

“Com o Solorigate, os invasores aproveitaram-se de atribuições amplas de papéis, permissões que excederam os requisitos de função e, em alguns casos, abandonaram contas e aplicativos que não deveriam ter permissões”, disse Alex Weinert, diretor de segurança de identidade da Microsoft.

FONTE: THE HACKER NEWS