Por Ramon De Souza |

Pesquisadores da ESET acabam de emitir um alerta a respeito de um malware bancário antigo, mas que está ganhando novos poderes e passou a mirar especificamente o mercado corporativo brasileiro. Estamos falando do Janeleiro — o batismo é engraçado, mas um tanto adequado. Sua principal função é criar janelas pop-up que simulam telas de internet banking, incentivando o internauta desatento a informar suas credenciais e cedê-las de mão beijada ao criminoso cibernético responsável pela operação maliciosa.

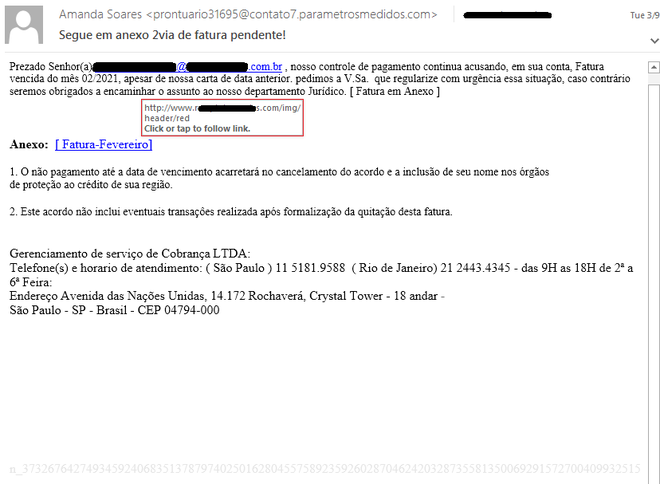

Considerado um trojan, o Janeleiro parece ter sido criado em 2018, testado em 2019 e aprimorado exaustivamente em 2020; neste ano, ele já está “pronto” para começar seus primeiros ataques. O foco são empresas de todos os portes, mas principalmente aquelas nos segmentos de engenharia, saúde, varejo, indústria, finanças e transporte, além de órgãos governamentais. A infecção ocorre através do download de arquivos infectados com o vírus — geralmente disseminado em e-mails falsos com supostas faturas e boletos.

Embora compartilhe diversas similaridades com outros trojans bancários projetados na América Latina (como o Casbaneiro, o Grandoreiro, o Mekotio, o Amavaldo e o Vadokrist), ele possui várias características curiosas que chamaram atenção dos pesquisadores. Primeiramente, é o primeiro do tipo a ser programado na linguagem .NET (geralmente é utilizada a Delphi); além disso, ele não conta com recursos de ofuscação ou criptografia customizada e nem ferramentas de defesa contra softwares de segurança.

Malware “cara de pau”

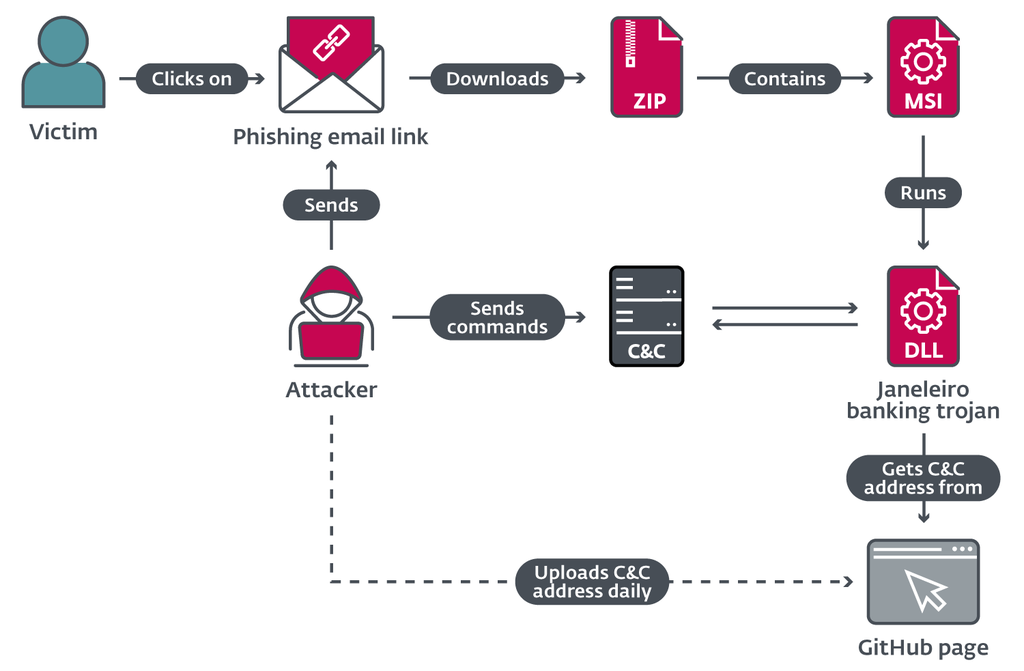

Aliás, o que mais impressionou os especialistas é a “cara-de-pau” dos operadores do Janeleiro — eles usam repositórios públicos da plataforma GitHub para armazenar módulos do malware e até a listagem de seus servidores de comando e controle (C&C). As janelas falsas não são geradas automaticamente: quando o script malicioso encontra uma palavra-chave no dispositivo infectado, ele “avisa” o operador para que este possa criar, remotamente, um pop-up através de comandos variados.

“A natureza de um ataque de Janeleiro não é caracterizada por suas capacidades de automação, mas sim pela abordagem prática: em muitos casos, o operador deve ajustar as janelas pop-up por meio de comandos executados em tempo real”, explica Facundo Muñoz, pesquisador da ESET que descobriu o trojan. O malware também é capaz de encerrar o processo do navegador Google Chrome (chrome.exe), tirar print screens da máquina sequestrada, acessar sua Área de transferência e monitorar tudo o que é digitado.

“Parece que o trojan bancário estava em desenvolvimento já em 2018 e, em 2020, melhorou seu processamento de comando para dar ao operador melhor controle durante o ataque. O caráter experimental do Janeleiro indo e vindo entre versões diferentes revela um agente de ameaça que ainda está tentando encontrar a maneira certa de gerenciar suas ferramentas, mas não é menos experiente em seguir o projeto exclusivo de muitas famílias de malware na América Latina”, acrescenta Muñoz.

Vírus em crescimento?

Embora tudo indique que o Janeleiro ainda esteja “engatinhando” para algo maior e mais perigoso, os pesquisadores da ESET estão preocupados sobretudo com o fato de que os documentos maliciosos disseminados via phishing que espalham o vírus são hospedados, aparentemente, no mesmo servidor Azure que entrega outras famílias de trojans bancários (incluindo aqueles feitos em Delphi). Isso pode indicar que os malwares foram feitos pelo mesmo grupo ou que há colaboração entre os criminosos, mas estas são só suposições.

Por enquanto, as recomendações são as mesmas: utilize sempre uma solução de segurança para barrar esse tipo de ameaça e evite baixar anexos, especialmente se vierem de remetentes desconhecidos. Caso seja alertado de uma fatura ou boleto em atraso, prefira sempre confirmar diretamente com a loja, fornecedor ou instituição bancária em questão em vez de fazer download dos documentos.

FONTE: CANALTECH