Em 3 de março de 2021, o pesquisador de segurança Jeremiah Fowler e a equipe de pesquisa do Site Planet descobriram um banco de dados de pesquisa elasticsearch protegido por não senha que continha pouco menos de um milhão de registros. Os registros expostos foram rotulados como “Produção” e continham nomes de clientes, telefone, endereços físicos e muito mais. Os registros de monitoramento e arquivos expuseram muitos registros internos que não deveriam ter sido acessíveis publicamente.

Houve várias referências ao Office Depot em uma grande amostragem dos registros. Imediatamente enviamos uma divulgação responsável ao Office Depot e o banco de dados foi protegido em poucas horas. Em 5 de março, recebemos uma resposta de um membro da equipe com a equipe de Operações de Segurança do Office Depot Europe agradecendo pela notificação e conscientização sobre a exposição dos dados.

Esse vazamento poderia ter fornecido informações suficientes para que criminosos cibernéticos visassem os clientes com um ataque de engenharia social ou tentassem obter acesso às contas.

O que o banco de dados continha:

- Total de Registros: 974.050

- Os tipos de índices expostos incluíam:

monitoramento-kibana, Apm-metric, filebeat, registros de batimentos cardíacos. - Havia muitas referências ao “Officedepot” no conjunto de dados, como nome do host, endereços IP e caminhos indicando que o servidor era deles.

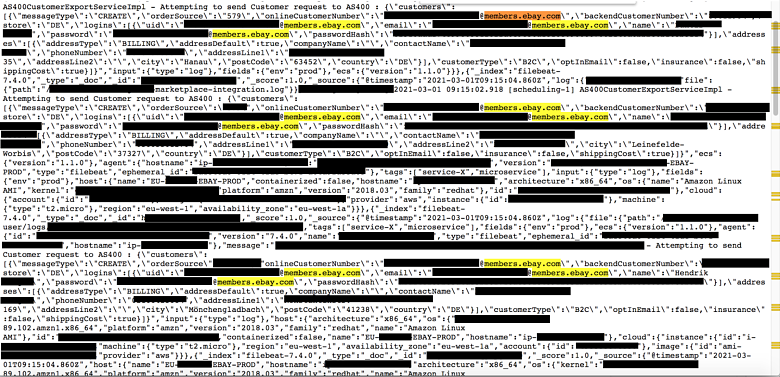

- Entre os dados expostos estavam informações de login *SSH, dashboard e registros de grupos de usuários de funcionários internos, bem como registros de clientes europeus com a maioria fazendo referência à Alemanha.

*(O SSH permite uma conexão segura com um servidor ou uma máquina remota) - Os registros foram rotulados de “Produção” e continham PIIs de clientes, como nomes, números de telefone, endereços físicos (casa e/ou escritório), endereços @members.ebay e senhas hashed. O vazamento também expôs os registros do Marketplace e o histórico de pedidos, expondo as compras e custos passados dos clientes.

- O banco de dados estava em risco de ransomware ou outros ataques maliciosos.

- Middleware ou construir informações que possam permitir um caminho secundário para vulnerabilidades. (O Middleware conecta aplicativos de software de terceiros e o middleware desatualizado ou não pode ser um backdoor na rede). Mais registros técnicos incluíam endereços IP, Portas, Caminhos e informações de armazenamento que os criminosos cibernéticos poderiam explorar para acessar mais profundamente a rede.

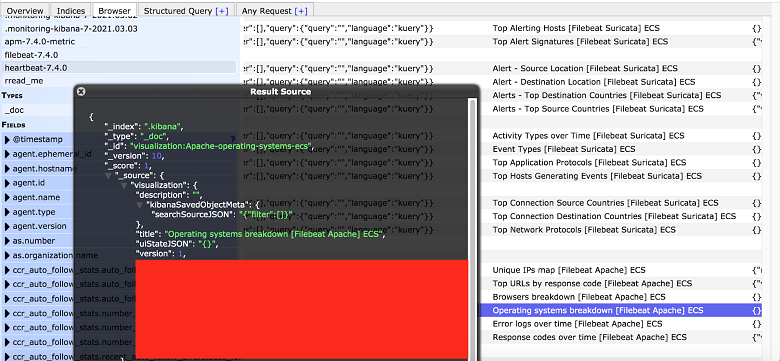

Os registros expuseram informações detalhadas sobre o funcionamento interno da rede. Esta captura de tela mostra uma “Quebra do Sistema Operacional” e daria a um potencial invasor uma compreensão clara de como explorar vulnerabilidades conhecidas ou outros métodos intrusivos.

Implicações de Privacidade

Qualquer vazamento de dados indesejado representa um risco potencial para os clientes e para a rede interna exposta. Há sempre uma possibilidade real de maus atores roubarem informações e usá-la para fins fraudulentos. Esses registros eram acessíveis a qualquer um com conexão à internet.

Nota: Nunca baixamos ou extraímos os dados que encontramos e só tiramos várias capturas de tela para fins de verificação. Redigimos qualquer informação potencialmente sensível para proteger a privacidade de usuários ou clientes.

Todos os registros que continham PII foram baseados na União Europeia e muitos referiram-se à Alemanha. Na UE existem regras muito claras de proteção de dados e sanções financeiras. Em 25 de maio de 2018, a UE aprovou o Regulamento Geral de Proteção de Dados (GDPR). Essa mudança permitiu aos reguladores de proteção de dados a capacidade de impor multas altas e diretrizes rigorosas de emissão de relatórios. O maior valor da multa é um máximo de € 20 milhões ou 4% do volume de negócios anual global de um negócio, o que for maior. As exposições de dados na UE devem ser relatadas em 72 horas às autoridades competentes.

Melhores Práticas e Riscos

Além de recomendar a configuração adequada de qualquer servidor que você possui para limitar o acesso a ele, recomendamos que todos os dados sejam criptografados. Empresas e organizações continuam coletando e armazenando dados confidenciais em texto simples ou usando algoritmos de criptografia desatualizados. Um dos maiores erros é criptografar os registros, mas incluir as chaves de criptografia no mesmo banco de dados. Isso permitiria que qualquer pessoa simplesmente desbloqueasse os dados e tivesse acesso total a esses registros.

O gerenciamento de patches e atualizações são vitais para gerenciar vulnerabilidades. O cenário de segurança está sempre mudando e garantir que aplicativos e middleware estejam atualizados é uma das melhores maneiras de mitigar esses riscos. Compilações mais antigas e softwares desatualizados podem criar vulnerabilidades críticas.

Nunca subestime o valor do monitoramento e dos registros de erros. O risco real para arquivos de registro é que eles podem expor pequenas peças de dados que coletivamente servem como peças de quebra-cabeça para criar uma imagem maior da rede. Isso pode incluir detalhes sobre middleware que podem ser direcionados como um caminho secundário para malware, sistemas operacionais ou até mesmo caminhos para contas de armazenamento em nuvem. Uma vez que criminosos cibernéticos ou hackers de estado-nação entendam como a rede ou infraestrutura é construída e opera é fácil lançar um plano de ataque. Não estamos insinuando que o Office Depot Europe ou seus clientes foram alvos nesta forma de ataque, mas apenas destacando os riscos potenciais de como esse tipo de exposição poderia ser explorada.

Neste caso, havia muitos registros internos que não deveriam ter sido expostos publicamente. Quando as informações pessoalmente identificáveis (PII) são expostas, ela simplifica a capacidade de segmentar esses indivíduos. Uma vez que um criminoso cibernético tenha essas informações, ele pode direcionar diretamente clientes ou funcionários e informações específicas da conta de referência. Como exemplo, digamos que um criminoso ligue para o cliente e valide a ordem recente. Em seguida, o criminoso diz que algo está errado com suas informações de faturamento você pode, por favor, me fornecer o número do cartão de crédito usado para sua compra? O cliente não teria motivos para duvidar disso porque o interlocutor pode validar detalhes reais que só o varejista saberia. É assim que funciona um ataque de engenharia social e é uma das formas mais comuns de fraude usada hoje.

Physical Stores to Ecommerce

Office Depot Europe is the European business of the U.S. company Office Depot Inc. In Jan 2017 AURELIUS Group acquired the European operations of Office Depot. Headquartered in Venlo, Netherlands, Office Depot Europe operates in 13 countries through its two main brands, Office Depot and Viking, with retail stores in France and Sweden. Office Depot Europe sells its products directly to small and medium-sized businesses and private individuals online, and under the Viking brand name.

Parece que muitos desses registros estavam conectados à loja do Office Depot no eBay. Havia nomes de clientes, números de telefone, endereços físicos, contas @members.ebay.com e senhas hashed. Isso incluía tipos de clientes como B2C (de negócios para cliente) ou B2B (de negócios para negócios), números de clientes on-line e números de clientes backend.

O Office Depot Europe agiu rápido e profissionalmente para proteger os dados e restringir o acesso público. Não está claro quanto tempo os dados foram expostos ou quem mais pode ter tido acesso aos registros. De acordo com o mecanismo de busca Binary Edge IoT, a porta exposta foi detectada pela primeira vez: 2/22/21 às 10:31 AM. Isso indicaria a possibilidade de que o banco de dados tenha sido desconfigurado para permitir o acesso público por até 10 dias. Não é nada menos que um milagre que os dados não tenham sido destruídos por ransomware automatizado ou outros scripts maliciosos que visam bancos de dados protegidos por não senha.

FONTE: WEBSITE PLANET