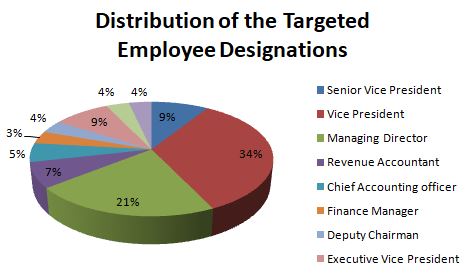

ThreatLabZ, a equipe de pesquisa de ameaças da Zscaler, observou recentemente uma nova série de ataques de phishing temáticos da Microsoft destinados a funcionários de alto nível em várias organizações. A nuvem Zscaler bloqueou mais de 2.500 dessas tentativas de phishing nos últimos três meses. O ataque é notável por seu objetivo direcionado a líderes empresariais seniores com títulos como Vice-Presidente e Diretor Administrativo que provavelmente terão um maior grau de acesso a dados confidenciais da empresa. O objetivo dessas campanhas é roubar as credenciais de login dessas vítimas para permitir que os agentes de ameaças tenham acesso a ativos valiosos da empresa.

Os ataques foram espalhados por uma variedade de setores, com a atividade mais pesada nos setores bancário e de TI. Não podemos atribuir esses ataques a nenhum ator de ameaça em particular neste momento.

Nesses ataques, as vítimas recebem o que parece ser e-mails automatizados de suas ferramentas de comunicação unificada, indicando que têm um anexo de correio de voz. Quando clicam no anexo, as vítimas encontram uma tela falsa do Google reCAPTCHA e, em seguida, são direcionadas para o que parece ser uma tela de login da Microsoft, permitindo que os atores da ameaça roubem suas credenciais de login. As páginas de phishing são hospedadas usando domínios genéricos de topo (TLDs) .xyz, .club e .online.

Fig. 1: Os acertos de phishing observados em nossa nuvem Zscaler ao longo de onze semanas (.xyz, .club e .online)

O ThreatLabZ descobriu essas URLs de phishing em nossa estrutura Threat Intelligence e, além disso, recebeu várias submissões para a ferramenta de análise de risco de URL ThreatLabZ. Campanhas de phishing semelhantes utilizando reCAPTCHAs falsos do Google foram observadas há vários anos, mas esta campanha específica direcionada a executivos em verticais específicas do setor começou em dezembro de 2020.

Neste blog, detalhamos o ciclo de ataque completo das campanhas de phishing da Microsoft hospedadas usando os TLDs genéricos .xyz, .club e .online, e incluímos uma lista completa dos domínios de phishing observados. Também incluímos um gráfico que decompõe o número de ataques por indústria e por título para esclarecer mais o impacto desta campanha.

Campanha de phishing .xyz TLD:

Nos ataques de phishing .xyz TLD, os atores de ameaças enviam um e-mail de spam endereçado de um sistema de comunicações unificado com um arquivo HTML anexado que supostamente é uma mensagem de correio de voz.

Fig. 2: O e-mail de spam com anexo de arquivo HTML.

A figura a seguir mostra o conteúdo do arquivo HTML com um servidor de URL de phishing[.]mvmail365office[.]xyz.

Fig. 3: O código-fonte do arquivo HTML anexado vmail-219. HTM.

Uma vez que a vítima abre o arquivo HTML anexado, ele redireciona o usuário para o domínio de phishing .xyz, que está disfarçado como uma página legítima do Google reCAPTCHA, a fim de enganar os usuários.

Fig 4: A página falsa do Google reCAPTCHA.

Fig. 5: O código-fonte da página falsa do Google reCAPTCHA.

Uma vez que o Google reCAPTCHA “verifica” o usuário, ele redireciona o usuário para a página falsa de phishing de login da Microsoft.

Fig. 6: A falsa tela de login da Microsoft.

Fig. 7: O conteúdo real da página falsa de phishing da Microsoft.

Depois de fornecer as credenciais de login, a campanha de phishing mostrará uma mensagem falsa que diz “Validação bem-sucedida”. Em seguida, é mostrada aos usuários uma gravação de uma mensagem de correio de voz que podem reproduzir, permitindo que os atores da ameaça evitem suspeitas.

Fig. 8: A página de validação de conta falsa da Microsoft.

Fig. 9: O tráfego pós-infecção capturado em Fiddler.

Fig. 10: Mensagem de voz falsa direcionada a partir da campanha de phishing.

Fig. 11: O tráfego geral da web da campanha de phishing da Microsoft capturada no Fiddler.

Campanha de phishing .club TLD:

Semelhante à campanha .xyz TLD, a campanha de phishing .club TLD começa com os atacantes enviando e-mails de spam com um arquivo HTML anexado a ser endereçado a partir de um sistema de comunicações unificadas. Em seguida, segue com um falso Google reCAPTCHA, tela de login falsa da Microsoft e termina mostrando ao usuário um hospedado. Arquivo PDF.

Fig. 12: O e-mail de spam com o arquivo HTML anexado ATT34698. HTM.

A imagem a seguir mostra o conteúdo ofuscado do arquivo HTML anexado.

Fig. 13: O conteúdo ofuscado do arquivo HTML anexado.

Fig. 14: O conteúdo ofuscado do arquivo HTML com a URL de phishing.

Nesse caso, a campanha de phishing hospedada usou o domínio volp[.]makersvlib[.]club com o falso método Google reCAPTCHA.

Fig. 15: A página falsa do Google reCAPTCHA usa o domínio TLD .club.

Fig. 16: A falsa campanha de phishing da Microsoft volp[.]makersvlib[.]club.

Fig. 17: O arquivo PDF falso hospedado exibido após o roubo de credenciais.

Fig. 18: O tráfego geral da web da campanha de phishing hospedada usando o domínio TLD .club.

Campanha de phishing .online TLD:

Na campanha de phishing .online, os atores da ameaça enviam aos usuários um arquivo PDF com a campanha de phishing anexada linksecure[.]nealrose-lawofficerecords[.]online, juntamente com uma diretiva que diz “REVIEW SECURE DOCUMENT”. Uma vez que o usuário clica no arquivo, ele é redirecionado para um falso reCAPTCHA do Google seguido por uma tela de login falsa da Microsoft; após o compromisso, ele é redirecionado para uma página de pesquisa do Google.com.

Fig. 19: O arquivo PDF de spam redireciona para a campanha de phishing secure[.]nealrose-lawofficerecords[.]online

Fig. 20: A página falsa do Google reCAPTCHA usa o domínio TLD .online.

Fig. 21: A falsa campanha de phishing da Microsoft (secure[.]nealrose-lawofficerecords[.]online).

Fig. 22: A página de destino final (Google.com) após o compromisso.

Fig. 23: O tráfego geral da web da campanha de phishing hospedada usando o domínio TLD .online

Conclusão

A nuvem Zscaler bloqueou mais de 2.500 ataques de phishing direcionados com tema da Microsoft nos últimos três meses que foram hospedados usando os domínios genéricos de TLD (.xyz, .club, .online).

O diagrama a seguir representa os principais setores alvo desta campanha de phishing, com base na análise do ThreatlabZ:

Fig. 24: Porcentagem de acertos de phishing detectados observados pela indústria na nuvem Zscaler.

Fig. 25: Aqui está a distribuição das designações de funcionários alvo.

COIs:

Domínios de phishing .xyz TLD:

a-bl[.]xyz

a-cl[.]xyz

a-it[.]xyz

a-ll[.]xyz

a-rt[.]xyz

aouthsmm[.]vmvoicepss[.]xyz

ay[.]tarr0-trubg4[.]xyz

b-ic[.]xyz

b-on[.]xyz

b-oy[.]xyz

b-ut[.]xyz

bh[.]voxxx-vog[.]xyz

bm[.]vpm-vpx[.]xyz

bm[.]xoxi[.]xyz

bo[.]gi9ygh-gko[.]xyz

c-ad[.]xyz

c-hi[.]xyz

c-sv[.]xyz

c-tl[.]xyz

c-ut[.]xyz

cn[.]c7no-l3onr[.]xyz

connect[.]linktechonline[.]xyz

cu[.]b0t3ion-nplus[.]xyz

d-cj[.]xyz

d-ol[.]xyz

db[.]mscall[.]xyz

df[.]sfrf0d-ffdf8[.]xyz

dh[.]xoxi[.]xyz

e-pl[.]xyz

e-rl[.]xyz

e-xp[.]xyz

e-xt[.]xyz

e-ye[.]xyz

emouths[.]southsvm[.]xyz

pt[.]g-ts[.]xyz

pt[.]s-ir[.]xyz

evmoises[.]axvoipsee[.]xyz

evoipses[.]vmvoicepss[.]xyz

f-at[.]xyz

f-oc[.]xyz

f-yi[.]xyz

fox[.]gen-voicemh[.]xyz

gb[.]g-ta[.]xyz

h-en[.]xyz

h-jy[.]xyz

i-is[.]xyz

i-tt[.]xyz

ii-j[.]xyz

j-an[.]xyz

j-kj[.]xyz

j-oc[.]xyz

j-on[.]xyz

j-s1[.]xyz

j-ss[.]xyz

jk[.]voxxx-vog[.]xyz

I-it[.]xyz

m-lj[.]xyz

main[.]net-data[.]xyz

mh[.]vowvog[.]xyz

monsvm[.]dgomesx[.]xyz

mp[.]j-mi[.]xyz

ms-dn[.]xyz

msg[.]l-x[.]xyz

mu[.]op9co-sand9u[.]xyz

nnhousts[.]ovoicess[.]xyz

o-su[.]xyz

of-f[.]xyz

om[.]lo0d0-dom1[.]xyz

em[.]l-x[.]xyz

open[.]weprotect[.]xyz

ot[.]bk9hd-ghfi[.]xyz

outhes[.]kmaouths[.]xyz

outhsome[.]svoipse[.]xyz

ov[.]j4hm-i3lbad[.]xyz

p-ai[.]xyz

p-gd[.]xyz

p-kg[.]xyz

p-ra[.]xyz

qwerty[.]casaholic[.]xyz

r-al[.]xyz

r-im[.]xyz

rm[.]vioce[.]xyz

rr[.]fol1-dus0[.]xyz

s-c-srv[.]xyz

s-vl-srv[.]xyz

s-vr[.]xyz

sa[.]n7go-son9[.]xyz

secure[.]weprotect[.]xyz

serv[.]vmail0ffice365[.]xyz

server[.]latvoice365[.]xyz

server[.]mvmail3650ffice[.]xyz

server[.]vmail0ffice365[.]xyz

server[.]vmilogg365[.]xyz

server[.]vmilogger365[.]xyz

server[.]voipvmi365[.]xyz

service[.]linktechonline[.]xyz

service[.]techfirmonline[.]xyz

servnet[.]vmilogg365[.]xyz

servnet[.]voicelineo365[.]xyz

servnet[.]voipo365vm[.]xyz

smouths[.]xvomess[.]xyz

southssm[.]dgomesx[.]xyz

ss[.]jan-4anu[.]xyz

ss[.]kss90-csmi8[.]xyz

sv[.]j-ss[.]xyz

svoipses[.]xvomess[.]xyz

t-wo[.]xyz

th[.]goli90-byx[.]xyz

ty[.]ety3-gyih[.]xyz

v-at[.]xyz

v-jz[.]xyz

você[.]j-ml[.]xyz

vm[.]creek-nell[.]xyz

vm[.]lookhere-now[.]xyz

vmaxs[.]xvbouses[.]xyz

vmhomes[.]xvomess[.]xyz

vmhomses[.]svoipse[.]xyz

vmhosmm[.]svousnom[.]xyz

vmouses[.]xvbouses[.]xyz

vmouths[.]hotvoiss[.]xyz

vn[.]mack-reck[.]xyz

vn[.]under-cove[.]xyz

vnmouths[.]kmaouths[.]xyz

voipses[.]axvoipsee[.]xyz

vu[.]trf68oo-gh7[.]xyz

vu[.]vrte[.]xyz

vv[.]0bot3-kali[.]xyz

vvousokes[.]xvoicses[.]xyz

www[.]en[.]g-ts[.]xyz

x-ac[.]xyz

xo[.]gen-voicemh[.]xyz

xx[.]ko3-s0nius[.]xyz

z-am[.]xyz

zh-o[.]xyz

zomouths[.]otlcvoce[.]xyz

Domínios de phishing .club TLD:

authentication[.]vmclouds[.]club

d-at[.]club

docc[.]mancvoicedoc[.]club

dq[.]dingvoizs[.]club

evoipses[.]xvoisesx[.]club

h-at[.]club

i-at[.]club

I-at[.]club

nomailes[.]xvoisesx[.]club

ox[.]din4-h0nt[.]clube

p-at[.]club

sh[.]dingvoizs[.]club

t-at[.]club

volp[.]hukslert[.]club

volp[.]makersvlib[.]club

volp[.]volssbalert[.]club

vvmails[.]xvoisesx[.]club

xx[.]vam-gij[.]clube

Domínios de phishing .online TLD:

app[.]lawofficeneal[.]online

app[.]nealrose-lawoffices[.]online

arquivos[.]lawoffice-nealroseberg[.]online

arquivos[.] escritórios de direito de nealrose[.]online

secure[.]lawoffices-of-neal[.]online

secure[.]nealrose-lawofficerecords[.]online

secured[.]lawfirmnearl[.]online

secure[.]rosellawassocciates[.]online

FONTE: ZSCALER