Cibercriminosos ligados ao governo da China (mas que operam fora dela), foram identificados espionando mais de 30 mil organizações nos Estados Unidos, através de quatro vulnerabilidades zero day, recém-encontradas no software de e-mails para servidores Windows, o Microsoft Exchange.

De acordo com o jornalista independente, Brian Krebs, além das mais de 30 mil organizações dos EUA (que inclui pequenas empresas, vilas, cidades e governos locais), empresas na Noruega e na República Checa também tiveram seus e-mails invadidos por uma “unidade de ciberespionagem chinesa”, batizada como HAFNIUM, pela Microsoft.

O grupo cibercriminoso foi identificado pelo centro de inteligência de ameaças da Microsoft (MSTIC), na terça-feria (02/03). Segundo a empresa, com base na análise das vítimas, técnicas e procedimentos empregados, o grupo é financiado pelo Estado chinês, mas não opera na China.

“A Microsoft detectou várias explorações zero day sendo usadas para atacar versões locais do Microsoft Exchange Server em ataques limitados e direcionados. O ator da ameaça usou essas vulnerabilidades para acessar servidores Exchange locais, que permitiam o acesso a contas de e-mail e permitiam a instalação de malware adicional para facilitar o acesso de longo prazo aos ambientes das vítimas“, escreve a empresa.

A The Hack entrou em contato com a Microsoft Brasil, que pede que os clientes da solução entrem em contato com a empresa imediatamente e informa estar trabalhando em parceria com a Agência de Segurança e Infraestrutura Cibernética dos EUA (CISA), além de outras agências para oferecer a melhor alternativa de mitigação da ameaça.

“O melhor método de proteção é aplicar atualizações o mais rápido possível em todos os sistemas afetados. Continuamos ajudando nossos clientes, fornecendo investigação adicional e orientação de mitigação. Os clientes impactados devem entrar em contato com nossas equipes de suporte para obter ajuda e recursos adicionais”, escreve um porta-voz da Microsoft no Brasil.

Microsoft Exchange desatualizado

A Microsoft lançou atualizações emergenciais imediatamente após descobrir as vulnerabilidades. No entanto, muitas empresas ainda utilizam versões mais antigas do software (de 2013 a 2019). Segundo Krebs, o número de empresas e usuários invadidos “aumentou drasticamente” depois que a atualização foi lançada.

Como explica o jornalista, um webshell é deixado para trás na invasão de cada e-mail. Este webshell é o responsável por permitir aos cibercriminosos, o acesso de administrador ao servidor da vítima: um backdoor fácil de usar, protegido por senha e que pode ser acessado a partir de qualquer navegador.

É importante lembrar que não adianta atualizar o Microsoft Exchange caso seu servidor já tenha sido infectado com o backdoor. A atualização só protege servidores que ainda não foram explorados. Para identificar se seu servidor está infectado, é necessário utilizar um script da Microsoft, publicado no Github e com isso, remover todos os arquivos maliciosos.

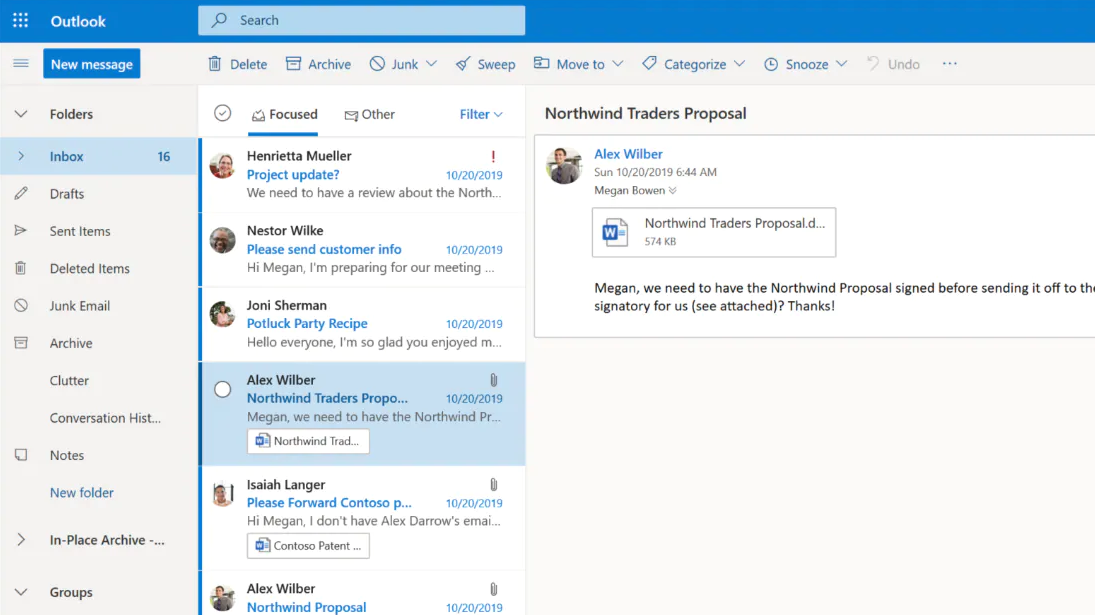

Microsoft Outlook

De acordo com o The Register, as vulnerabilidades zero day exploradas pelo HAFNIUM, são como monstros, os piores pesadelos para os desenvolvedores da Microsoft, que provavelmente devem lidar com aplicações vulneráveis. Vulnerabilidades herdadas de sistemas legados, de códigos tradicionais e que são complicadas de atualizar.

“Esta falha de segurança é atroz. Antes dos patches serem lançados, não havia defesa – era e é uma vulnerabilidade zero day de execução remota de código de pré-autenticação. Os invasores podem simplesmente rolar, colocar seus webshells e ir embora com seus dados […] Se você ainda não perdeu uma noite de sono, vai perder duas a partir de amanhã“, escreve Rupert Goodwins, em uma coluna para o The Register.

Goodwins explica que os usuários do Microsoft Outlook, versão de uso pessoal do serviço de e-mail (código muito semelhante ao Microsoft Exchange) também devem ficar de olhos abertos.

“Não sei como é o código-fonte do Exchange e do Outlook: pode ser que seja uma maravilha da engenharia, um prazer para trabalhar e um exemplo da arquitetura. Nesse caso, porém, algo deu terrivelmente errado para disfarçar o fato. As bases de código são monstros para testar e remediar. A evidência é isso que temos aqui“, explica.

FONTE: THE HACK