ATUALIZADO: Poucos dias depois que a Microsoft divulgou quatro falhas de dia zero nos servidores de e-mail do Microsoft Exchange, os atacantes estão em uma ampla busca por máquinas vulneráveis, dizem alguns especialistas em segurança.

Steven Adair, presidente da Volexity, que relatou pela primeira vez as vulnerabilidades, diz que nos últimos dias o grupo de hackers chinês acusado de explorar inicialmente as falhas mudou para alta velocidade, intensificando os ataques a quaisquer servidores Exchange vulneráveis e sem correção em todo o mundo. Pelo menos 30.000 organizações nos Estados Unidos estão infectadas, e os atacantes agora têm controle sobre “centenas de milhares” de Microsoft Exchange Servers em todo o mundo, relata KrebsOnSecurity, citando conselheiros de segurança nacional anônimos dos EUA. Krebs também cita Adair dizendo. “Mesmo que você tenha corrigido no mesmo dia em que a Microsoft publicou seus patches, ainda há uma grande chance de haver um shell da web no seu servidor. A verdade é que, se você está executando o Exchange e ainda não corrigiu isso, há uma chance muito alta de que sua organização já esteja comprometida.”

As máquinas infectadas ficam com um “shell da web”, ferramenta de hacking protegida por senha que dá aos atacantes acesso aos servidores de computador de uma vítima a partir de qualquer navegador.

As preocupações com a segurança cibernética aumentaram até mesmo para a Casa Branca, onde a Reuters relata que na sexta-feira a secretária de imprensa Jen Psaki disse aos repórteres que essas vulnerabilidades eram “significativas” e “poderiam ter impactos de longo alcance”. (veja também: Hackers Exploram Falhas de Troca para Alveja Governos Locais)

O que significa que, se algumas agências federais dos EUA não estiveram ocupadas o suficiente com a crise do SolarWinds, há uma nova tarefa imediata urgente em mãos: procurar sinais de que seus servidores Exchange podem ter sido comprometidos.

A Agência de Segurança Cibernética e Infraestrutura emitiu uma diretiva de emergência na quarta-feira ordenando que as agências vasculham pistas forenses de que os servidores podem ter sido comprometidos (consulte: Microsoft Patches Four Zero-Day Flaws in Exchange).

As agências devem procurar na memória do sistema, registros da web e de eventos e colmeias de registro em busca de sinais de exploração, diz a CISA. Se não houver sinais de exploração, as organizações devem corrigir imediatamente. A CISA tem um guia para a lista mais recente de indicadores de ataque.

Se houver sinais de exploração, será um trabalho pesado. A CISA diz que os servidores Exchange locais devem ser desconectados imediatamente e não voltar ao domínio corporativo. Eventualmente, a CISA orientará as agências a reconstruir seu sistema operacional Exchange Service e reinstalar o pacote de software.

A Microsoft emitiu patches na terça-feira, uma semana antes de seu patch normal para as vulnerabilidades: CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE-2021-27065.

Aumento de Ataques

Além do governo federal dos EUA, o impacto das vulnerabilidades continua a crescer – e não apenas entre os setores-alvo nomeados pela Microsoft. A empresa diz que esses grupos incluem pesquisadores de doenças infecciosas, escritórios de advocacia, instituições de ensino superior, empreiteiros de defesa, think tanks de políticas e organizações não governamentais.

A Volexity, que contribuiu com pesquisas para os achados de vulnerabilidade, notou pela primeira vez a atividade de exploração contra seus clientes por volta de janeiro. 6. Essa atividade de repente aumentou agora que as vulnerabilidades são públicas, diz Adair, CEO e fundador da empresa.

“A façanha já parece ter se espalhado para vários grupos chineses do APT que se tornaram bastante agressivos e barulhentos – uma mudança bastante acentuada em relação à forma como começou com o que estávamos vendo”, diz ele.

A empresa de detecção de ameaças Huntress diz ter visto compromissos de servidores Exchange não corrigidos em pequenos hotéis, uma empresa de sorvetes, um fabricante de utensílios de cozinha e o que chama de “várias comunidades de idosos”.

“Também testemunhamos muitas vítimas do governo municipal e municipal, prestadores de cuidados de saúde, bancos/instituições financeiras e vários provedores residenciais de eletricidade”, escreve John Hammond, pesquisador sênior de ameaças da Huntress.

O impacto de ataques mais generalizados pode levar a problemas que vão além das contas de e-mail backdoor. Kevin Beaumont, analista sênior de inteligência contra ameaças da Microsoft, tweeta que os ataques podem incluir campanhas de ransomware. Adair diz que também há uma forte chance de os criptominers serem instalados.

Beaumont criou uma ferramenta para escanear redes em busca de servidores Exchange vulneráveis.

Hammond escreve em um post de blog que Huntress viu mais de 300 shells da web instalados em 2.000 servidores Exchange vulneráveis, a maioria dos quais tem antivírus ou software de detecção e resposta de terminais instalados que aparentemente não detectou o ataque. “Isso não deve ser uma grande surpresa, pois a prevenção perfeita é ridiculamente difícil e não sugere que essas soluções não sejam investimentos sólidos”, diz ele.

EUA Atingiu a maioria, mas os ataques são globais

A Microsoft prendeu os ataques a um grupo baseado na China que chama de Hafnium, que vinha explorando as falhas. A Microsoft descreveu os ataques como “limitados e direcionados”.

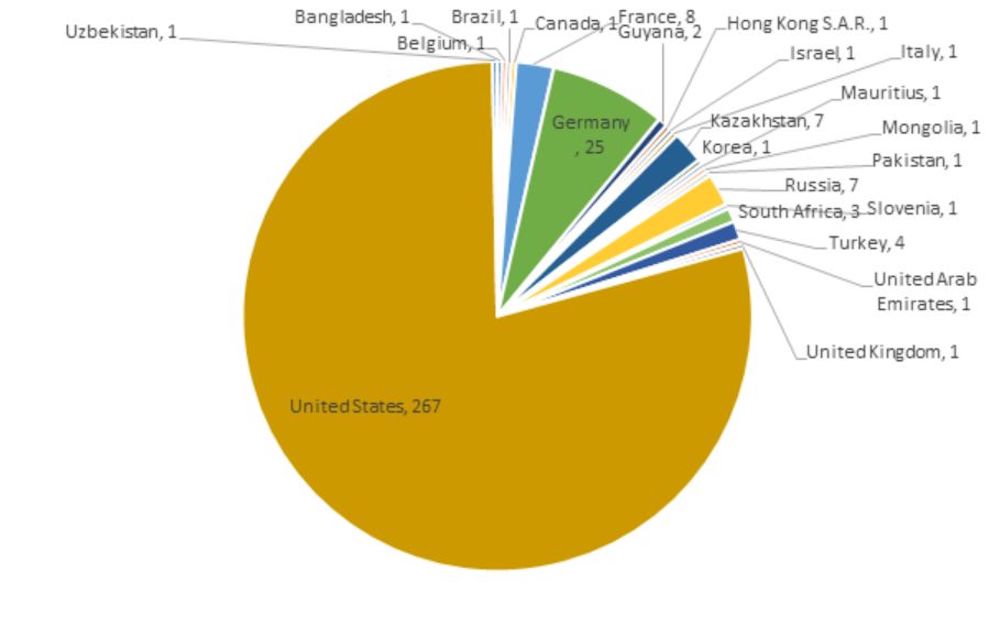

Gráfico de alvos da ESET que foram atingidos por atacantes que exploram quatro vulnerabilidades do Exchange Server (Fonte: ESET)

Mas logo após a notícia das vulnerabilidades, as empresas de segurança disseram que outros grupos de hackers estavam usando pelo menos algumas das falhas.

ESET, por exemplo, tweeta que o CVE-2021-26855 tem sido usado por três grupos: LuckyMouse, Tick e Calypso. A ESET diz que a maioria das organizações que detectou como alvo estão nos EUA, mas há ataques em outras regiões, incluindo Europa, Ásia e Oriente Médio.

Adair diz que a Volexity viu casos em que os atacantes usaram sua posição em Exchange para movimento lateral. Isso significa que os esforços de limpeza dessas organizações terão que ir muito mais fundo para garantir que os atacantes ainda não tenham backdoors nos sistemas.

“Trabalhamos em vários casos em que os atacantes se mudaram para outros sistemas na rede”, diz ele. “Eles fizeram isso tanto para obter credenciais/dados quanto para colocar backdoors adicionais (principalmente shells da web) em mais sistemas.”

FONTE: BANKINFO SECURITY