O mundo da segurança cibernética está em constante evolução para novas formas de ameaças e vulnerabilidades. Mas o ransomware prova ser um animal diferente—o mais destrutivo, persistente, notoriamente desafiador de prevenir, e não mostra sinais de desaceleração.

Ser vítima de um ataque de ransomware pode causar perda significativa de dados, violação de dados, tempo de inatividade operacional, recuperação cara, consequências legais e danos à reputação.

Nesta história, abordamos tudo o que você precisa saber sobre ransomware e como ele funciona.

O que é ransomware?

Ransomware é um programa malicioso que ganha controle sobre o dispositivo infectado, criptografa arquivos e bloqueia o acesso do usuário aos dados ou a um sistema até que uma quantia em dinheiro, ou resgate, seja paga.

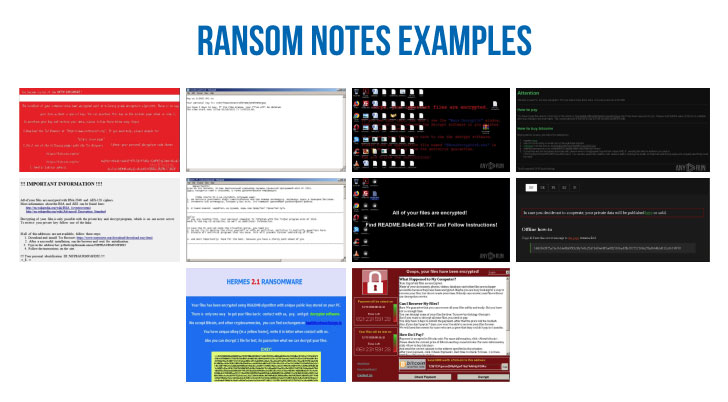

O esquema dos bandidos inclui uma nota de resgate—com quantia e instruções sobre como pagar um resgate em troca da chave de decodificação—ou comunicação direta com a vítima.

Embora o ransomware afeque empresas e instituições de todos os tamanhos e tipos, os atacantes geralmente têm como alvo os setores de saúde, educação, TI, governo e finanças com bolsos mais profundos—causando danos que variam de centenas de milhões a bilhões de dólares.

Os ataques de ransomware começaram a ser captados em 2012 e, desde então, tornaram-se os ataques cibernéticos mais difundidos em todo o mundo.

Por exemplo, o ransomware HelloKitty atingiu a desenvolvedora de videogames polonesa CD Projekt Red na semana passada com uma tática bastante popular, ou seja, atacantes ameaçaram a empresa de vazar o código-fonte dos jogos, incluindo Cyberpunk 2077, Witcher 3, Gwent e junto com arquivos confidenciais na empresa.

E isso realmente aconteceu! Depois que a CD Projekt anunciou que não pagaria o resgate, os atacantes criaram um leilão para os dados roubados em um fórum de hackers.

E não é o único exemplo. Ransomware sempre foi um dos tipos mais populares de amostras maliciosas carregadas na sandbox de análise de malware ANY.RUN. Mais de 124,00 sessões interativas com ransomware foram analisadas on-line apenas em 2020.

Do locker à empresa

Uma das maneiras de se proteger de ataques é a conscientização. Acreditamos que é uma obrigação para executivos e funcionários corporativos entenderem esse tipo de ameaça.

Neste artigo, vamos dar uma olhada na história do ransomware:

O primeiro ransomware

O primeiro ataque de ransomware conhecido foi realizado em 1989 por um pesquisador de AIDS, Joseph Popp, que distribuiu 20.000 disquetes maliciosos para pesquisadores de AIDS em mais de 90 países, alegando que os discos continham um programa de pesquisa. Desde então, a ameaça ransomware evoluiu muito e adquiriu mais recursos.

Locker ransomware

Em 2007, apareceu o Locker ransomware, uma nova categoria de malware ransomware que não criptografa arquivos; em vez disso, bloqueia a vítima de seu dispositivo, impedindo-a de usá-lo.

Semelhante a isso, a WinLock exigiu um resgate de US$10 pelo código de desbloqueio. Mais tarde, Citadel, Lyposit e Reveton worm controlavam uma tela com uma boa mensagem de uma agência policial falsa.

Isso normalmente assume a forma de bloquear a interface do usuário do computador ou dispositivo e, em seguida, pedir ao usuário que pague uma taxa para restaurar o acesso a ele.

Scareware

Nos últimos anos, os atacantes mudaram sua estratégia para capitalizar o medo espalhando aplicativos falsificados e programas antivírus (AV). O ataque envolve uma mensagem pop-up exibida às vítimas dizendo que seus computadores foram infectados com vírus. Ele atrai as vítimas para um site onde lhes é solicitado dinheiro para pagar pelo software para corrigir o problema. Tudo parecia confiável: logotipos, esquemas de cores e outros materiais protegidos por direitos autorais.

A partir desse momento, os criminosos entenderam que era muito mais fácil comprometer vários sites, focar em phishing e automatizar todo o processo.

Cripto ransomware

Em 2013, o CryptoLocker surgiu como o primeiro malware criptográfico que normalmente chega como um anexo de e-mail. A botnet Gameover ZeuS foi responsável por esses ataques. O CryptoLocker criptografa arquivos e, depois disso, um pagamento bitcoin foi necessário para desbloqueá-los.

Se o resgate não fosse recebido em 3 dias, o resgate dobrava. CryptorBit, CryptoDefense, CryptoWall, WannaCry ampliaram as variações de isca e até usaram fraquezas do sistema para infectar computadores.

O último passo nessa evolução é a chegada do ransomware como serviço, que apareceu pela primeira vez em 2015 com o lançamento do kit de ferramentas Tox. Ele deu aos possíveis criminosos cibernéticos a opção de desenvolver ferramentas de ransomware personalizadas com recursos avançados de evasão.

Ransomware corporativo

Os atacantes de ransomware subiram de nível e foram para o estágio empresarial. Eles preferiram lidar com grandes organizações e assustá-las de um possível surto.

Por exemplo, um alvo recebeu um e-mail com uma ameaça de ataque de negação de serviço distribuída (DDoS). Para evitá-lo, as vítimas precisavam pagar um resgate.

Mais um caso é o resgate de comprometimento de dados. Um criminoso ameaça um alvo para explorar informações comprometidas ao público, a menos que um resgate seja pago. A tática a seguir é eficaz no nível empresarial, pois as empresas não querem colocar sua reputação em risco.

Agora está claro que o malware continuará a evoluir. E talvez ele adquira ataques híbridos, incluindo outras famílias de malware.

Ataque em detalhes

Como agora sabemos a história e os tipos de ransomware, agora é hora de entender como ele funciona.

- Implantação: Na primeira etapa, os atacantes distribuem componentes essenciais usados para infectar, criptografar ou bloquear o sistema, baixados sem o conhecimento do usuário, usando phishing ou depois de explorar falhas de sistema direcionadas.

- Instalação: Quando a carga útil é baixada, a próxima etapa é a infecção. O malware solta um pequeno arquivo que muitas vezes é capaz de evasão de defesa. O ransomware é executado e tenta ganhar persistência no sistema infectado, colocando-se para executar automaticamente as chaves do Registro, permitindo que atacantes remotos controlem o sistema.

- Command-and-Control: O malware então se conecta ao servidor de comando e controle (C2) dos atacantes para receber instruções e, principalmente, depositar a chave de criptografia privada assimétrica fora do alcance da vítima.

- Destruição: Uma vez que os arquivos são criptografados, o malware exclui cópias originais no sistema, e a única maneira de restaurá-los é descriptografar arquivos codificados.

- Extorsão: Aqui vêm as notas de resgate. A vítima fica sabendo que seus dados estão comprometidos. A faixa de pagamento varia de acordo com o tipo de meta. Para confundir e assustar uma vítima, os atacantes podem excluir vários arquivos do computador. No entanto, se um usuário pagar o resgate, não é uma garantia de que as informações serão restauradas ou o próprio ransomware será excluído.

Famílias e operadores populares

Vários tipos de malware são famosos no mundo dos ransomwares. Vamos olhar através deles e falar sobre operadores populares que se destacam na história do malware:

1) O ransomware GandCrab é um dos lançamentos de ransomware mais notórios dos últimos anos, que acumulou quase US$2 bilhões em pagamentos de suas vítimas.

Acredita-se que seja um produto de um grupo de hackers russos, o GandCrab foi descoberto em 2018 como parte do Ransomware-as-a-Service (RaaS) vendido a outros criminosos cibernéticos.

Embora GandCrab tenha anunciado “aposentadoria” em 2019, alguns pesquisadores afirmam que ele retornou com uma nova cepa, chamada Sodinokibi, com uma base de código semelhante. O Sodinokibi tem como alvo sistemas Microsoft Windows e criptografa todos os arquivos, exceto arquivos de configuração.

2) Em seguida, o Maze ransomware, que fez manchetes nos últimos dois anos, é conhecido por liberar dados roubados ao público se a vítima não pagar para descriptografá-los.

Foi o primeiro ataque de ransomware que combinou criptografia de dados com roubo de informações. Além disso, eles ameaçaram tornar os dados públicos se o resgate não fosse pago. Quando a COVID-19 começou, Maze anunciou que deixaria os hospitais em paz. Mas depois, eles quebraram essa promessa também.

Em 2020, a Maze anunciou que encerrou suas operações. Mas é mais provável que eles tenham se mudado para outro malware.

3) O Netwalker usou o escavação de processos e ofuscação de código para atingir vítimas corporativas. Mas em janeiro de 2021, as agências policiais se uniram contra o Netwalker e assumiram domínios em uma dark web usada por atores de malware.

4) O Wannacry se espalha de forma autônoma de computador para computador usando EternalBlue, um exploit supostamente desenvolvido pela NSA e depois roubado por hackers.

É o tipo de ransomware mais carregado no serviço ANY.RUN em 2020. Ele atingiu o malware de topo com 1930 tarefas. Você pode investigá-los na biblioteca pública de envio, pesquise pela tag “wannacry”.

5) O malspam do Avaddon geralmente contém o único smiley para atrair os usuários para baixar o anexo. O malware também verifica a localização do usuário antes de infectar. Se for russo ou Cherokee, o Avaddon não criptografa sistemas.

6) Babuk é um novo malware direcionado a empresas em 2021. Babuk é composto por criptografia segura que impossibilita restaurar arquivos gratuitamente.

Alvos de ataques de ransomware

Existem várias razões pelas quais os atacantes primeiro escolhem que tipo de organizações eles querem atingir com ransomware:

- Fácil de fugir da defesa. Universidades, pequenas empresas que têm pequenas equipes de segurança são um alvo fácil. O compartilhamento de arquivos e um extenso banco de dados simplificam a penetração para atacantes.

- Possibilidade de um pagamento rápido. Algumas organizações são forçadas a pagar um resgate rapidamente. Agências governamentais ou instalações médicas geralmente precisam de acesso imediato aos seus dados. Escritórios de advocacia e outras organizações com dados confidenciais geralmente querem manter um compromisso em segredo.

E alguns ransomwares se espalham automaticamente, e qualquer um pode se tornar sua vítima.

O Rápido Crescimento do Ransomware

A principal razão pela qual esse tipo de malware se tornou bem-sucedido são os ataques que trazem resultados para os cibercriminosos. Os mercados permitem que bandidos comprem ransomware avançado para ganhar dinheiro.

Os autores de malware fornecem várias maneiras de empacotar o ransomware. Software malicioso criptografa sistemas de forma rápida e furtiva. Assim que o resgate é recebido, não é um desafio cobrir as trilhas. Esses pontos levam a um aumento significativo.

Agora, os criminosos ficam carecas e esperam receber centenas ou milhares de dólares, pois as empresas não querem arriscar a perda e interrupções de dados.

Métodos de distribuição de ransomware

Aqui estão várias maneiras de como o ransomware se espalha:

- E-mail (spam)

- Ataque ao Buraco de Rega

- Malvertising

- Explore kits

- USB e mídia removível

- Ransomware como serviço

- Zero dias

Análise de ransomware em ANY.RUN

Vamos investigar uma amostra de ransomware juntos.

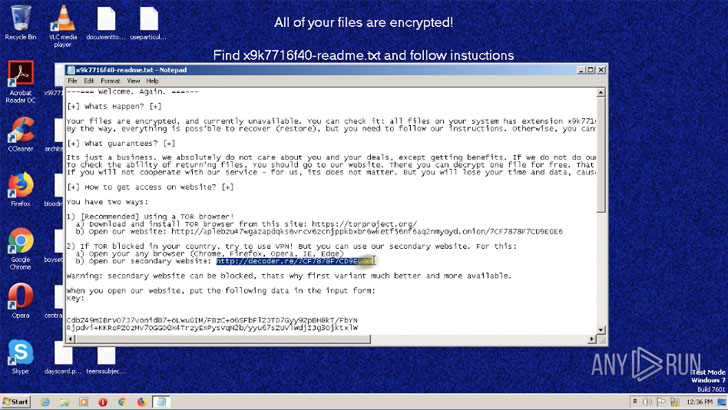

Aqui está uma tarefa com malware Sodinokibi. Graças à interatividade ANY.RUN, podemos seguir o caminho do usuário:

Primeiro de tudo, esperamos que o programa malicioso termine a criptografia de arquivos no disco. A característica distinguível do Sodinokibi é o papel de parede com texto.

Então abrimos um arquivo de texto na área de trabalho. Sim, podemos interagir com arquivos e pastas na Máquina virtual durante a execução da tarefa.

Lá podemos ver instruções com o endereço URL. Podemos copiá-lo e abri-lo no navegador. Na nova página, precisamos inserir a chave; cada chave é exclusiva para cada Máquina infectada.

Há o nosso no arquivo de texto para que possamos inseri-lo. E então aparece uma página com a soma do pagamento do resgate e uma contagem regressiva. Finalmente, abrimos o arquivo com uma imagem para descriptografia de teste e o abrimos.

Medidas de prevenção

2021 começou com prisões de gangues de ransomware. O grupo de hackers Egregor foi derrubado pelas polícias francesa e ucraniana na semana passada.

Essa é uma boa tendência que as agências policiais continuem derrotando os atores de malware. No entanto, precisamos ser cautelosos e tentar impedir ataques também.

Para se proteger contra ransomware, as empresas devem ter um plano elaborado contra malware, incluindo dados de backup. Como o ransomware é muito difícil de detectar e combater, diferentes mecanismos de proteção devem ser usados.

ANY.RUN é um deles que ajuda a identificar malware precocemente e prevenir infecções. Além disso, a proteção mais importante é o treinamento de pessoal. Eles precisam evitar links ou arquivos suspeitos. Funcionários que sabem que o ransomware existe e como ele funciona podem detectar tais ataques.

FONTE: THE HACKER NEWS