O Facebook corrigiu um bug em seu aplicativo Messenger amplamente instalado para Android que poderia ter permitido que um invasor remoto ligasse para alvos desavisados e os ouvisse antes mesmo de pegarem a chamada de áudio.

A falha foi descoberta e relatada ao Facebook por Natalie Silvanovich, da equipe de caça a bugs do Google No mês passado, em 6 de outubro, com um prazo de 90 dias, e impacta a versão 284.0.0.16.119 (e antes) do Facebook Messenger para Android.

Em poucas palavras, a vulnerabilidade poderia ter concedido a um invasor que está logado no aplicativo para iniciar simultaneamente uma chamada e enviar uma mensagem especialmente criada para um alvo que está conectado tanto ao aplicativo quanto a outro cliente do Messenger, como o navegador da Web.

“Em seguida, desencadearia um cenário em que, enquanto o dispositivo está tocando, o chamador começaria a receber áudio até que a pessoa fosse chamada de respostas ou o horário de chamada”, dissedan Gurfinkel, gerente de engenharia de segurança do Facebook.

De acordo com uma redação técnica de Silvanovich, a falha reside no Protocolo de Descrição de Sessão(SDP)da WebRTC — que define um formato padronizado para a troca de mídia de streaming entre dois pontos finais — permitindo que um invasor envie um tipo especial de mensagem conhecida como “SdpUpdate” que faria com que a chamada se conectasse ao dispositivo do callee antes de ser respondida.

Chamadas de áudio e vídeo via WebRTC normalmente não transmitem áudio até que o destinatário tenha clicado no botão aceitar, mas se esta mensagem “SdpUpdate” for enviada para o dispositivo da outra extremidade enquanto estiver tocando, “isso fará com que comece a transmitir áudio imediatamente, o que pode permitir que um invasor monitore o entorno do callee”.

De certa forma, a vulnerabilidade tem semelhança com uma falha de erosão de privacidade relatada no recurso de bate-papos de grupo FaceTime da Apple no ano passado que possibilitou que os usuários iniciassem uma chamada de vídeo do FaceTime e escutassem os alvos adicionando seu próprio número como terceira pessoa em um bate-papo em grupo mesmo antes de a pessoa do outro lado aceitar a chamada recebida.

A gafe foi considerada tão grave que a Apple desligou completamente os chats do grupo FaceTime antes de abordar o problema em uma atualização subsequente do iOS.

Mas ao contrário do bug do FaceTime, explorar o problema não é tão fácil. O interlocutor já teria que ter as permissões para ligar para uma pessoa específica — em outras palavras, o chamador e o callee teriam que ser amigos do Facebook para fazer isso.

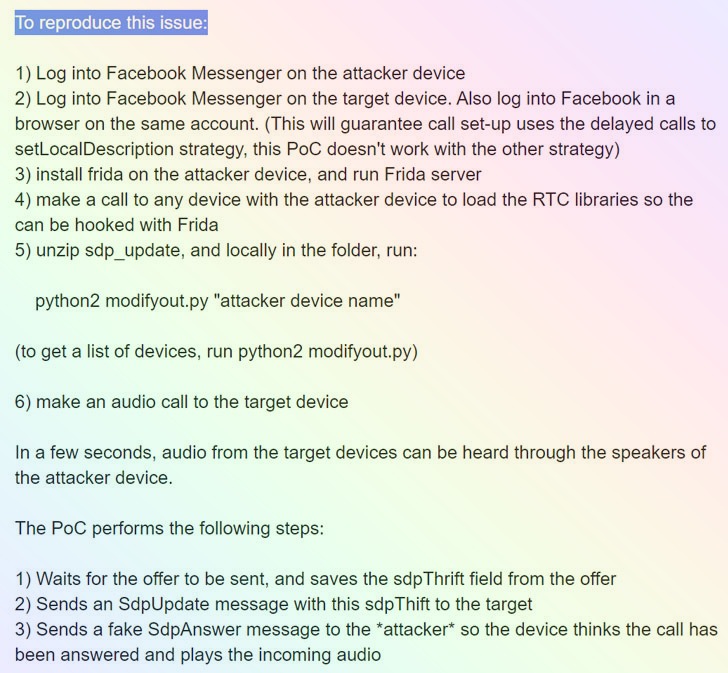

Além disso, o ataque também exige que o mau ator use ferramentas de engenharia reversa como Frida para manipular seu próprio aplicativo Messenger para forçá-lo a enviar a mensagem personalizada “SdpUpdate”.

Silvanovich recebeu uma recompensa de 60 mil dólares por relatar o problema, uma das três maiores recompensas de bugs do Facebook até o momento, que a pesquisadora do Google disse que estava doando para uma organização sem fins lucrativos chamada GiveWell.

Esta não é a primeira vez que Silvanovich encontra falhas críticas em aplicativos de mensagens, que já descobriram uma série de problemas no WhatApp, iMessage, WeChat, Signal e Reliance JioChat, alguns dos quais encontraram o “dispositivo callee para enviar áudio sem interação do usuário”.

FONTE: THE HACKER NEWS