Pesquisadores de segurança cibernética divulgaram hoje um novo tipo de backdoor modular que tem como alvo o software de gerenciamento de restaurantes ponto de venda (POS) da Oracle, em uma tentativa de roubar informações confidenciais de pagamento armazenadas nos dispositivos.

O backdoor — apelidado de “ModPipe” — impacta os sistemas Oracle MICROS Restaurant Enterprise Series (RES) 3700 POS, uma suíte de software amplamente utilizada em restaurantes e estabelecimentos de hospitalidade para lidar eficientemente com PDV, inventário e gestão do trabalho. A maioria dos alvos identificados está localizada principalmente nos EUA.

“O que torna o backdoor distinto são seus módulos para download e seus recursos, pois contém um algoritmo personalizado projetado para coletar senhas do banco de dados POS RES 3700, descriptografando-as dos valores de registro do Windows”, disseram os pesquisadores da ESET em uma análise.

“As credenciais exfiltradas permitem aos operadores do ModPipe acesso a conteúdos de banco de dados, incluindo várias definições e configuração, tabelas de status e informações sobre transações de POS.”

Vale ressaltar que detalhes como números de cartão de crédito e datas de validade são protegidos por trás de barreiras de criptografia no RES 3700, limitando assim a quantidade de informações valiosas viáveis para uso indevido, embora os pesquisadores afirmam que o ator por trás dos ataques poderia estar na posse de um segundo módulo para download para descriptografar o conteúdo do banco de dados.

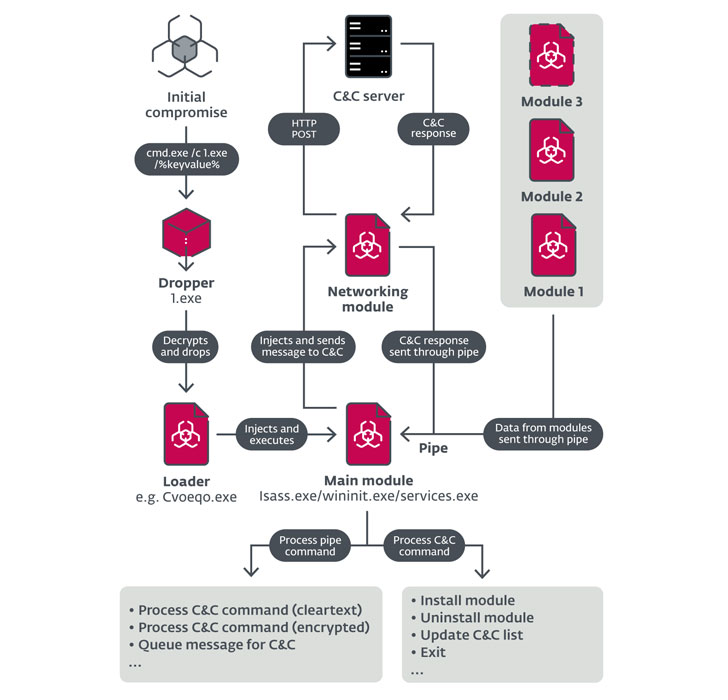

A infraestrutura do ModPipe consiste em um conta-gotas inicial usado para instalar um carregador persistente, que então desembala e carrega a carga útil do próximo estágio — o módulo principal de malware usado para estabelecer comunicações com outros módulos “para download” e o servidor de comando e controle (C2) através de um módulo de rede autônomo.

Entre os módulos para download estão o “GetMicInfo”, um componente que pode interceptar e descriptografar senhas de banco de dados usando um algoritmo especial, que os pesquisadores da ESET teorizam poderia ter sido implementado tanto pela engenharia reversa das bibliotecas criptográficas quanto por fazer uso das especificidades de implementação de criptografia obtidas após uma violação de dados na divisão de POS micros da Oracle em 2016.

Um segundo módulo chamado “ModScan 2.20” é dedicado à coleta de informações adicionais sobre o sistema POS instalado (por exemplo, versão, dados do servidor de banco de dados), enquanto outro módulo chamado “Proclist” reúne detalhes sobre processos em execução atualmente.

“A arquitetura, os módulos e suas capacidades do ModPipe também indicam que seus escritores têm amplo conhecimento do software RES 3700 POS direcionado”, disseram os pesquisadores. “A proficiência dos operadores pode decorrer de vários cenários, incluindo roubar e fazer engenharia reversa do produto de software proprietário, usar indevidamente suas peças vazadas ou comprar código de um mercado subterrâneo.”

As empresas do setor de hospitalidade que estão usando o PDV RES 3700 são aconselhadas a atualizar para a versão mais recente do software, bem como usar dispositivos que executam versões atualizadas do sistema operacional subjacente.

FONTE: THE HACKER NEWS