O FBI culpa as invasões em ferramentas de gerenciamento de código fonte SonarQube configuradas indevidamente.

O Federal Bureau of Investigation enviou um alerta de segurança alertando que os atores de ameaças estão abusando de aplicativos SonarQube mal configurados para acessar e roubar repositórios de código fonte de agências governamentais dos EUA e empresas privadas.

Invasões ocorrem desde pelo menos abril de 2020, disse o FBI em um alerta enviado no mês passado e tornado público esta semana em seu site.

O alerta adverte especificamente os proprietários do SonarQube, um aplicativo baseado na Web que as empresas integram em suas cadeias de compilação de software para testar o código-fonte e descobrir falhas de segurança antes de implantar códigos e aplicativos em ambientes de produção.

Os aplicativos SonarQube são instalados em servidores web e conectados a sistemas de hospedagem de código-fonte, como contas BitBucket, GitHub ou GitLab, ou sistemas Azure DevOps.

Mas o FBI diz que algumas empresas deixaram esses sistemas desprotegidos, executando em sua configuração padrão (na porta 9000) com credenciais de administração padrão (administrador/administrador).

Funcionários do FBI dizem que os atores de ameaças abusaram dessas configurações erradas para acessar as instâncias do SonarQube, pivô dos repositórios de código-fonte conectados e, em seguida, acessar e roubar aplicativos proprietários ou privados/sensíveis.

As autoridades forneceram dois exemplos de incidentes passados:

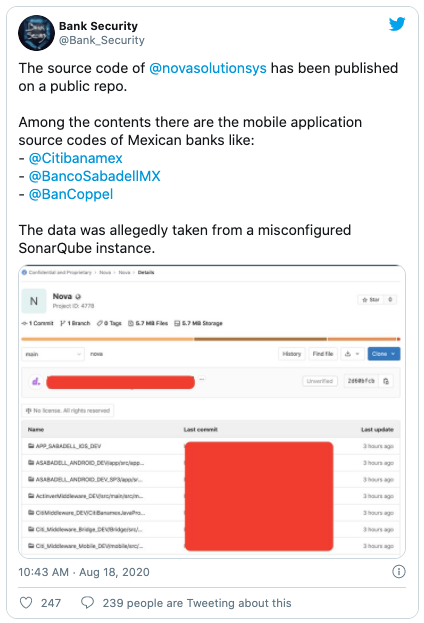

“Em agosto de 2020, atores de ameaças desconhecidos vazaram dados internos de duas organizações através de uma ferramenta de recisctório de ciclo de vida público. Os dados roubados foram provenientes de instâncias sonarQube que usavam configurações padrão da porta e credenciais de administração em execução nas redes das organizações afetadas.

“Essa atividade é semelhante a um vazamento de dados anterior em julho de 2020, no qual um ator cibernético identificado exfiltificou código-fonte proprietário de empresas que garantiram através de instâncias sonarqube e publicou o código fonte exfiltrado em um repositório público auto-hospedado.”

PROBLEMA ESQUECIDO RESSURGE EM 2020

O alerta do FBI aborda um assunto pouco conhecido entre desenvolvedores de software e pesquisadores de segurança.

Embora a indústria de segurança cibernética tenha alertado frequentemente sobre os perigos de deixar bancos de dados MongoDB ou Elasticsearch expostos on-line sem senhas, o SonarQube escapou pelas rachaduras.

No entanto, alguns pesquisadores de segurança têm alertado sobre os perigos de deixar os aplicativos SonarQube expostos on-line com credenciais padrão desde maio de 2018.

Na época, o caçador de violações de dados Bob Diachenko alertou que cerca de 30% a 40% de todas as ~3.000 instâncias sonarqube disponíveis on-line na época não tinham senha ou mecanismo de autenticação ativado.

Este ano, um pesquisador suíço de segurança chamado Till Kottmann também levantou a mesma questão de casos de SonarQube mal configurados. Ao longo do ano, Kottmann reuniu código-fonte de dezenas de empresas de tecnologia em um portal público, e muitas delas vieram de aplicativos SonarQube.

“A maioria das pessoas parece não mudar absolutamente nenhuma das configurações, que na verdade são devidamente explicadas no guia de configuração do SonarQube”, disse Kottmann ao ZDNet.

“Não sei o número atual de casos de SonarQube expostos, mas duvido que tenha mudado muito. Eu acho que ainda é muito mais de 1.000 servidores (que são indexados pela Shodan) que são ‘vulneráveis’ por não exigir auth ou deixar créditos padrão”, disse ele.

Para evitar vazamentos como esses, o alerta do FBI lista uma série de medidas que as empresas podem tomar para proteger seus servidores SonarQube, começando com a alteração da configuração e credenciais padrão do aplicativo e, em seguida, usando firewalls para impedir o acesso não autorizado ao aplicativo de usuários não autorizados.

FONTE: ZDNET