Uma campanha de ciberespionagem voltada para setores aeroespaciais e de defesa, a fim de instalar implantes de coleta de dados nas máquinas das vítimas para fins de vigilância e exfiltração de dados pode ter sido mais sofisticada do que se pensava.

Os ataques, que tinham como alvo endereços IP pertencentes a provedores de serviços de internet (ISPs) na Austrália, Israel, Rússia e empreiteiros de defesa com sede na Rússia e na Índia, envolveram uma ferramenta de spyware não descoberta anteriormente chamada Torisma monitore furtivamente suas vítimas para exploração contínua.

Rastreadas sob o codinome “Operação Estrela do Norte” por pesquisadores da McAfee, as descobertas iniciais da campanha em julho revelaram o uso de sites de mídia social, spear-phishing e documentos armados com ofertas de emprego falsas para enganar funcionários que trabalham no setor de defesa para ganhar uma posição nas redes de suas organizações.

Os ataques foram atribuídos à infraestrutura e aos TTPs (Técnicas, Táticas e Procedimentos) anteriormente associados ao Hidden Cobra — um termo usado pelo governo dos EUA para descrever todos os grupos de hackers patrocinados pelo Estado norte-coreano.

O desenvolvimento continua a tendência da Coreia do Norte, um país fortemente sancionado, aproveitando seu arsenal de atores de ameaças para apoiar e financiar seu programa de armas nucleares, perpetrando ataques maliciosos contra empreiteiros de defesa e aeroespacial dos EUA.

Embora a análise inicial sugerisse que os implantes tinham como objetivo coletar informações básicas das vítimas para avaliar seu valor, a última investigação sobre a Operação Estrela do Norte exibe um “grau de inovação técnica” projetado para permanecer escondido em sistemas comprometidos.

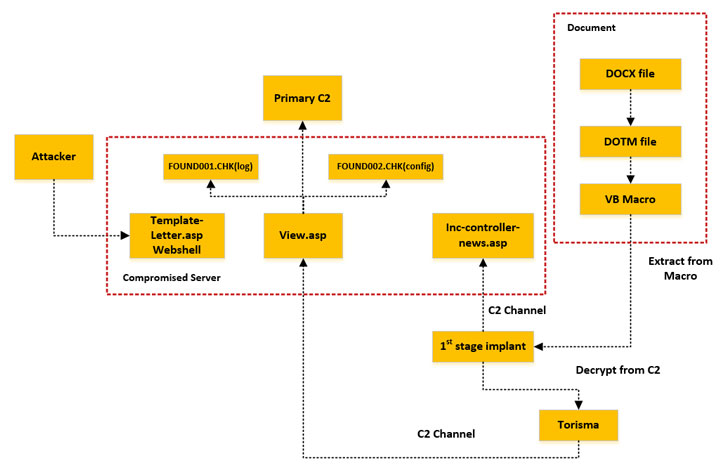

Não só a campanha usou conteúdo legítimo de recrutamento de empregos de sites populares de empreiteiros de defesa dos EUA para atrair vítimas direcionadas para abrir anexos de e-mail maliciosos de phishing, os atacantes comprometeram e usaram sites genuínos nos EUA e na Itália — uma casa de leilões, uma empresa de impressão e uma empresa de treinamento de TI — para hospedar seus recursos de comando e controle (C2).

“O uso desses domínios para realizar operações C2 provavelmente permitiu que eles ignorassem as medidas de segurança de algumas organizações porque a maioria das organizações não bloqueia sites confiáveis”, disseram os pesquisadores da McAfee Christiaan Beek e Ryan Sherstibitoff.

Além disso, o implante de primeiro estágio incorporado nos documentos do Word passaria a avaliar os dados do sistema da vítima (data, endereço IP, Usuário-Agente, etc.) cruzando com uma lista predeterminada de endereços IP de destino para instalar um segundo implante chamado Torisma, minimizando o risco de detecção e descoberta.

Este implante de monitoramento especializado é usado para executar o shellcode personalizado, além de monitorar ativamente para novas unidades adicionadas ao sistema, bem como conexões remotas de desktop.

“Essa campanha foi interessante porque havia uma lista específica de alvos de interesse, e essa lista foi verificada antes da decisão de enviar um segundo implante, seja 32 ou 64 bits, para monitoramento mais aprofundado”, disseram os pesquisadores.

“O progresso dos implantes enviados pelo C2 foi monitorado e escrito em um arquivo de registro que deu ao adversário uma visão geral de quais vítimas foram infiltradas com sucesso e poderiam ser monitoradas ainda mais.”

FONTE: THE HACKER NEWS