Uma nova pesquisa demonstrou uma técnica que permite a um invasor contornar a proteção do firewall e acessar remotamente qualquer serviço TCP / UDP na máquina da vítima.

Chamado de NAT Slipstreaming , o método envolve enviar ao alvo um link para um site malicioso (ou um site legítimo carregado com anúncios maliciosos) que, quando visitado, aciona o gateway para abrir qualquer porta TCP / UDP na vítima, evitando assim o navegador. restrições de porta baseadas.

As descobertas foram reveladas pelo pesquisador de privacidade e segurança Samy Kamkar no fim de semana.

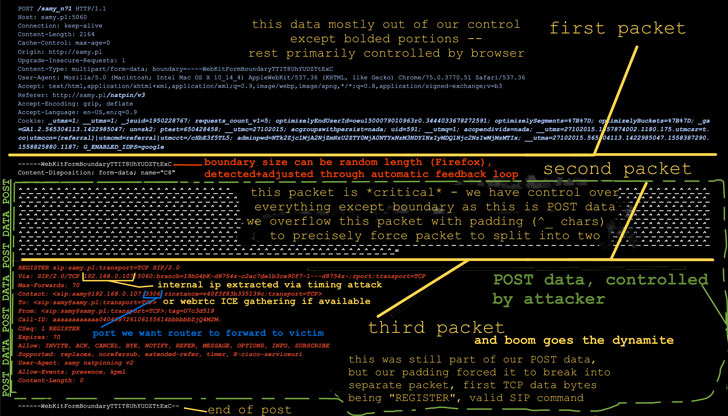

“O NAT Slipstreaming explora o navegador do usuário em conjunto com o mecanismo de rastreamento de conexão Application Level Gateway (ALG) integrado aos NATs, roteadores e firewalls ao encadear a extração de IP interno por meio de ataque de tempo ou WebRTC, MTU remoto automatizado e descoberta de fragmentação de IP, tamanho de pacote TCP massageando, uso indevido de autenticação TURN, controle preciso de limite de pacote e confusão de protocolo por meio de abuso de navegador “, disse Kamkar em uma análise.

A técnica foi realizada em um roteador NetGear Nighthawk R7000 rodando o kernel Linux versão 2.6.36.4.

Determinando Limites de Pacote

Tradução de endereço de rede ( NAT ) é o processo em que um dispositivo de rede, como um firewall, remapeia um espaço de endereço IP em outro, modificando as informações de endereço de rede no cabeçalho IP dos pacotes enquanto eles estão em trânsito.

A principal vantagem é que ele limita o número de endereços IP públicos usados na rede interna de uma organização e melhora a segurança, permitindo que um único endereço IP público seja compartilhado entre vários sistemas.

O NAT Slipstreaming funciona aproveitando a segmentação de pacotes TCP e IP para ajustar remotamente os limites dos pacotes e usando-os para criar um pacote TCP / UDP começando com um método SIP, como REGISTER ou INVITE.

SIP (abreviação de Session Initiation Protocol ) é um protocolo de comunicação usado para iniciar, manter e encerrar sessões multimídia em tempo real para aplicativos de voz, vídeo e mensagens.

Em outras palavras, uma combinação de segmentação de pacotes e contrabando de solicitações SIP em HTTP pode ser usada para enganar o NAT ALG para abrir portas arbitrárias para conexões de entrada para o cliente.

Para conseguir isso, uma grande solicitação HTTP POST é enviada com um ID e um formulário da web oculto que aponta para um servidor de ataque executando um farejador de pacotes, que é usado para capturar o tamanho de MTU , tamanho de pacote de dados, tamanhos de cabeçalho TCP e IP, entre outros e, subsequentemente, transmitir os dados de tamanho de volta ao cliente vítima por meio de uma mensagem POST separada.

Além do mais, ele também abusa de uma função de autenticação em TURN (Traversal Using Relays around NAT) – um protocolo que é usado em conjunto com NATs para retransmitir mídia de qualquer ponto a outro cliente na rede – para realizar um estouro de pacote e causar pacotes IP para fragmentar.

A ideia, em poucas palavras, é estourar um pacote TCP ou UDP preenchendo (com caracteres “^”) e forçá-lo a se dividir em dois para que o pacote de dados SIP esteja bem no início do segundo limite do pacote.

Conecte-se a TCP / UDP por meio de alteração de pacote

No próximo estágio, o endereço IP interno da vítima é extraído usando WebRTC ICE em navegadores modernos como Chrome ou Firefox ou executando um ataque de temporização em gateways comuns (192.168. *. 1, 10.0.0.1 e redes locais).

“Assim que o cliente obtém os tamanhos dos pacotes e o endereço IP interno, ele constrói um formulário da web especialmente criado que preenche os dados POST até que acreditemos que o pacote se tornará fragmentado, momento em que nosso SIP REGISTER contendo o endereço IP interno é anexado”, Kamkar notado. “O formulário é enviado via Javascript sem consentimento da vítima.”

Assim que os pacotes chegam ao servidor de ataque e é determinado que o pacote SIP não foi reescrito com o endereço IP público, uma mensagem automática é enviada de volta ao cliente, solicitando que ele ajuste o tamanho do pacote para um novo limite com base nos dados coletado anteriormente do farejador.

Armado com o limite de pacote correto, o NAT é enganado ao pensar, “este é um registro SIP legítimo e de um cliente SIP na máquina da vítima”, eventualmente fazendo com que o NAT abra a porta no pacote original enviado pela vítima.

“O roteador agora encaminhará qualquer porta que o invasor escolher de volta para a vítima interna, simplesmente navegando em um site”, disse Kamkar.

O código completo da prova de conceito (PoC) para NAT Slipstreaming pode ser encontrado aqui .

FONTE: MUNDO HACKER