Quando qualquer nova tecnologia aparece, os golpistas muitas vezes aproveitam a oportunidade para usá-la como uma isca para roubar informações pessoais. Quando a tecnologia é apoiada por uma grande organização e destinada a ser usada por um país inteiro, somos obrigados a vê-la usada de maneiras nefastas.

O PIX, novo serviço de transferência instantânea de dinheiro, será lançado ao público em 16 de novembrode 2020 pelo Banco Central do Brasil (BCB). O Forcepoint X-Labs viu várias campanhas de phishing por e-mail usando este serviço como uma isca para roubar dados bancários e senhas de vítimas.

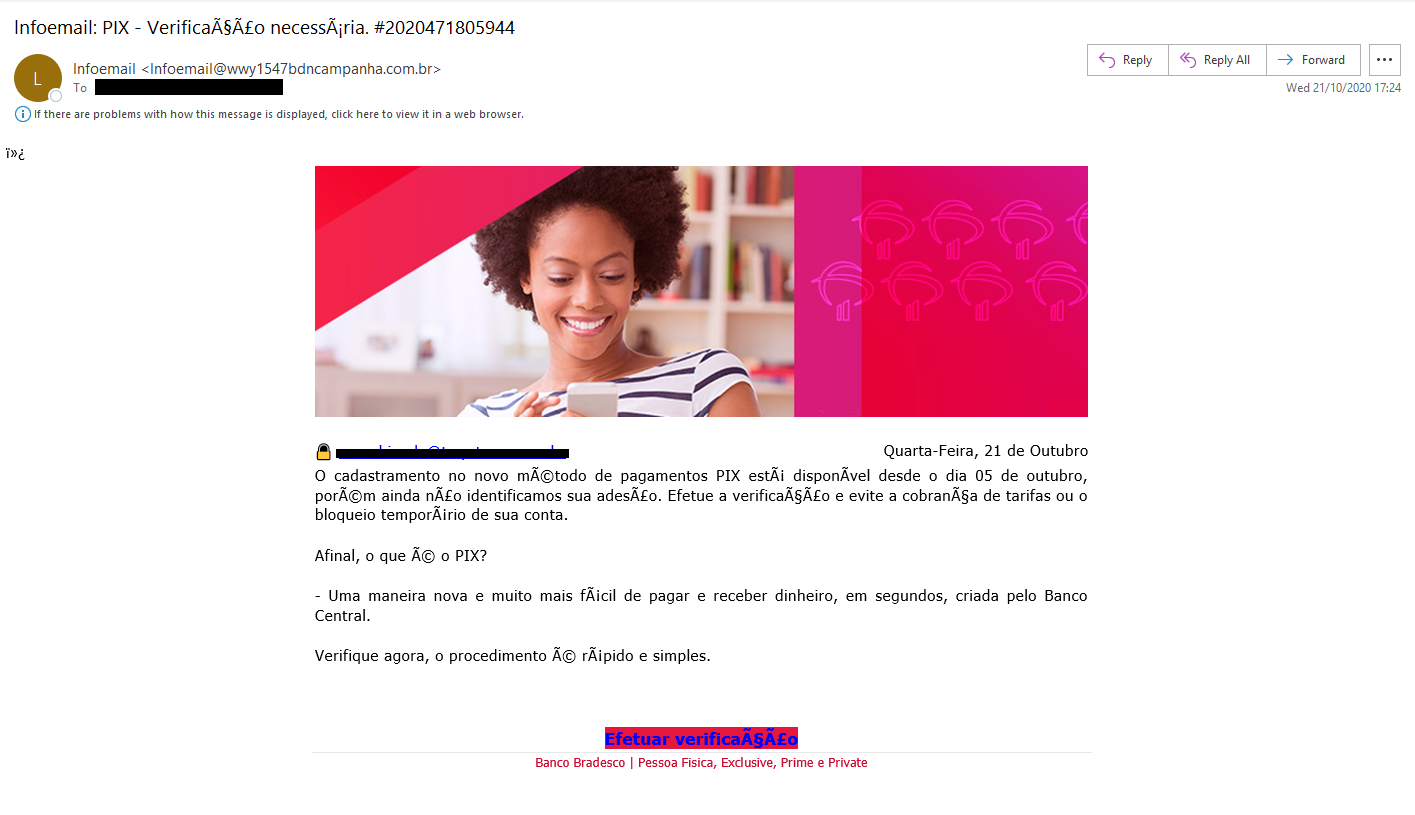

A maior campanha que descobrimos, com mais de 4.000 e-mails de phishing enviados (e bloqueados pela Forcepoint Email Security) em 21 de outubrode 2020, insta os usuários a se registrarem no serviço com avisos de taxas adicionais e contas bloqueadas se não agirem rapidamente.

Aqui está o conteúdo do e-mail de phishing:

“As inscrições para o novo método de pagamento PIX estão disponíveis desde o dia 5 de outubro, mas ainda não identificamos sua adesão. Realize a verificação e evite cobrar taxas ou bloquear temporariamente sua conta.

Afinal, o que é PIX?

– Uma nova e muito mais fácil forma de pagar e receber dinheiro, em segundos, criado pelo Banco Central.

Confira agora, o procedimento é rápido e simples.”

Veja como é o e-mail de phishing:

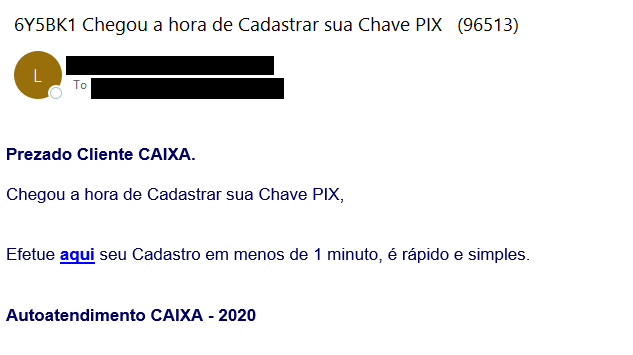

Uma segunda campanha menor foi descoberta em 6 de outubrode 2020 com mais de 1500 e-mails e foi uma simples chamada para se cadastrar no serviço. Isso é oportuno e enganoso, dado que o registro de chaves (e-mail, número de celular, etc) deve começar em 3 de novembrode 2020 de acordo com documentos públicos.

Aqui está o conteúdo do segundo e-mail de phishing:

“Caro Cliente caixa.

É hora de registrar sua chave PIX,

Faça seu cadastro aqui em menos de 1 minuto, é rápido e simples.

AUTOatendimento caixa – 2020″

E aqui está o segundo e-mail de phishing em si:

Esta campanha usou uma chamada para acionar URL do serviço de hospedagem gratuita do Google para dar alguma legitimidade ao e-mail de phishing e contornar a varredura de segurança

Nos últimos anos, pesquisadores de todo o setor têm visto um enorme aumento no uso malicioso de serviços gratuitos de host, como o Firebase do Google, o Azure da Microsoft e outros. Isso tem sido amplamente coberto por muitas publicações de segurança, mas os serviços continuam a ser abusados com muito pouca atenção de seus administradores.

Web Phishing

Os URLs de phishing nas campanhas acima não serviram nenhum conteúdo no momento da escrita, no entanto, o Forcepoint X-Labs está constantemente atualizando e criando novas análises para o nosso Forcepoint Advanced Classification Engine (ACE) detectar páginas de phishing de coleta de credenciais como eles descobriram.

Conclusão

Como delineamos em nosso COVID-19 sendo usado como uma isca para posts de blog de campanhas maliciosas e phishing, enfatizamos o uso de cautela quando e-mails inesperados são recebidos em relação a um evento ou tecnologia bem divulgado.

As táticas, técnicas e procedimentos de atacante (TTP) permanecem consistentes ao longo do tempo com o tema da mudança de isca para alavancar eventos atuais. Se mantiver-se atualizado, sua pilha de segurança de web e e-mail deve permanecer eficaz contra esses ajustes no cenário de ameaças.

Declaração de Proteção

Os clientes do Forcepoint estão protegidos contra essa ameaça nos seguintes estágios de ataque:

- Estágio 2 (Isca) – E-mails maliciosos associados a esses ataques são identificados e bloqueados.

- Estágio 4 (Exploração) – Sites maliciosos são identificados e bloqueados.

FONTE: FORCEPOINT