Este artigo diz respeito a uma campanha de phishing em andamento, e a equipe de Inteligência de Ameaças greatHorn continuará atualizando esta página à medida que mais informações estiverem disponíveis.

A GreatHorn Threat Intelligence Team descobriu um ataque cibernético maciço propagando através de domínios de redirecionamento aberto e domínios subsidiários pertencentes a várias marcas globais, espalhando-se por dezenas de milhares de caixas de correio e mirando usuários de negócios em indústrias, geografias e empresas.

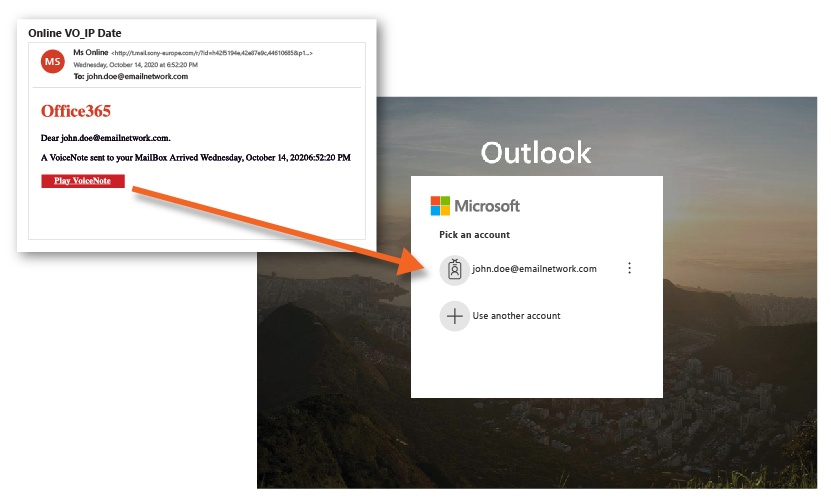

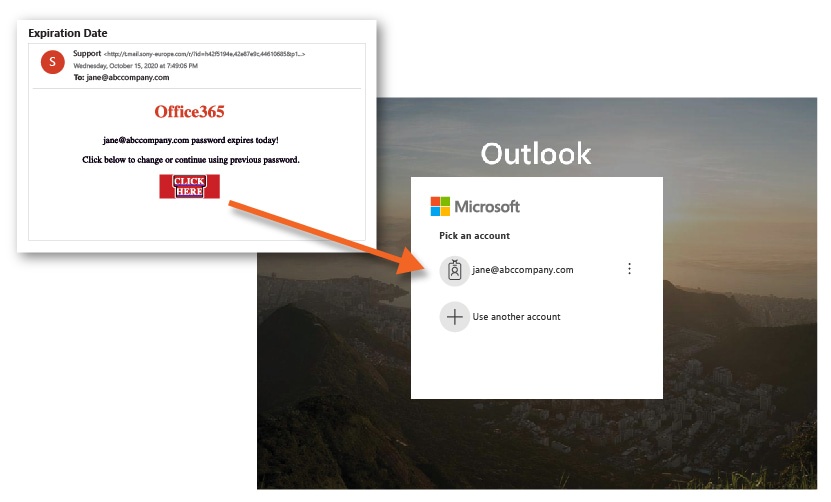

A Equipe de Inteligência de Ameaças descreveu esta campanha como um “ataque abrangente e multifacetado”, com vários serviços de hospedagem e servidores web sendo usados para hospedar páginas de login fraudulentas do Office 365. Links maliciosos, entregues via e-mails de phishing para usuários regulares em todo o mundo, estão ignorando os controles de segurança nativos de seus provedores de e-mail e passando por quase todas as plataformas de segurança de e-mail legados do mercado.

“Este é um evento generalizado e significativo. Embora nossos clientes estejam protegidos, este é um ataque que parece ter facilmente ignorado tanto os controles da plataforma quanto várias soluções de gateway de e-mail seguro legado. Difundido e utilizando múltiplas técnicas para enganar os usuários, isso representa o tipo de ataque avançado de phishing que requer um moderno programa de segurança de e-mail capaz de encontrar e interditar ameaças antes, durante e depois de um incidente”, disse Kevin O’Brien, CEO e co-fundador da GreatHorn.

Esses ataques tentam roubar credenciais de e-mail corporativos, juntamente com javaScript malicioso que implanta vários trojans e malware em qualquer usuário que visite essas páginas, independentemente de enviar suas credenciais ou não.

A semelhança entre as campanhas leva a Equipe de Inteligência de Ameaças greathorn a acreditar que é uma entidade singular por trás dos ataques. Além disso, os atacantes parecem estar tentando evitar a detecção falsificando aplicativos conhecidos, incluindo Microsoft Office, Zoom, Microsoft Teams e muito mais.

As URLs nos e-mails de phishing enviados aos usuários variam. Alguns empregam redirecionamentos; outros apontam diretamente para as páginas do kit de phishing. O kit de phishing em si usa a mesma estrutura de nomeação em quase todos os casos: http://t.****/r/, onde *** representa o domínio. No entanto, o caminho do URL varia entre mensagens individuais, como parte de uma tática comum usada para contornar regras simples de bloqueio que impedem que essas mensagens cheguem aos usuários.

Quando um redirecionamento está em uso, pesquisas iniciais indicaram que o redirecionamento aberto ocorre em servidores apache. Problemas conhecidos com mod_rewrite em versões apache antes do 2.4.41 podem ser responsáveis pela criação dos redirecionadores, embora a confirmação ainda esteja pendente a partir desta redação.

As páginas da web de phishing se passam por um login do Microsoft Office 365, usando o logotipo da Microsoft e solicitando que os usuários digitem sua senha, verifiquem sua conta ou faça login. Dada a amplitude e a natureza altamente direcionada desta campanha, a sofisticação e a complexidade sugerem que o esforço coordenado significativo dos atacantes está em andamento. Além disso, a Equipe de Inteligência de Pesquisa de Ameaças da GreatHorn identificou tentativas de implantar o trojan Cryxos em vários navegadores, incluindo Chrome e Safari.

Atualmente, os domínios identificados redirecionando para o kit de phishing e páginas de login fraudulentas incluem:

- sony-europe.com (Sony)

- lafourchette.com (TripAdvisor)

- rac.co.uk (RAC)

Os serviços de página da web estática que hospedam o kit de phishing incluem:

- digitaloceanspaces.com (DigitalOcean)

- firebasestorage.googleapis.com (Google)

A GreatHorn recomenda que as equipes de segurança procurem imediatamente seus e-mails organizacionais por mensagens contendo URLs que correspondam ao padrão de ameaça(http://t.****/r/) e removam quaisquer correspondências imediatamente.

Com a análise contínua, a GreatHorn Threat Intelligence Team identificou executivos seniores e pessoal financeiro sendo alvo dentro das campanhas de phishing. Para organizações que estão usando segurança de e-mail baseada em funções, os usuários dentro dessas funções podem ser colocados em políticas mais restritivas para minimizar o risco associado a esses ataques.

FONTE: GREATHORN