Um ator de ameaças com motivação financeira, conhecido por suas campanhas de distribuição de malware, desenvolveu suas táticas para se concentrar em ransomware e extorsão.

De acordo com a equipe de inteligência de ameaças da Mandiant da FireEye, o coletivo – conhecido como FIN11 – se envolveu em um padrão de campanhas de crimes cibernéticos pelo menos desde 2016 que envolve monetizar seu acesso às redes das organizações, além de implantar malware de ponto de venda (POS) visando os setores financeiro, varejo, restaurante e farmacêutico.

“As recentes intrusões do FIN11 levaram mais comumente ao roubo de dados, extorsão e interrupção das redes das vítimas por meio da distribuição de ransomware CLOP “, disse Mandiant .

Embora as atividades do FIN11 no passado tenham sido vinculadas a malware como FlawedAmmyy , FRIENDSPEAK e MIXLABEL, a Mandiant observa uma sobreposição significativa em TTPs com outro grupo de ameaças que os pesquisadores de segurança cibernética chamam de TA505 , que está por trás do infame Trojan bancário Dridex e do ransomware Locky que é distribuído por meio malspam campanhas através da botnet Necurs.

Vale a pena apontar que a Microsoft orquestrou a derrubada do botnet Necurs no início de março em uma tentativa de evitar que os operadores registrassem novos domínios para executar mais ataques no futuro.

Campanhas de alto volume de malspam

FIN11, além de alavancar um mecanismo de distribuição de e-mail malicioso de alto volume, expandiu sua segmentação para iscas de idioma nativo, juntamente com informações do remetente de e-mail manipulado, como nomes de exibição de e-mail falsificados e endereços de remetente de e-mail, para fazer as mensagens parecerem mais legítimas, com uma forte tendência para atacar as organizações alemãs em suas campanhas de 2020.

Por exemplo, o adversário acionou uma campanha de e-mail com assuntos como “relatório de pesquisa N- [número de cinco dígitos]” e “acidente de laboratório” em janeiro de 2020, seguido por uma segunda onda em março usando e-mails de phishing com o assunto ” [nome da empresa farmacêutica] Planilha de faturamento do ano 2020 “.

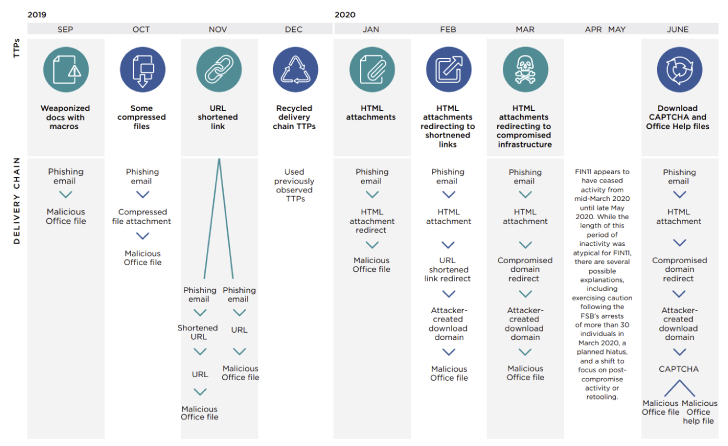

“As campanhas de distribuição de e-mail de alto volume do FIN11 evoluíram continuamente ao longo da história do grupo”, disse Andy Moore, analista técnico sênior da Mandiant Threat Intelligence.

“Embora não tenhamos verificado a conexão de forma independente, há relatos públicos substanciais que sugerem que até algum momento em 2018, FIN11 dependia muito do botnet Necurs para distribuição de malware. Notavelmente, o tempo de inatividade observado do botnet Necurs correspondeu diretamente a calmarias na atividade atribuímos ao FIN11. “

De fato, de acordo com a pesquisa da Mandiant, as operações do FIN11 parecem ter cessado totalmente de meados de março de 2020 até o final de maio de 2020, antes de retomarem em junho por meio de e-mails de phishing contendo anexos HTML maliciosos para entregar arquivos maliciosos do Microsoft Office.

Os arquivos do Office, por sua vez, usavam macros para buscar o conta-gotas MINEDOOR e o downloader FRIENDSPEAK, que então despachava o backdoor do MIXLABEL no dispositivo infectado.

Uma mudança para extorsão híbrida

Nos últimos meses, no entanto, os esforços de monetização do FIN11 resultaram em uma série de organizações infectadas pelo ransomware CLOP, além de recorrer a ataques de extorsão híbrida – combinando ransomware com roubo de dados – em uma tentativa de forçar as empresas a concordar com pagamentos de extorsão que variam de algumas centenas de milhares de dólares até 10 milhões de dólares.

“A monetização do FIN11 de intrusões via ransomware e extorsão segue uma tendência mais ampla entre os atores com motivação financeira”, disse Moore.

“As estratégias de monetização que têm sido mais comuns historicamente, como a implantação de malware de ponto de venda, limitam os criminosos a visar vítimas em certos setores, enquanto a distribuição de ransomware pode permitir que os atores lucrem com uma intrusão na rede de quase qualquer organização.

Essa flexibilidade, em combinação com relatos cada vez mais frequentes de pagamentos de resgate crescentes, torna um esquema extremamente atraente para atores motivados financeiramente “, acrescentou.

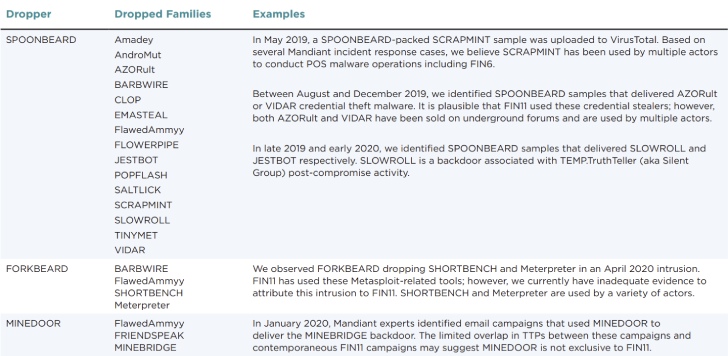

Além do mais, FIN11 supostamente fez uso de uma ampla variedade de ferramentas (por exemplo, FORKBEARD, SPOONBEARD e MINEDOOR) adquiridas de fóruns clandestinos, tornando assim a atribuição difícil ou acidentalmente combinando atividades de dois grupos distintos com base em TTPs semelhantes ou indicadores de compromisso.

Um ator de provável origem CIS

Quanto às raízes do FIN11, Mandiant afirmou com “confiança moderada” que o grupo opera fora da Comunidade de Estados Independentes (CIS) devido à presença de metadados de arquivos em língua russa, evitação de implantações CLOP em países da CEI, e queda na atividade coincidindo com o período de férias do Ano Novo Russo e do Natal Ortodoxo entre 1 e 8 de janeiro.

“Salvo algum tipo de interrupção em suas operações, é altamente provável que FIN11 continue a atacar organizações com o objetivo de implantar ransomware e roubar dados para serem usados para extorsão”, disse Moore.

“Como o grupo atualiza regularmente seus TTPs para evitar detecções e aumentar a eficácia de suas campanhas, também é provável que essas mudanças incrementais continuem. Apesar dessas mudanças, no entanto, as campanhas FIN11 recentes contaram consistentemente com o uso de macros incorporadas em documentos maliciosos do Office para entregar suas cargas. “

“Junto com outras práticas recomendadas de segurança, as organizações podem minimizar o risco de serem comprometidas pelo FIN11, treinando os usuários para identificar e-mails de phishing, desativando macros do Office e implementando detecções para o downloader FRIENDSPEAK.”

FONTE: MUNDO HACKER