Como as empresas estão migrando cada vez mais para a nuvem, garantir a infraestrutura nunca foi tão importante.

Agora, de acordo com a pesquisa mais recente, duas falhas de segurança nos Serviços de Aplicativos Azure da Microsoft poderiam ter ativado um ator ruim para realizar ataques de falsificação de solicitações do lado do servidor(SSRF)ou executar código arbitrário e assumir o servidor de administração.

“Isso permite que um invasor assuma silenciosamente o servidor git do App Service ou implante páginas de phishing maliciosas acessíveis através do Portal Azure para direcionar os administradores do sistema”, disse a empresa de segurança cibernética Intezer em um relatório publicado hoje e compartilhado com o The Hacker News.

Descobertas por Paul Litvak, da Intezer Labs, as falhas foram relatadas à Microsoft em junho, após a qual a empresa posteriormente se dirigiu a elas.

O Azure App Service é uma plataforma baseada em computação em nuvem que é usada como um serviço web de hospedagem para a construção de aplicativos web e backends móveis.

Quando um App Service é criado via Azure, um novo ambiente Docker é criado com dois nós de contêiner — um nó de gerenciador e o nó do aplicativo — juntamente com o registro de dois domínios que apontam para o servidor web HTTP do aplicativo e a página de administração do serviço de aplicativos, que por sua vez aproveita o Kudu para a implantação contínua do aplicativo de provedores de controle de origem, como GitHub ou Bitbucket.https://www.youtube.com/embed/uI0_6OWNbnQ

Da mesma forma, as implantações do Azure em ambientes Linux são gerenciadas por um serviço chamado KuduLite, que oferece informações de diagnóstico sobre o sistema e consiste em uma interface web para SSH no nó do aplicativo (chamado “webssh“).

A primeira vulnerabilidade é uma falha de escalonamento de privilégios que permite uma aquisição do KuduLite através de credenciais codificadas (“raiz:Docker!”) que torna possível o SSH para a instância e fazer login como raiz, permitindo assim que um invasor controle total sobre o servidor web SCM (também conhecido como Gerenciamento de Configuração de Software).

De acordo com os pesquisadores, isso poderia permitir que um adversário “escutasse as solicitações HTTP de um usuário na página web do SCM, adicionasse nossas próprias páginas e injetasse Javascript malicioso na página web do usuário”.

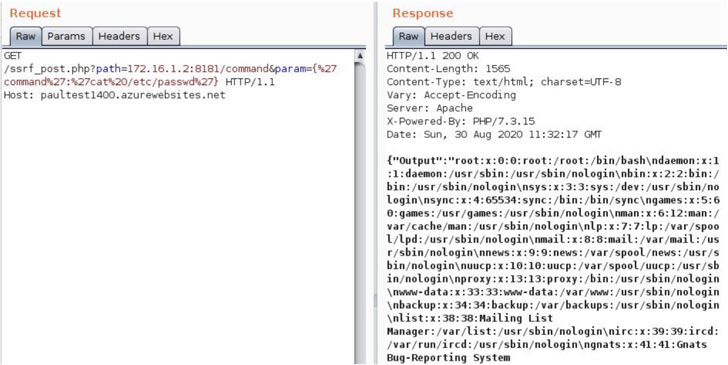

A segunda vulnerabilidade de segurança diz respeito à forma como o nó do aplicativo envia solicitações à API kuduLite, potencialmente permitindo que um aplicativo web com uma vulnerabilidade SSRF acesse o sistema de arquivos do nó e roube código-fonte e outros ativos confidenciais.

“Um invasor que conseguir forjar uma solicitação POST pode obter execução remota de código no nó do aplicativo através da API de comando”, disseram os pesquisadores.

Além disso, a exploração bem-sucedida da segunda vulnerabilidade implica que o invasor pode acorrentar as duas questões para aproveitar a falha do SSRF e elevar seus privilégios para assumir a instância do servidor web KuduLite.

Por sua vez, a Microsoft tem trabalhado constantemente para melhorar a segurança na nuvem e no espaço de Internet das Coisas (IoT). Depois de disponibilizar sua plataforma de IoT focada em segurança Azure Sphere no início deste ano, ela também abriu para que os pesquisadores entrassem no serviço com o objetivo de “identificar vulnerabilidades de alto impacto perante hackers”.

“A nuvem permite que os desenvolvedores construam e implantem seus aplicativos em grande velocidade e flexibilidade, no entanto, muitas vezes a infraestrutura é suscetível a vulnerabilidades fora de seu controle”, disse Intezer. “No caso dos App Services, os aplicativos são co-hospedados com um contêiner de administração adicional, e […] componentes adicionais podem trazer ameaças adicionais.”

“Como uma prática geral de boas práticas, a segurança na nuvem em tempo de execução é uma importante última linha de defesa e uma das primeiras ações que você pode reduzir o risco, uma vez que pode detectar injeções de código maliciosas e outras ameaças na memória que ocorrem após uma vulnerabilidade ter sido explorada por um invasor.”

FONTE: THE HACKER NEWS