Pesquisadores de cibersegurança detectaram um tipo raro de malware potencialmente perigoso que visa o processo de inicialização de uma máquina para lançar malware persistente.

A campanha envolveu o uso de um UEFI (ou Unified Extensible Firmware Interface) comprometido contendo um implante malicioso, tornando-se o segundo caso público conhecido onde um rootkit UEFI foi usado na natureza.

De acordo com a Kaspersky,as imagens de firmware desonestos da UEFI foram modificadas para incorporar vários módulos maliciosos, que foram usados para lançar malware em máquinas vítimas em uma série de ataques cibernéticos direcionados dirigidos contra diplomatas e membros de uma ONG da África, Ásia e Europa.

Chamando a estrutura de malware de “MosaicRegressor“, os pesquisadores da Kaspersky Mark Lechtik, Igor Kuznetsov e Yury Parshin disseram que uma análise de telemetria revelou várias dezenas de vítimas entre 2017 e 2019, todas elas tinham alguns laços com a Coreia do Norte.

O UEFI é uma interface de firmware e uma substituição para o BIOS que melhora a segurança, garantindo que nenhum malware tenha adulterado o processo de inicialização. Como o UEFI facilita o carregamento do próprio sistema operacional, tais infecções são resistentes à reinstalação do SO ou substituição do disco rígido.

“O firmware UEFI torna um mecanismo perfeito de armazenamento persistente de malware”, disse Kaspersky. “Um invasor sofisticado pode modificar o firmware para que ele implante código malicioso que será executado após o sistema operacional ser carregado.”

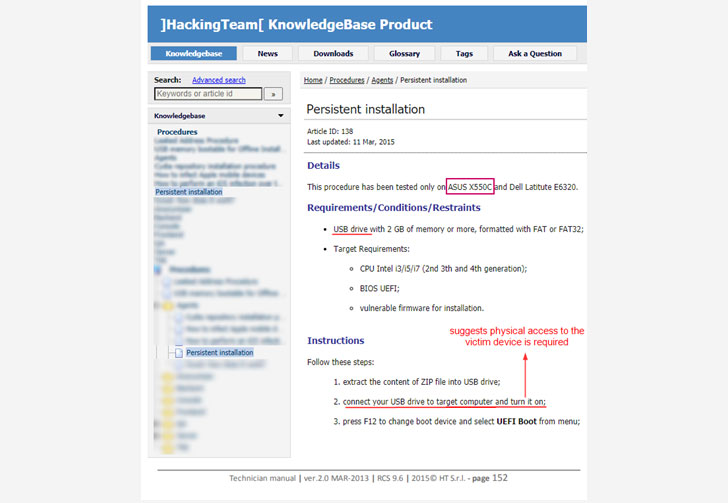

Isso é exatamente o que este ator ameaça parece ter feito. Embora o vetor de infecção exato empregado para substituir o firmware original permaneça desconhecido nesta fase, um manual vazado sugere que o malware pode ter sido implantado através do acesso físico à máquina da vítima.

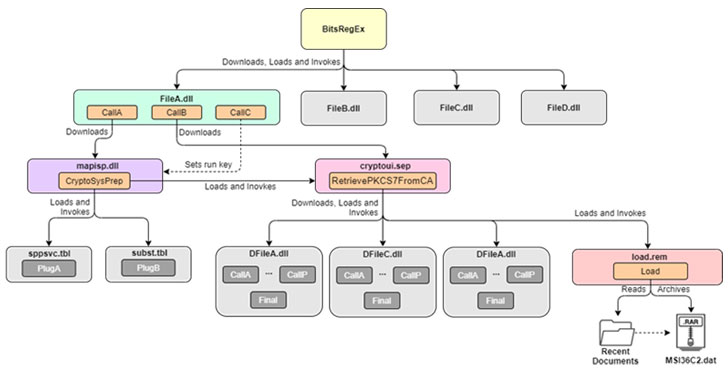

O novo malware UEFI é uma versão personalizada do bootkit VectorEDK da Equipe de Hackers, que foi vazado em 2015 e desde então está disponível online. É usado para plantar uma segunda carga útil, chamada MosaicRegressor — “uma estrutura multi-estágio e modular destinada à espionagem e coleta de dados” que consiste em downloaders adicionais para buscar e executar componentes secundários.

Os downloaders, por sua vez, entram em contato com o servidor de comando e controle (C2) para pegar DLLs de estágio seguinte para executar comandos específicos, dos quais os resultados são exportados de volta para o servidor C2 ou encaminhados para um endereço de e-mail “feedback” de onde os invasores podem coletar os dados acumulados.

As cargas são transferidas de várias maneiras, inclusive por e-mail de caixas de correio (“mail.ru”) codificadas no binário do malware.

Em alguns casos, no entanto, o malware foi entregue a algumas das vítimas por meio de e-mails de phishing com documentos de isca incorporados (“0612.doc”) escritos em russo que pretendiam discutir eventos relacionados à Coreia do Norte.

Com relação à identidade do ator de ameaças por trás do MosaicRegressor, Kaspersky disse que encontrou várias dicas de nível de código que indicam que foram escritas em chinês ou coreano e observou o uso do armador RTF da Royal Road (8.t), que foi ligado a vários grupos de ameaças chineses no passado.

Por fim, a Kaspersky encontrou um endereço C2 em uma das variantes do MosaicRegressor que foram observadas em conexão com grupos de hackers chineses amplamente conhecidos como Winnti (também conhecido como APT41).

“Os ataques […] demonstrar o comprimento que um ator pode percorrer para obter o mais alto nível de persistência em uma máquina de vítimas”, concluiu Kaspersky.

“É altamente incomum ver o firmware UEFI comprometido na natureza, geralmente devido à baixa visibilidade em ataques ao firmware, às medidas avançadas necessárias para implantá-lo no chip flash SPI de um alvo e às altas apostas de queima de ferramentas ou ativos sensíveis ao fazê-lo.”

FONTE: THE HACKER NEWS