O Ransomware é uma das ameaças mais intratáveis — e comuns — enfrentadas pelas organizações em todos os setores e geografias. E, os incidentes de ataques de ransomware continuam a aumentar. Enquanto isso, os atores de ameaças de ransomware estão ajustando seu modelo de ataque para se adaptar às melhorias que as organizações estão fazendo para se recuperar desses ataques.

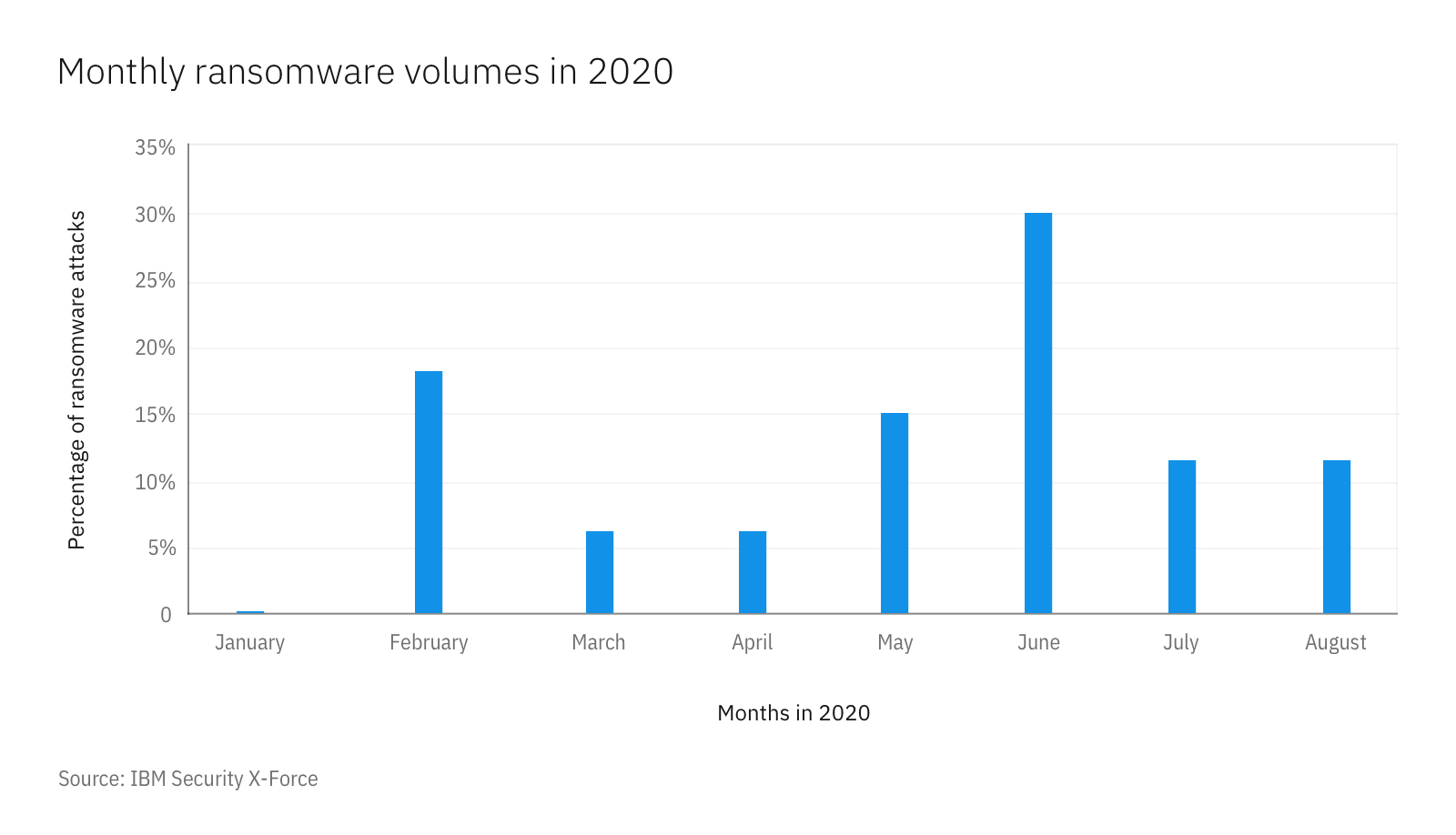

A partir de setembro de 2020, um em cada quatro ataques que a IBM Security X-Force Incident Response remediado este ano foram causados por ransomware. Os incidentes de ransomware pareciam explodir em junho de 2020. Naquele mês, um terço de todos os ataques de ransomware que a IBM Security X-Force remediaram até agora este ano.

Figura 1: Volume mensal relativo de ataques de ransomware analisados pela X-Force em 2020 (Fonte: IBM Security X-Force)

Para o IBM Security X-Force,a importância do ransomware em 2020 é sublinhada pelo pesado pedágio que esse tipo de ataque está tomando sobre as corporações em todo o mundo. Esse pedágio é mais pesado aumentando as exigências de resgate e ataques que misturam ransomware com técnicas de roubo de dados e extorsão.

Top Takeaways

- As exigências de resgate estão aumentando exponencialmente. Em alguns casos, a IBM Security X-Force está vendo pedidos de resgate de mais de US$ 40 milhões.

- Os ataques de ransomware Sodinokibi representam um em cada três incidentes de ransomware que a IBM Security X-Force respondeu em 2020 até agora.

- Os atacantes estão achando que escolas e universidades são um alvo ainda mais atraente para ataques de ransomware, especialmente quando começam as aulas virtualmente ou estão experimentando ambientes híbridos devido ao COVID-19.

- 41% de todos os ataques de ransomware que o IBM Security X-Force analisou em 2020 organizações alvo com redes de tecnologia operacional (OT).

Este post destacará os tipos de ransomware que a IBM Security X-Force tem observado com mais frequência. Ele também abordará algumas das tendências mais preocupantes em técnicas de ataque de ransomware — como ataques combinados de extorsão-ransomware — e o que as empresas podem fazer para combater esse novo ataque do que poderia ser uma ameaça devastadora às suas operações.

Tendências de ataque de ransomware

Olhando para os dados do 2º trimestre de 2020, o número de ataques de ransomware que a IBM Security X-Force Incident Response remediado mais do que triplicou em relação ao trimestre anterior. Eles representam 32% dos incidentes que nossa equipe respondeu entre abril e junho de 2020.

Alvos

Em termos de alvos, o IBM Security X-Force observou uma mudança geral nos ataques de ransomware. Ransomware atinge mais as empresas de manufatura. Estes são responsáveis por quase um quarto de todos os incidentes respondidos até agora este ano. O setor de serviços profissionais é o segundo setor mais visado e já sofreu 17% dos ataques de ransomware. As organizações governamentais seguem em terceiro lugar com 13% dos ataques.

Ataques a essas três indústrias sugerem que os atores de ameaças de ransomware estão procurando vítimas com baixa tolerância ao tempo de inatividade, como redes de fabricação. Organizações que exigem alto tempo de atividade podem perder milhões de dólares por dia devido a uma parada nas operações. Portanto, eles podem ser mais propensos a pagar um resgate para recuperar o acesso aos dados e retomar as operações.

Além desses setores, o IBM Security X-Force também observou um aumento nos ataques de ransomware contra instituições acadêmicas ao longo de 2020. Particularmente à medida que escolas e universidades começam as aulas virtualmente ou estão experimentando ambientes híbridos devido ao COVID-19, os atacantes estão achando que eles são um alvo atraente para ataques de ransomware.

Um grupo de universidades atacadas em maio e junho de 2020 expandiu-se para instituições acadêmicas adicionais em agosto e setembro, com universidades pagando resgates que variam de US$ 400.000 a mais de US$ 1 milhão na esperança de que informações confidenciais sobre professores, estudantes e pesquisas não seja divulgada publicamente.

Geo Reach

Enquanto os ataques de ransomware continuam a atingir todos os cantos do mundo, a Ásia e a América do Norte são as mais atingidas até agora este ano. Eles representam 33% e 30%, respectivamente, de engajamentos de ransomware que o IBM Security X-Force respondeu em 2020.

A Europa também experimentou atividades significativas de ransomware nos últimos meses, representando 27% dos ataques que a equipe de resposta a incidentes da IBM Security X-Force remediaram. Esses números sugerem que os ataques de ransomware, embora geralmente geografia-agnóstico, tendem a se concentrar em regiões mais densamente povoadas por empresas que podem atingir.

Evolução das táticas de ransomware em 2020

Nos compromissos que a IBM Security X-Force remediaram, várias tendências relativas surgiram em técnicas e metodologia de ataque de ransomware. Destes, o mais preocupante é uma nova ênfase em ataques combinados de extorsão-ransomware — onde atores de ameaças roubam informações confidenciais da empresa antes de criptografá-las. Se as vítimas optarem por não pagar por uma chave de decodificação, os atacantes ameaçarão liberar informações roubadas publicamente.

Esta tática coloca muitas vítimas em uma situação de catch-22. Mesmo que eles sejam capazes de restaurar arquivos criptografados de backup, eles podem sofrer uma violação de dados, perda de dados e registros de clientes e ter que pagar multas regulatórias, sem mencionar reparar uma reputação danificada. Em alguns casos, os atacantes eram suspeitos de nomear seu resgate de acordo com as multas regulatórias que as organizações teriam que pagar, usando isso como outra tática de pressão para fazê-los considerar o pagamento.

Com os invasores realmente roubando dados da empresa, os ataques de ransomware também estão se tornando violações de dados, com o risco relevante e implicações que esses tipos de incidentes implicam. Essa tendência força a gestão de segurança a reavaliar os planos de resposta a incidentes e ajustar os planos de resposta a incidentes, recuperação de desastres e continuidade de negócios nesse termos.

Sodinokibi: Ligado ao Grupo do Crime Organizado ITG14

A variedade de ransomware que a IBM Security X-Force tem visto com mais frequência em 2020 é a Sodinokibi (também conhecida como REvil) — um modelo de ataque ransomware-as-a-service (RaaS) que vem capitalizando ataques de ransomware e extorsão misturados este ano.

Esse malware esteve envolvido em ataques de ransomware e roubo de dados e, em alguns casos, seus operadores roubaram e leiloaram dados confidenciais na internet quando não foram capazes de coagir as vítimas a pagar.

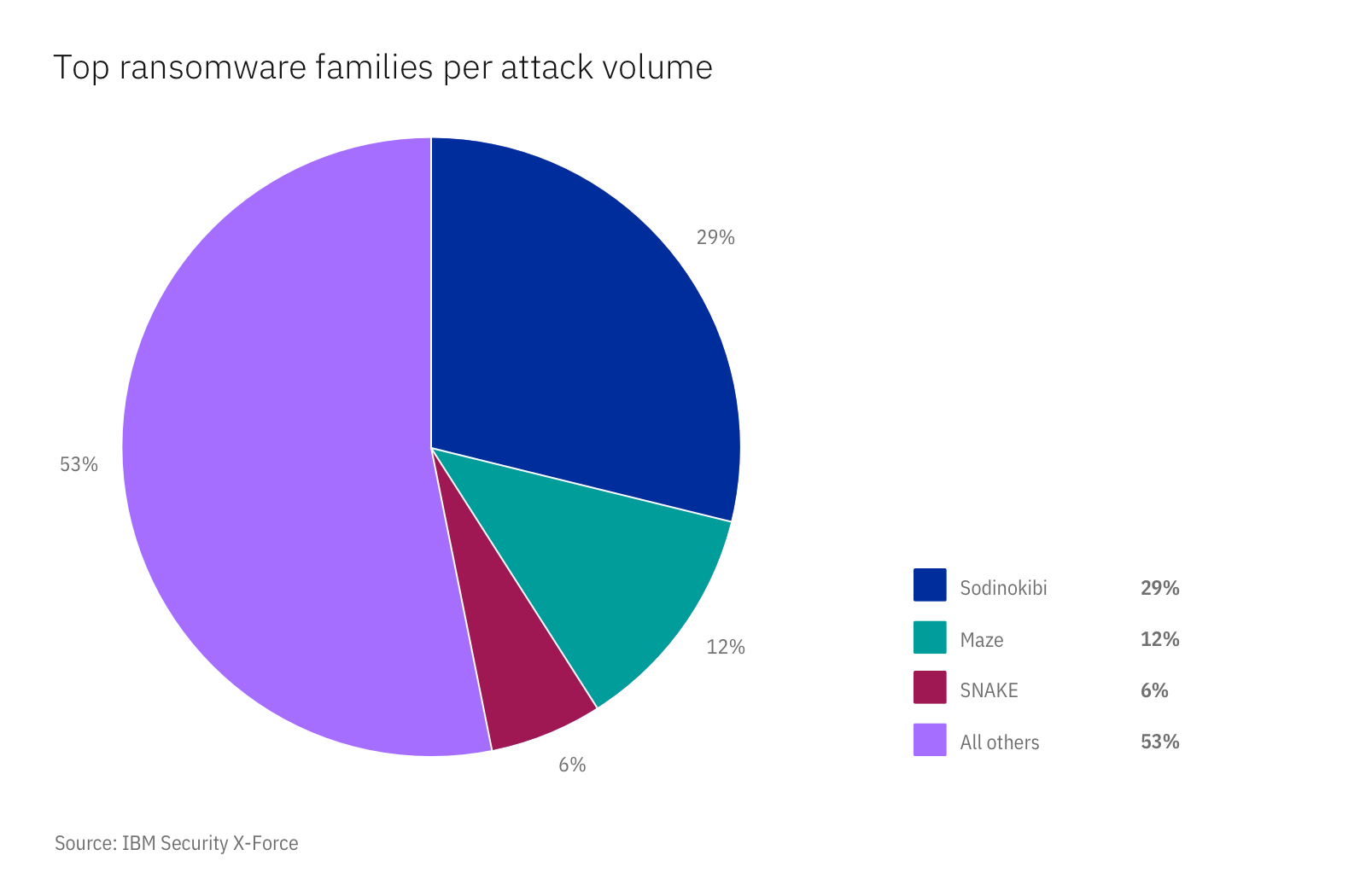

O Sodinokibi também representa 29% de todos os compromissos de ransomware IBM Security X-Force em 2020, sugerindo que os atores do Sodinokibi são mais hábeis em obter acesso às redes das vítimas quando comparados a outras cepas de ransomware.

Figura 2: Principais famílias de ransomware de ataque por engajamentos da IBM Security X-Force em 2020 (Fonte: IBM Security X-Force)

A partir de nossa análise, a Sodinokibi reivindicou pelo menos 140 organizações vítimas desde o seu surgimento em abril de 2019, com as principais indústrias voltadas, incluindo o setor atacadista (19%), a manufatura (18%) e serviços profissionais (16%). As organizações americanas foram as mais atingidas pela Sodinokibi, com cerca de 60% das pessoas que sofreram seus ataques, seguidas distantemente pelo Reino Unido, Austrália e Canadá.

Pela estimativa da IBM Security X-Force, mais de 36% das vítimas do Sodinokibi pagaram o resgate, e 12% das vítimas tiveram seus dados confidenciais vendidos em um leilão na dark web. Os preços dos dados variam de US$ 5.000 a mais de US$ 20 milhões nesses leilões. Além disso, avaliamos que pelo menos 32% das vítimas do ransomware Sodinokibi tiveram seus dados vazados por aqueles que operam esse ransomware.

Nossa pesquisa também indica que os atacantes da Sodinokibi consideram a receita anual de uma organização vítima ao determinar um pedido de resgate, com pedidos conhecidos que variam de 0,08% a 9,1% da receita anual da empresa vítima. O grupo parece adaptar seu valor de resgate solicitado a uma organização de vítimas, com o maior valor de resgate solicitado pela Sodinokibi sendo US$ 42 milhões e o menor em torno de US$ 1.500. Nossa estimativa conservadora para os lucros do ransomware Sodinokibi em 2020 é de pelo menos US$ 81 milhões.

Durante nossa pesquisa sobre o ransomware Sodinokibi, identificamos evidências sugerindo que o ITG14 — que compartilha a sobreposição de campanha com a FIN7 — é pelo menos um grupo de afiliados ligado a esses ataques. Depois de investigar um backdoor Carbanak associado a um ataque de ransomware Sodinokibi, descobrimos que esta amostra de Carbanak era semelhante às novas variantes carbanak de 64 bits, que foram conectadas às ferramentas e técnicas ITG14. Também avaliamos que esta amostra é utilizada exclusivamente pelo grupo. Isso nos leva a concluir que o ITG14 é pelo menos um grupo afiliado que contrata com provedores Sodinokibi RaaS para realizar esses ataques.

Labirinto: Usando o Buer Loader

A IBM Security X-Force também observou ataques contínuos de ransomware Maze em 2020, que compõem 12% dos ataques de ransomware observados até agora este ano. Maze também está usando o RaaS e mistura modelos de ransomware de extorsão e anuncia suas vítimas em um blog disponível publicamente — técnicas semelhantes às do Sodinokibi. Maze tem fortemente como alvo vítimas no setor de serviços profissionais, atingindo principalmente organizações na América do Norte e Europa.

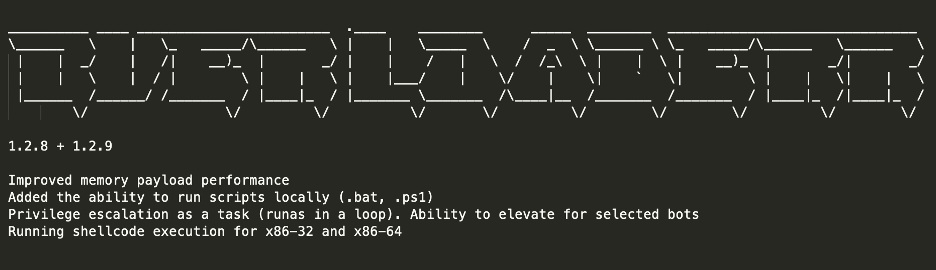

Sob o modelo RaaS, vários grupos de ameaças estão fornecendo ransomware Maze para organizações, criando uma grande variedade de táticas, técnicas e procedimentos (TTPs) que podem ser associados ao ransomware Maze, como destacado por vários fornecedores de segurança. Desses TTPs, o IBM Security X-Force observou uma tática potencialmente recém-descoberta: o uso de um Buer Loader assinado por código para manter uma base. Buer Loaders apareceu pela primeira vez para venda na dark web no final de 2019 e recebeu várias atualizações. Ele é capaz de baixar e executar cargas adicionais, estabelecendo persistência e se comunicando sobre o protocolo HTTPS. O atacante também provavelmente usou o Buer Loader para baixar e instalar o Cobalt Strike — uma ferramenta muito comum usada em ataques do Maze em 2020.

Figura 3: Versão buer loader lançada em maio de 2020

Figura 3: Versão buer loader lançada em maio de 2020

SNAKE/EKANS: Uma nova ameaça aos controles industriais

Uma das cepas de ransomware mais preocupantes em 2020 é o EKANS — ou SNAKE (EKANS soletrado para trás) — que foi identificado pela primeira vez em meados de dezembro de 2019 e representa 6% dos ataques de ransomware que o IBM Security X-Force observou até agora em 2020.

O ransomware EKANS é capaz de matar vários processos críticos em um dispositivo vítima, incluindo alguns processos diretamente relacionados com operações do sistema de controle industrial (ICS). Esse recurso tem implicações significativas para sistemas conectados ao ICS e tecnologia operacional (OT),dado que esse ransomware tem o potencial de ter um efeito maior nos processos físicos quando comparado a outras cepas de ransomware. Como 41% de todos os ataques de ransomware observados pelo IBM Security X-Force em 2020 têm como alvo indústrias conectadas a OT, as implicações de potenciais ataques EKANS são significativas.

A análise do IBM Security X-Force das amostras de ransomware EKANS indica que foi escrito na linguagem de programação Go, um projeto de código aberto. Como primeiro passo, o ransomware tenta resolver o nome de domínio interno da vítima. Se o ransomware não conseguir resolver o nome de domínio, ele usará esta etapa como um kill switch e termina. Além disso, o malware procura vários processos relacionados ao ICS codificados para terminar antes do processo de criptografia ocorrer. Esse aspecto do malware é semelhante ao MegaCortex, para o qual o IBM Security X-Force analisou várias modificações. Na verdade, os doze processos codificados que o EKANS foi projetado para matar podem ser encontrados no ransomware MegaCortex, além de dezenas de mais.

Combate ao Ataque de Ransomware

Os métodos de ataque de ransomware em 2020 colocaram as vítimas em uma posição mais difícil do que observamos anteriormente. Aqueles que usam ransomware para extorquir vítimas aumentaram, ao longo do tempo, as demandas, subindo para mais de US$ 40 milhões em alguns casos. Misturando ataques com técnicas de extorsão, alguns ransomwares têm como alvo os sistemas e processos mais críticos das empresas.

Se os invasores forem capazes de entrar em uma rede, criptografar arquivos e ameaçar vazar dados roubados, algumas organizações podem ser tentadas a pagar o resgate. Muitos fatores jogam em uma decisão de pagar, e nenhum cálculo único será aplicável a todas as organizações.

“O FBI não suporta pagar um resgate em resposta a um ataque de ransomware. Pagar um resgate não garante que você ou sua organização receberão qualquer dado de volta. Também incentiva os agressores a atingirem mais vítimas e oferece um incentivo para que outros se envolvam nesse tipo de atividade ilegal.”

Se sua organização foi vítima de ransomware, recomendamos buscar uma solução onde os dados possam ser restaurados e a perda de reputação atenuada, em vez de pagar os atacantes. Em alguns casos de ataques de ransomware, os engenheiros reversos de malware IBM Security X-Force foram capazes de criar um descriptografador personalizado para restaurar arquivos criptografados. Embora essa solução tende a ser a exceção e não a regra, ela ressalta a importância de explorar uma variedade de opções antes de recorrer ao pagamento de um resgate.

Os pagamentos de resgate encorajam os invasores a continuar suas atividades, validar seu modelo de negócios e incentivar cibercriminosos adicionais a participar desse tipo de atividade de ataque. No entanto, mesmo nessas situações difíceis, existem ações que as empresas podem tomar que podem ajudar a mitigar riscos e minimizar os danos.

- Estabeleça e mantenha backups off-line. Certifique-se de ter arquivos armazenados com segurança da acessibilidade do invasor com acesso somente leitura. A disponibilidade de arquivos de backup é um diferencial significativo para organizações que podem ajudar a se recuperar de um ataque de ransomware.

- Implemente uma estratégia para prevenir o roubo de dados não autorizados, especialmenteporque se aplica ao upload de grandes quantidades de dados para plataformas legítimas de armazenamento em nuvem que os atacantes podem abusar.

- Empregue análises de comportamento do usuário para identificar possíveis incidentes de segurança. Quando acionado, assuma que houve uma violação. Auditar, monitorar e agir rapidamente sobre suspeitas de abuso relacionados a contas e grupos privilegiados.

- Empregue autenticação multifatorial em todos os pontos de acesso remoto em uma rede corporativa — com um cuidado especial dado para garantir ou desativar o acesso ao RDP (Remote Desktop Protocol, protocolo de desktop remoto). Vários ataques de ransomware são conhecidos por explorar o acesso fraco do RDP para obter a entrada inicial em uma rede.

- Use testes de penetração para identificar pontos fracos em redes corporativas e vulnerabilidades que devem ser priorizadas para patches. Em particular, recomendamos a implementação de mitigações para o CVE-2019-19781, que vários atores de ameaças usaram para obter entrada inicial em empresas em 2020 — inclusive para ataques de ransomware. Além disso, considere priorizar a remediação imediata, conforme aplicável, das seguintes vulnerabilidades de software frequentemente exploradas:

- CVE-2019-2725

- CVE-2020-2021

- CVE-2020-5902

- CVE-2018-8453

- CVEs relacionados à VPN

- CVE-2019-11510

- CVE-2019-11539

- CVE-2018-13379

- CVE-2019-18935

Para saber mais sobre a inteligência de ameaças da X-Force sobre ataques de ransomware, registre-se para assistir ao nosso webinar Combatting Ransomware: Como a Inteligência de Ameaças melhora a defesa para a cidade de Los Angeles. às 11:00 et em 30 de setembro de 2020.

Se você já experimentou um ataque de ransomware e gostaria de assistência imediata da resposta ao incidente IBM Security X-Force, ligue para nossa linha direta no 1-888-241-9812 (EUA) ou +001-312-212-8034 (Global). Saiba mais sobre os serviços de inteligência de ameaças e resposta a incidentesda X-Force .

FONTE: SECURITY INTELLIGENCE