Pesquisadores de segurança cibernética encontraram falhas críticas de segurança em dois populares sistemas industriais de acesso remoto que podem ser explorados para proibir o acesso a pisos de produção industrial, invadir redes da empresa, adulterar dados e até roubar segredos comerciais sensíveis.

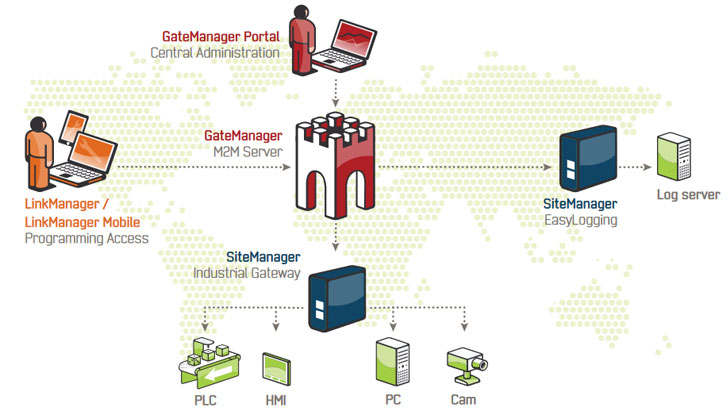

As falhas, descobertas pela OTORIO, com sede em Tel Aviv, foram identificadas nos setores DeSabros e GateManager da B&R Automation, e mbCONNECT24 da MB Connect Line, duas das populares ferramentas de manutenção remota usadas nos setores automotivo, de energia, petróleo e gás, metal e embalagens para se conectar a ativos industriais de qualquer lugar do mundo.

Seis falhas no SiteManager e gatemanager da Automação de B&R

De acordo com um comunicado publicado pela Agência de Segurança cibernética e infraestrutura dos EUA (CISA) na quarta-feira, a exploração bem-sucedida das vulnerabilidades da Automação de B&R poderia permitir “divulgação arbitrária de informações, manipulação e uma condição de negação de serviço”.

As falhas, que vão desde a travessia do caminho até a autenticação inadequada, impactam todas as versões do SiteManager antes do v9.2.620236042, GateManager 4260 e 9250 antes de v9.0.20262, e GateManager 8250 antes de v9.2.620236042.

Nikolay Sokolik e Hay Mizrachi, da OTORIO, descobriram que, ao explorar essas seis vulnerabilidades (CVE-2020-11641 através do CVE-2020-11646), um invasor autenticado com acesso à solução através de uma licença geral poderia visualizar informações confidenciais sobre outros usuários, seus ativos e seus processos, mesmo quando pertencem a uma organização diferente da do adversário.

“Essas informações podem ser usadas pelos invasores para atingir outras organizações e seus sistemas industriais”, disse o OTORIO.

“Além disso, os hackers podem enganar os usuários em sites estrangeiros maliciosos através de falsas mensagens e alertas do sistema. O invasor também pode desencadear uma reinicialização repetida tanto do GateManager quanto do SiteManager, levando eventualmente a uma perda de disponibilidade e interrupção da produção.”

Uma falha de RCE no mbCONNECT24

Da mesma forma, mymbCONNECT24 e mbCONNECT24 versões v2.6.1 e anteriores foram encontradas vulneráveis a quatro diferentes problemas de segurança que poderiam tornar possível que um invasor logado acesse informações arbitrárias via injeção SQL, roube detalhes da sessão realizando um ataque de solicitação cruzada(CSRF)com meramente um link especificamente elaborado, e aproveitar bibliotecas de terceiros desatualizadas e nãousadas empacotadas com o software para obter um código remoto de execução.https://4ec629e79e16e035d868eaf9c845d79b.safeframe.googlesyndication.com/safeframe/1-0-37/html/container.html

A vulnerabilidade da RCE é a mais grave de todas, com uma pontuação cvss de 9,8 de um máximo de 10.

Embora essas falhas tenham sido corrigidas desde então, o desenvolvimento é outro lembrete de como as fraquezas nas soluções de acesso remoto podem ter consequências destrutivas na infraestrutura crítica.

Por sua vez, a CISA recomendou minimizar a exposição da rede para todos os dispositivos do sistema de controle, além de colocar redes de sistema de controle e dispositivos remotos atrás de firewalls e isolá-los da rede de negócios.

“Quando o acesso remoto for necessário, use métodos seguros, como VPNs (Virtual Private Networks, redes privadas virtuais), reconhecendo que as VPNs podem ter vulnerabilidades e devem ser atualizadas para a versão mais atual disponível”, alertou a agência. Além disso, reconheça que a VPN é tão segura quanto os dispositivos conectados.”

FONTE: THE HACKER NEWS