À medida que a pandemia continua a acelerar a mudança para o trabalho em casa, uma série de ameaças digitais capitalizaram a preocupação com a saúde para explorar fraquezas na infraestrutura de trabalho remoto e realizar ataques maliciosos.

Agora, de acordo com o provedor de plataforma de segurança de rede SAM Seamless Network, mais de 200.000 empresas que implantaram a solução Fortigate VPN — com configuração padrão — para permitir que os funcionários se conectem remotamente são vulneráveis a ataques man-in-the-middle (MitM), permitindo que os invasores apresentem um certificado SSL válido e assumam fraudulentamente uma conexão.

“Descobrimos rapidamente que, sob configuração padrão, o SSL VPN não está tão protegido quanto deveria, e é vulnerável aos ataques do MITM facilmente”, disseram Niv Hertz e Lior Tashimov, do SAM IoT Security Lab.

“O cliente Fortigate SSL-VPN só verifica que o CA foi emitido pelo Fortigate (ou outro CA confiável), portanto, um invasor pode facilmente apresentar um certificado emitido a um roteador Fortigate diferente sem levantar bandeiras e implementar um ataque homem no meio.”

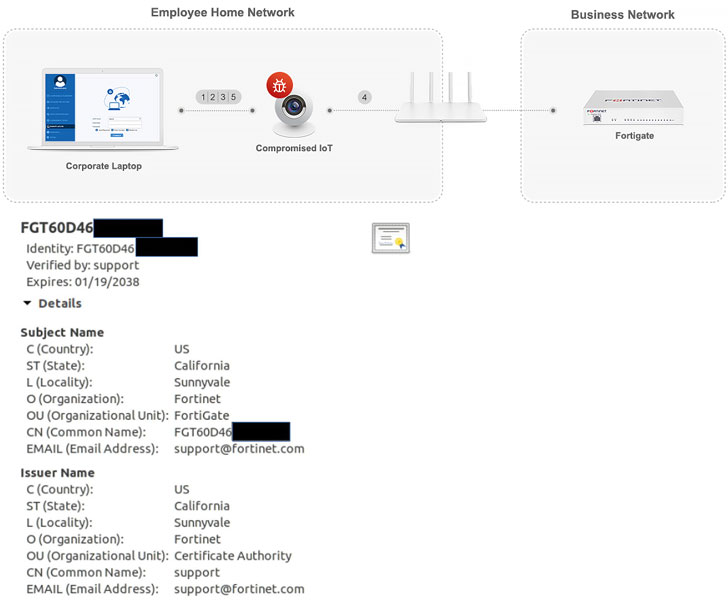

Para isso, os pesquisadores criaram um dispositivo de IoT comprometido que é usado para desencadear um ataque MitM logo após o cliente Fortinet VPN iniciar uma conexão, que então rouba as credenciais antes de passá-la para o servidor e falsifica o processo de autenticação.

A validação do certificado SSL, que ajuda a atestar a autenticidade de um site ou de um domínio, normalmente funciona verificando seu período de validade, assinatura digital, se foi emitida por uma autoridade de certificado (CA) que ele pode confiar, e se o assunto no certificado corresponder ao servidor ao qual o cliente está se conectando.

O problema, segundo os pesquisadores, reside no uso de certificados SSL auto-assinados por empresas.

Dado que todo roteador Fortigate vem com um certificado SSL padrão assinado pela Fortinet, esse mesmo certificado pode ser falsificado por um terceiro, desde que seja válido e emitido pela Fortinet ou qualquer outro CA confiável, permitindo assim que o invasor redirecione o tráfego para um servidor seu controle e descriptografe o conteúdo.

A principal razão para isso é que o certificado SSL padrão empacotado usa o número de série do roteador como o nome do servidor para o certificado. Embora o Fortinet possa usar o número de série do roteador para verificar se os nomes do servidor correspondem, o cliente parece não verificar o nome do servidor, resultando em autenticação fraudulenta.

Em um cenário, os pesquisadores exploraram essa peculiaridade para descriptografar o tráfego do cliente Fortinet SSL-VPN e extrair a senha e OTP do usuário.

“Um invasor pode realmente usar isso para injetar seu próprio tráfego e, essencialmente, se comunicar com qualquer dispositivo interno do negócio, incluindo ponto de vendas, data centers sensíveis, etc”, disse a empresa. “Esta é uma grande falha de segurança que pode levar à exposição severa de dados.”

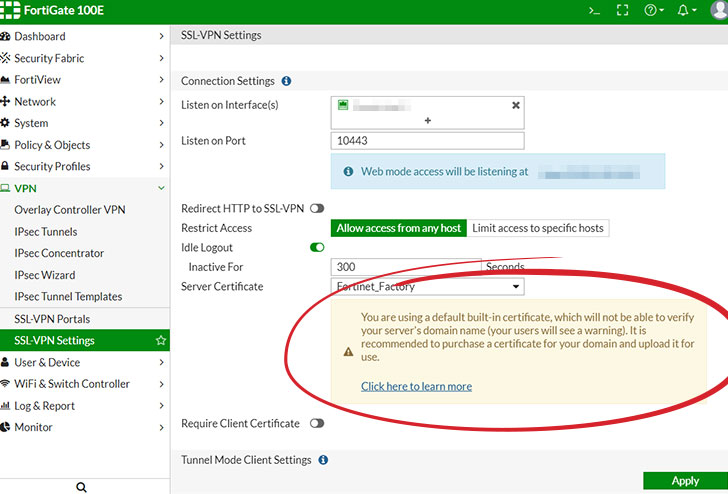

Por sua vez, a Fortinet disse que não tem planos para resolver o problema, sugerindo que os usuários podem substituir manualmente o certificado padrão e garantir que as conexões estejam seguras contra ataques do MitM.

Atualmente, a Fortinet fornece um aviso ao usar o certificado padrão: “Você está usando um certificado embutido padrão, que não será capaz de verificar o nome de domínio do seu servidor (seus usuários verão um aviso). Recomenda-se comprar um certificado para o seu domínio e carregá-lo para uso.”

“A questão do Fortigate é apenas um exemplo das questões atuais com segurança para as pequenas empresas, especialmente durante a rotina epidêmica de trabalho fora de casa”, observaram Hertz e Tashimov.

“Esses tipos de empresas exigem segurança de nível corporativo nos dias de hoje, mas não possuem recursos e expertise para manter sistemas de segurança empresarial. Empresas menores exigem produtos de segurança mais enxutos, perfeitos e fáceis de usar que podem ser menos flexíveis, mas fornecem uma segurança básica muito melhor.”

ATUALIZAÇÃO: Em um comunicado fornecido ao The Hacker News, a empresa disse: “A segurança de nossos clientes é nossa prioridade. Isso não é uma vulnerabilidade. Os aparelhos VPN fortinet são projetados para funcionar fora da caixa para os clientes para que as organizações estejam habilitadas a configurar seu aparelho personalizado para sua própria implantação exclusiva.”

“Cada aparelho VPN e o processo de configuração fornecem vários avisos claros na GUI com documentação oferecendo orientação sobre autenticação de certificado e exemplos de autenticação e configuração de certificados de amostra. A Fortinet recomenda fortemente a adesão à documentação e processo de instalação fornecidos, prestando muita atenção aos avisos durante todo esse processo para evitar expor a organização ao risco.”

FONTE: THE HACKER NEWS