Sumário executivo

Os usuários da Internet contam com nomes de domínio para encontrar marcas, serviços, profissionais e sites pessoais. Os cibercriminosos tiram proveito do papel essencial que os nomes de domínio desempenham na Internet, registrando nomes que parecem relacionados a domínios ou marcas existentes, com a intenção de lucrar com os erros do usuário. Isso é conhecido como cybersquatting. O objetivo de ocupar domínios é confundir os usuários fazendo-os acreditar que as marcas-alvo (como Netflix) possuem esses nomes de domínio (como netflix -payments [.] Com ) ou lucrar com os erros de digitação dos usuários (como whatsa l pp [ .] com para WhatsApp). Embora a pirataria cibernética nem sempre seja mal-intencionada para os usuários, ela é ilegal nos EUA, [1] e domínios ocupados são freqüentemente usados ou reaproveitados para ataques.

O sistema de detecção de ocupação da Palo Alto Networks descobriu que 13.857 domínios de ocupação foram registrados em dezembro de 2019, uma média de 450 por dia. Descobrimos que 2.595 (18,59%) nomes de domínio ocupados são maliciosos, muitas vezes distribuindo malware ou conduzindo ataques de phishing, e 5.104 (36,57%) domínios ocupados que estudamos apresentam um alto risco para os usuários que os visitam, o que significa que eles têm evidências de associação com URLs maliciosos dentro do domínio ou estão utilizando hospedagem à prova de balas .

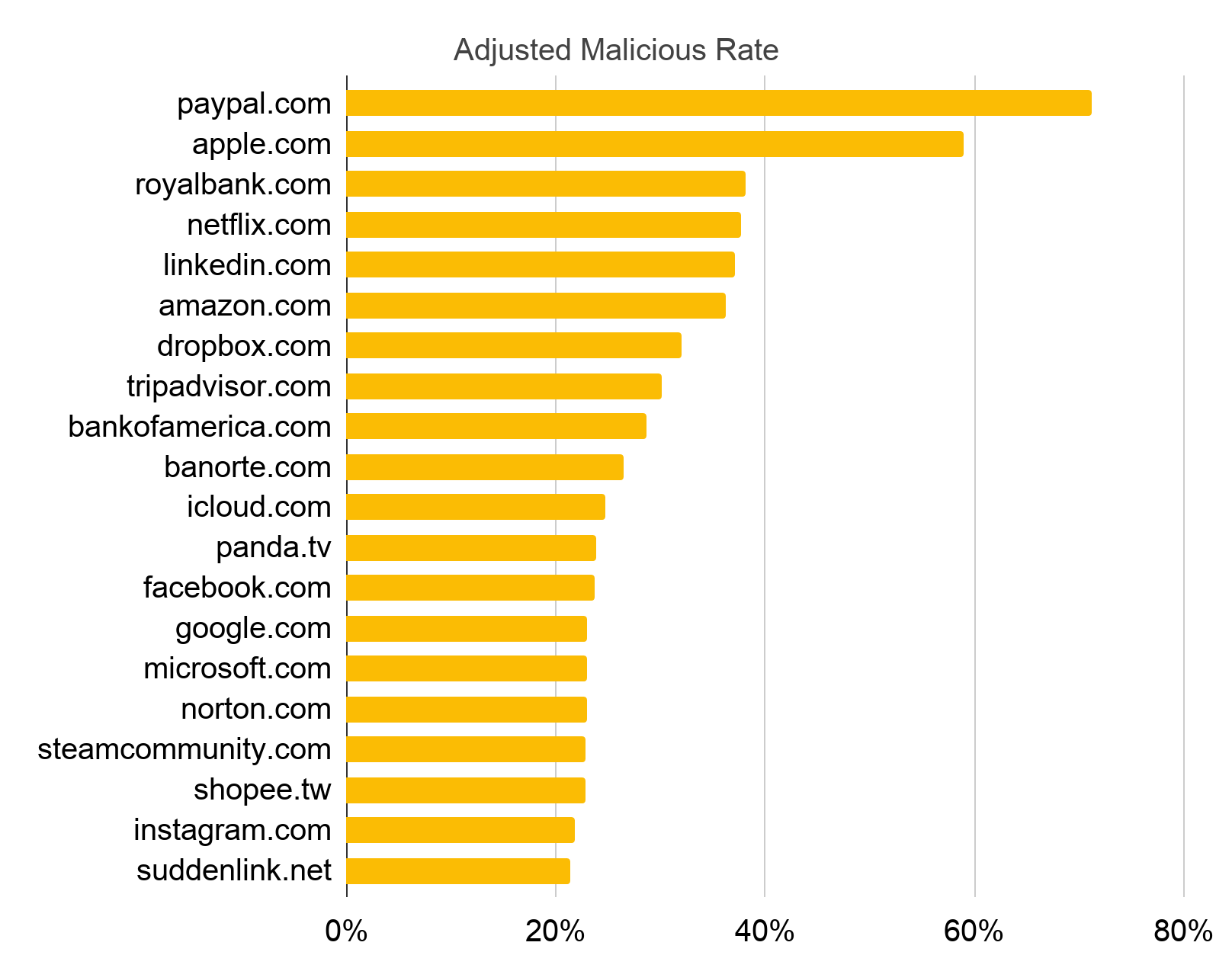

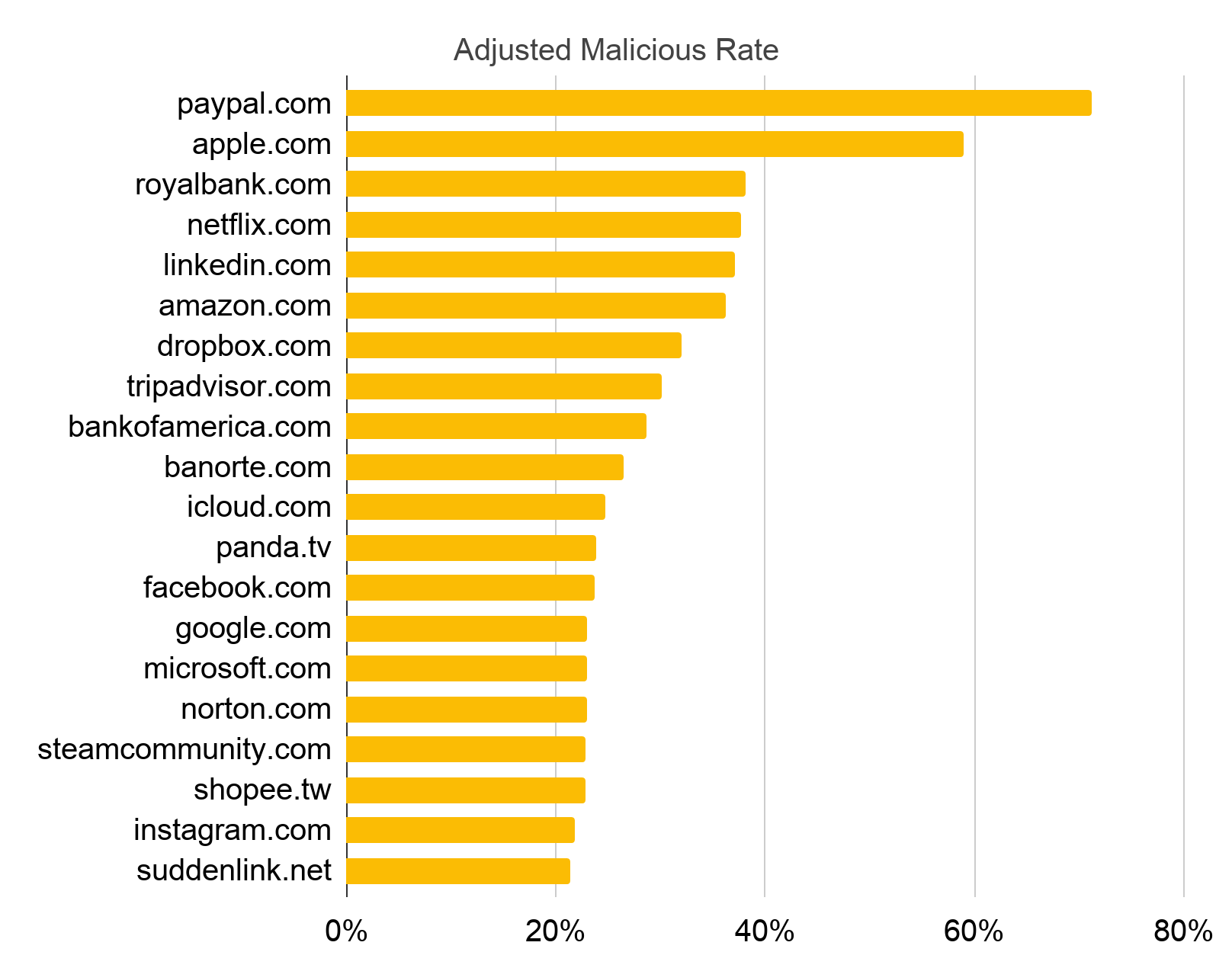

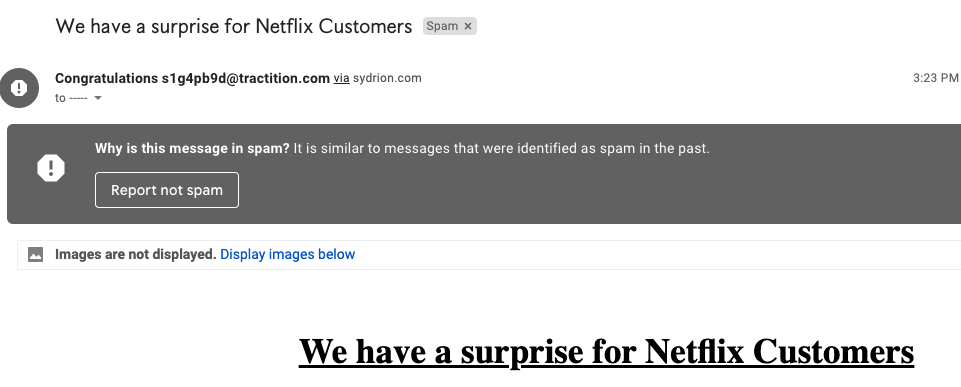

Também classificamos os 20 domínios mais abusados em dezembro de 2019 com base na taxa de malware ajustada, o que significa que um domínio é alvo de muitos domínios invasores ou a maioria desses domínios invasores são confirmados como maliciosos. Descobrimos que os invasores de domínio preferem alvos lucrativos, como os principais mecanismos de pesquisa e mídia social, sites financeiros, de compras e bancários. Ao visitar esses sites, os usuários geralmente estão preparados para compartilhar informações confidenciais, o que os torna vulneráveis a phishing e golpes para roubar credenciais confidenciais ou dinheiro, caso possam ser enganados para visitar um domínio invasor.

De dezembro de 2019 até hoje, observamos uma variedade de domínios maliciosos com objetivos diferentes:

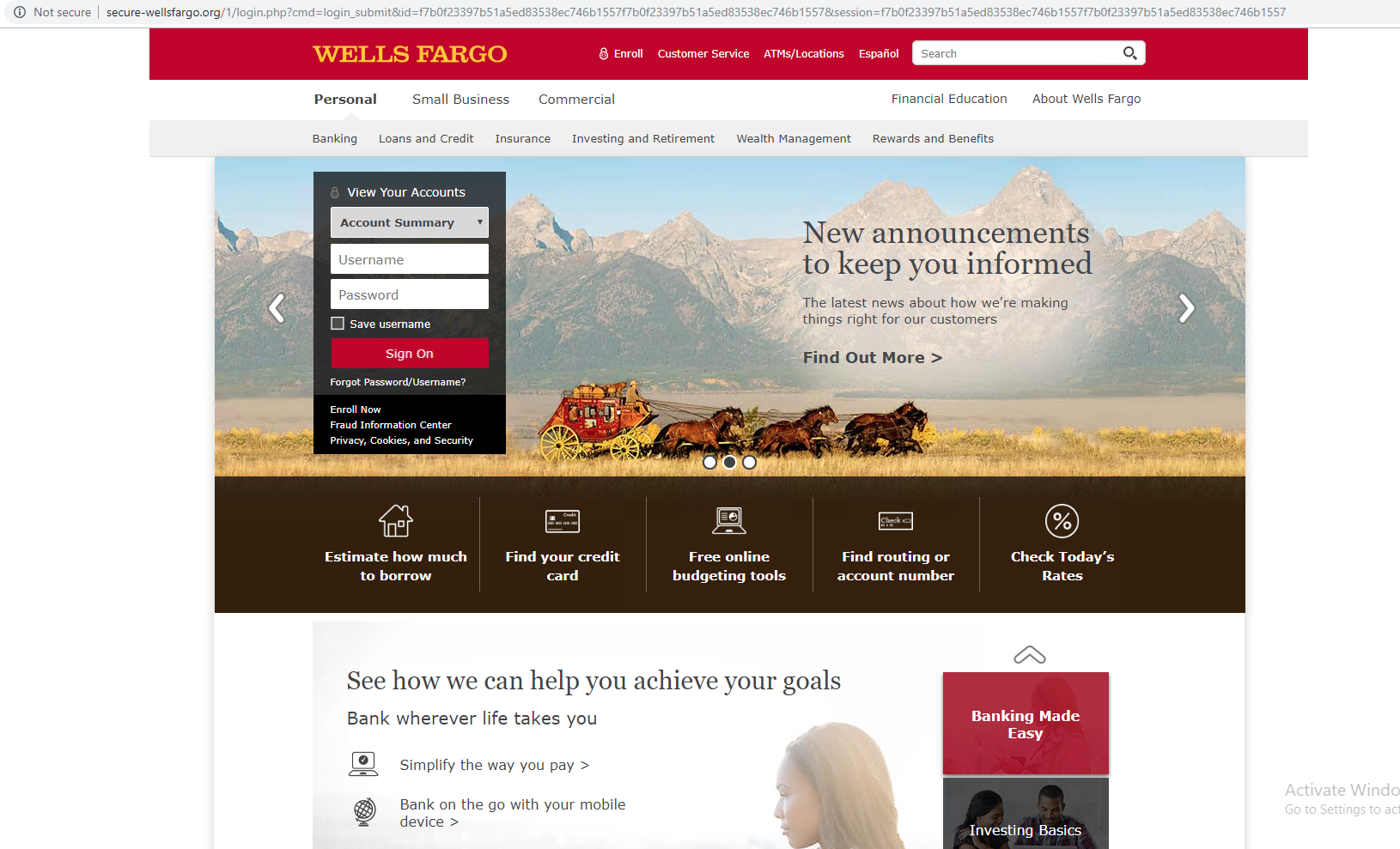

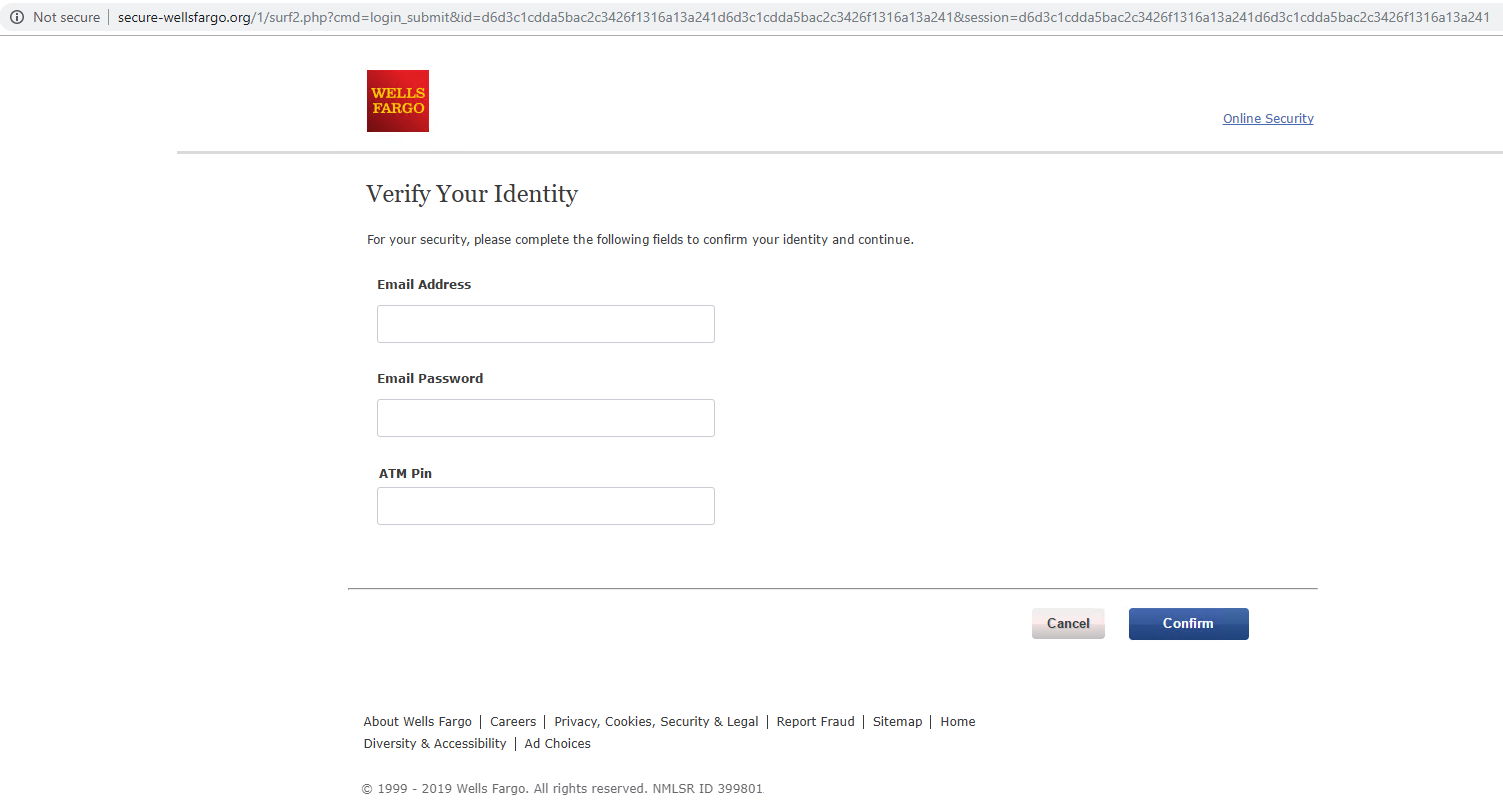

- Phishing: um domínio que imita o Wells Fargo ( secure- wellsfargo [.] Org ) visando clientes para roubar informações confidenciais, incluindo credenciais de e-mail e PINs de caixas eletrônicos. Além disso, um domínio que imita a Amazon ( amazon -india [.] Online ) configurado para roubar credenciais de usuário, visando especificamente usuários móveis na Índia.

- Distribuição de malware: um domínio que imita o Samsung ( samsung eblya iphone [.] Com ), hospedando o malware Azorult para roubar informações de cartão de crédito.

- Comando e controle (C2): Domínios que imitam a Microsoft ( microsoft-store-drm-server [.] Com e microsoft-sback-server [.] Com ) tentando conduzir ataques C2 para comprometer uma rede inteira.

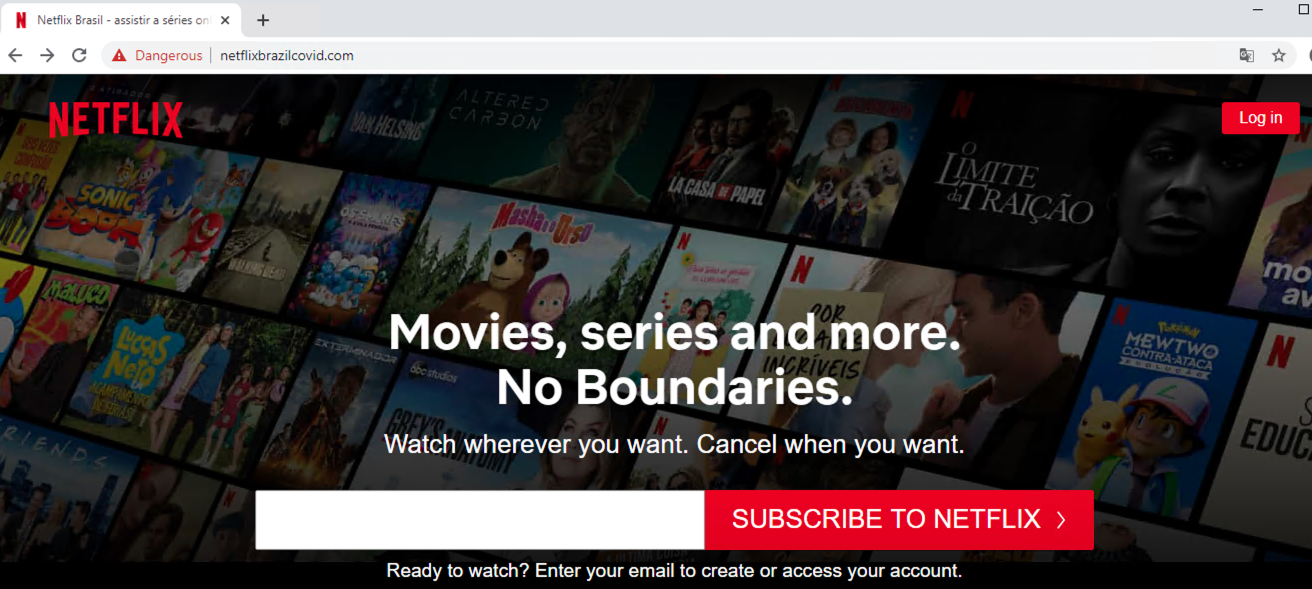

- Golpe de cobrança de novo: Vários sites de phishing que imitam o Netflix (como o netflix brazilcovid [.] Com ) criados para roubar o dinheiro das vítimas oferecendo primeiro um pequeno pagamento inicial para a assinatura de um produto, como pílulas para perder peso. No entanto, se os usuários não cancelarem a assinatura após o período da promoção, um custo muito maior será cobrado de seus cartões de crédito, geralmente US $ 50-100.

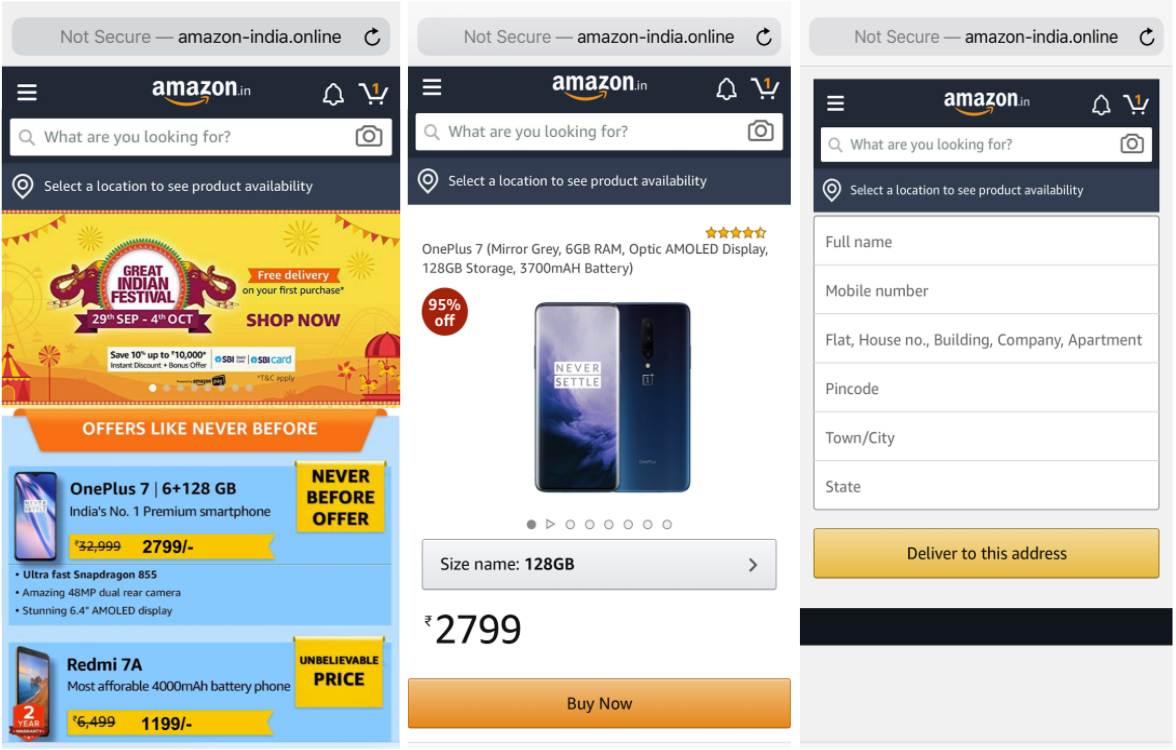

- Programa potencialmente indesejado (PUP): Domínios que imitam o Walmart ( walrmart 44 [.] Com ) e Samsung ( samsung pr0mo [.] Online ) distribuindo PUP, como spyware, adware ou uma extensão de navegador. Eles geralmente realizam alterações indesejadas, como alterar a página padrão do navegador ou sequestrar o navegador para inserir anúncios. É importante ressaltar que o domínio Samsung parece um site legítimo de notícias educacionais da Austrália.

- Golpe de suporte técnico: Domínios que imitam a Microsoft (como microsoft -alert [.] Club ) tentando assustar os usuários e fazê-los pagar por suporte ao cliente falso.

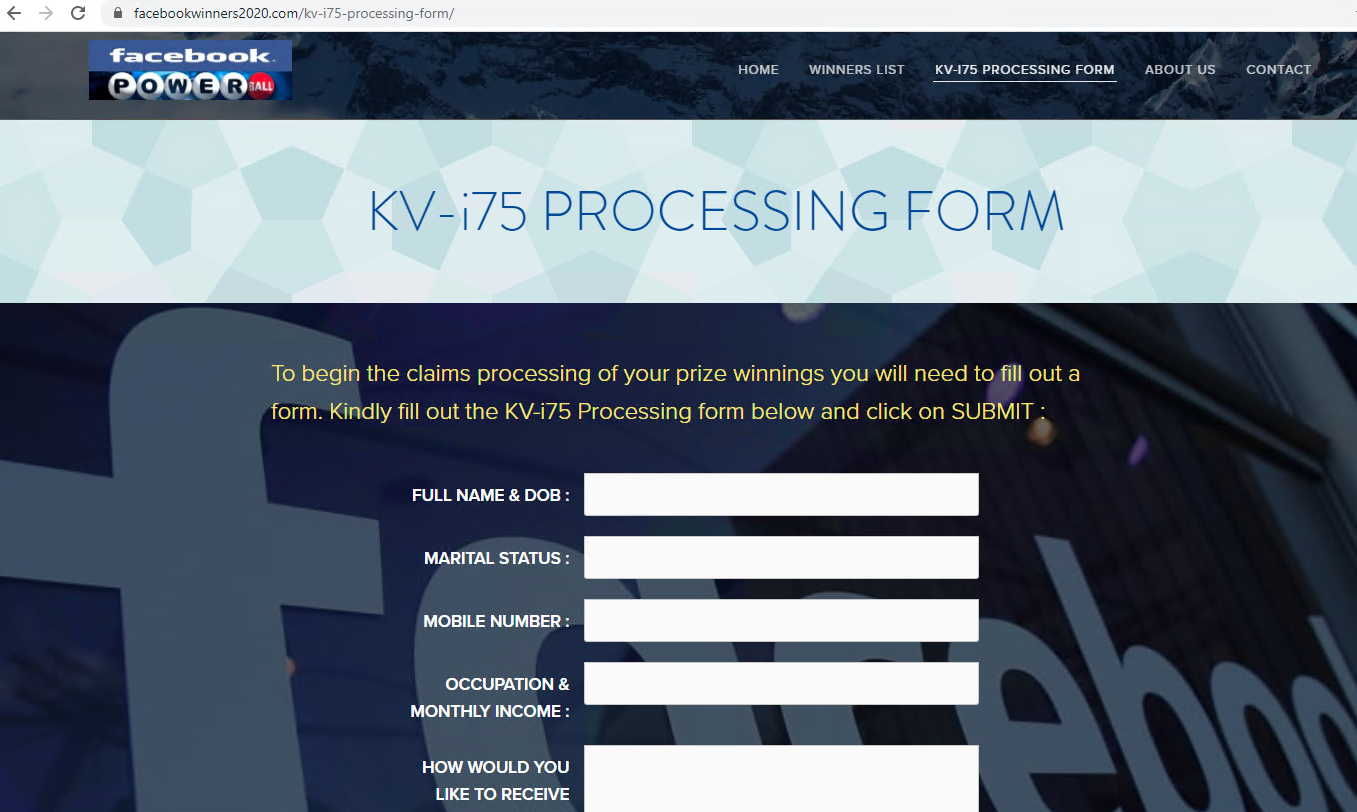

- Golpe de recompensa: um domínio que imita o Facebook ( facebook winners2020 [.] Com ), enganando os usuários com recompensas, como produtos gratuitos ou dinheiro. Para resgatar o prêmio, o usuário deve preencher um formulário com seus dados pessoais, como data de nascimento, telefone, ocupação e renda.

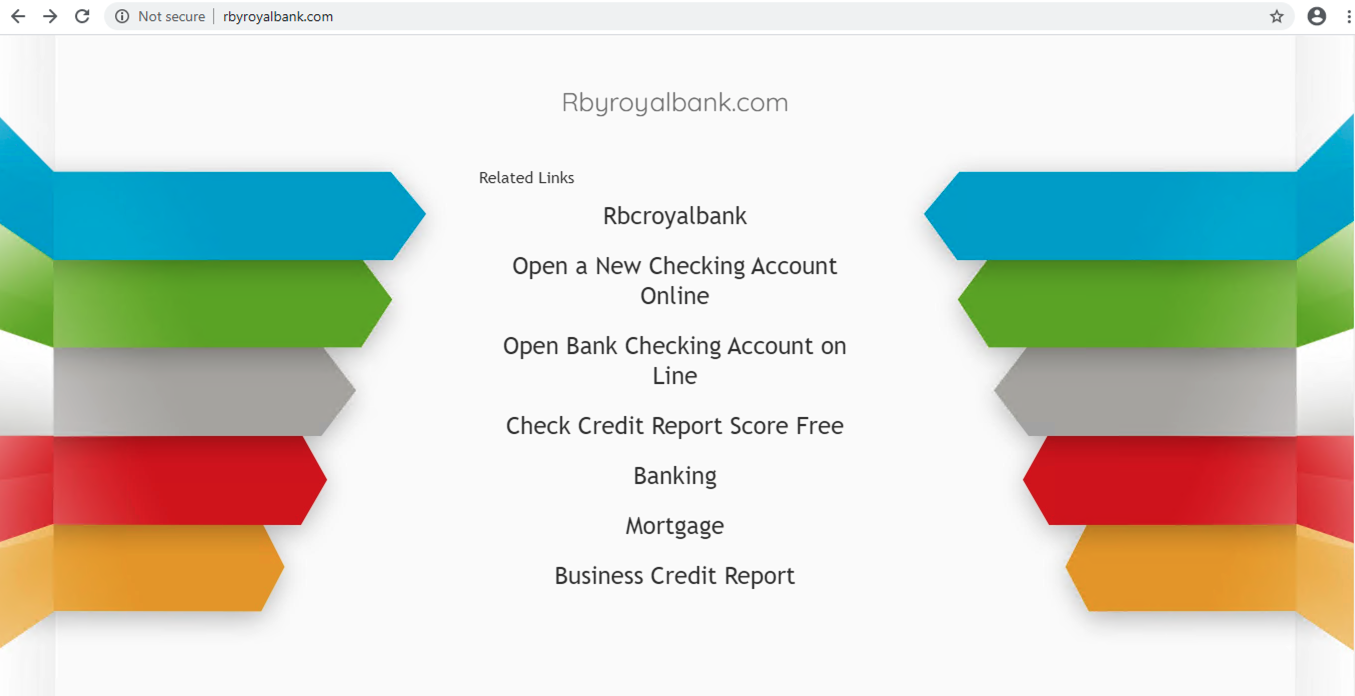

- Estacionamento de domínio: um domínio que imita o RBC Royal Bank ( rby royalbank [.] Com ) aproveitando um serviço de estacionamento popular, ParkingCrew, para gerar lucro com base em quantos usuários acessam o site e clicam nos anúncios.

Estudamos técnicas de agachamento de domínio, incluindo typosquatting, combosquatting, level-squatting, bitsquatting e homograph-agachamento (todos definidos abaixo). Atores mal-intencionados podem usar essas técnicas para distribuir malware ou conduzir golpes e campanhas de phishing.

Para detectar domínios ocupados, a Palo Alto Networks desenvolveu um sistema automatizado para capturar campanhas emergentes de domínios recém-registrados , bem como de dados DNS passivos (pDNS). Continuamos a detectar domínios de invasão cibernética ativos no momento – identificamos domínios de invasão maliciosos e suspeitos e os designamos para as categorias apropriadas (como phishing, malware, C2 ou grayware). As proteções contra domínios classificados nessas categorias estão disponíveis em várias assinaturas de segurança da Palo Alto Networks, incluindo Filtragem de URL e Segurança DNS .

Recomendamos que as empresas bloqueiem e monitorem de perto o tráfego desses domínios, enquanto os consumidores devem certificar-se de digitar os nomes de domínio corretamente e verificar se os proprietários do domínio são confiáveis antes de entrar em qualquer site. Mais dicas podem ser encontradas neste post sobre como se proteger contra ataques cibernéticos .

Técnicas de agachamento

Typosquatting é um dos tipos mais comuns de abuso de registro de domínio. Os typosquatters registram intencionalmente variantes com erros ortográficos (como whatsa l pp [.] Com ) de nomes de domínio de destino ( whatsapp [.] Com ) para lucrar com os erros de digitação dos usuários ou enganá-los fazendo-os acreditar que estão visitando o domínio de destino correto. As técnicas de typosquatting mais frequentes incluem o registro de nomes a uma distância de edição do domínio original, pois esses são os erros mais comuns e negligenciados pelos usuários. Para obter mais informações, os leitores podem consultar artigos de pesquisa acadêmica sobre a escala e o uso malicioso de typosquatting.

Combosquatting é outro abuso de registro generalizado que combina marcas registradas populares com palavras como “segurança”, “pagamento” ou “verificação”. Domínios combosquatting como netflix -payments [.] Com são freqüentemente usados em e-mails de phishing, por sites fraudulentos e para ataques de engenharia social para convencer os usuários de que eles estão visitando o conteúdo da web mantido pela marca comercial direcionada. Para obter mais informações, os leitores podem consultar este artigo acadêmico sobre um estudo longitudinal de combosquatting .

Domínios homographsquatting tiram proveito de nomes de domínio internacionalizados (IDNs), onde caracteres Unicode são permitidos (como microsof ŧ [.] Com ). Os invasores geralmente substituem um ou mais caracteres no domínio de destino por caracteres visualmente semelhantes de outro idioma. Esses domínios podem ser perfeitamente indistinguíveis de seus alvos, como no caso da apple.com, onde a letra inglesa “a” (U + 0061) foi substituída pela letra cirílica “а” (U + 0430). Para obter mais informações, os leitores podem consultar artigos de pesquisa acadêmica sobre IDNs .

Os domínios do Soundsquatting tiram vantagem dos homófonos, isto é, palavras que soam semelhantes (por exemplo, clima e se ). Os invasores podem registrar variantes homófonas de domínios populares, como 4 ever21 [.] Com for for ever21 [.] Com . À medida que softwares de conversão de texto em voz como Siri e Google Assistant se tornam predominantes, mais e mais usuários se tornam vulneráveis ao abuso de domínios de separação de sons. Para obter mais informações, os leitores podem consultar este artigo de pesquisa acadêmica sobre soundquatting .

Os domínios de Bitsquatting têm um caractere que difere em um bit (como mic p osoft [.] Com ) do mesmo caractere do domínio legítimo de destino ( mic r osoft [.] Com ). Bitsquatting pode beneficiar os invasores porque um erro de hardware pode causar uma inversão de bits aleatória na memória, onde os nomes de domínio são armazenados temporariamente. Assim, mesmo que os usuários digitem os domínios corretos, eles ainda podem ser levados a domínios maliciosos. Embora esses erros de hardware sejam geralmente raros, um artigo de pesquisa acadêmica mostrou que bitsquatting é uma ameaça real .

Domínios de escalonamento de níveis , como o caso de segurança. microsoft.com.mdmfmztwjj.l6kan7uf04p102xmpq [.] lance , inclui o nome de domínio da marca-alvo como um subdomínio. Neste exemplo, as vítimas do ataque de phishing podem acreditar que estão visitando um local seguro. microsoft.com , quando em vez disso, eles estão visitando o site do invasor. Esse ataque é especialmente preocupante para usuários móveis porque a barra de endereço do navegador pode não ser grande o suficiente para exibir o nome de domínio inteiro. Para obter mais informações, os leitores podem consultar este artigo acadêmico para um estudo mais abrangente dos domínios de escalonamento de nível .

Detecção de várias técnicas de agachamento

Aproveitamos a análise léxica para detectar possíveis domínios de ocupação entre o domínio recém-registrado (NRD) e feeds pDNS da Palo Alto Networks . Nossa lista de domínios de destino é a combinação de domínios populares em geral e domínios populares em categorias específicas, como compras e negócios. Geramos as variantes de agachamento mencionadas acima dos domínios de destino e as comparamos com nosso feed NRD e nomes de host pDNS. Além disso, agrupamos coleções semanais de NRDs para ver se as campanhas de registro têm como alvo marcas conhecidas. Após a etapa inicial de descoberta, aproveitamos os dados WHOIS para filtrar os registros defensivos e um classificador baseado em regras heurísticas para identificar quais domínios são verdadeiros domínios ocupantes.

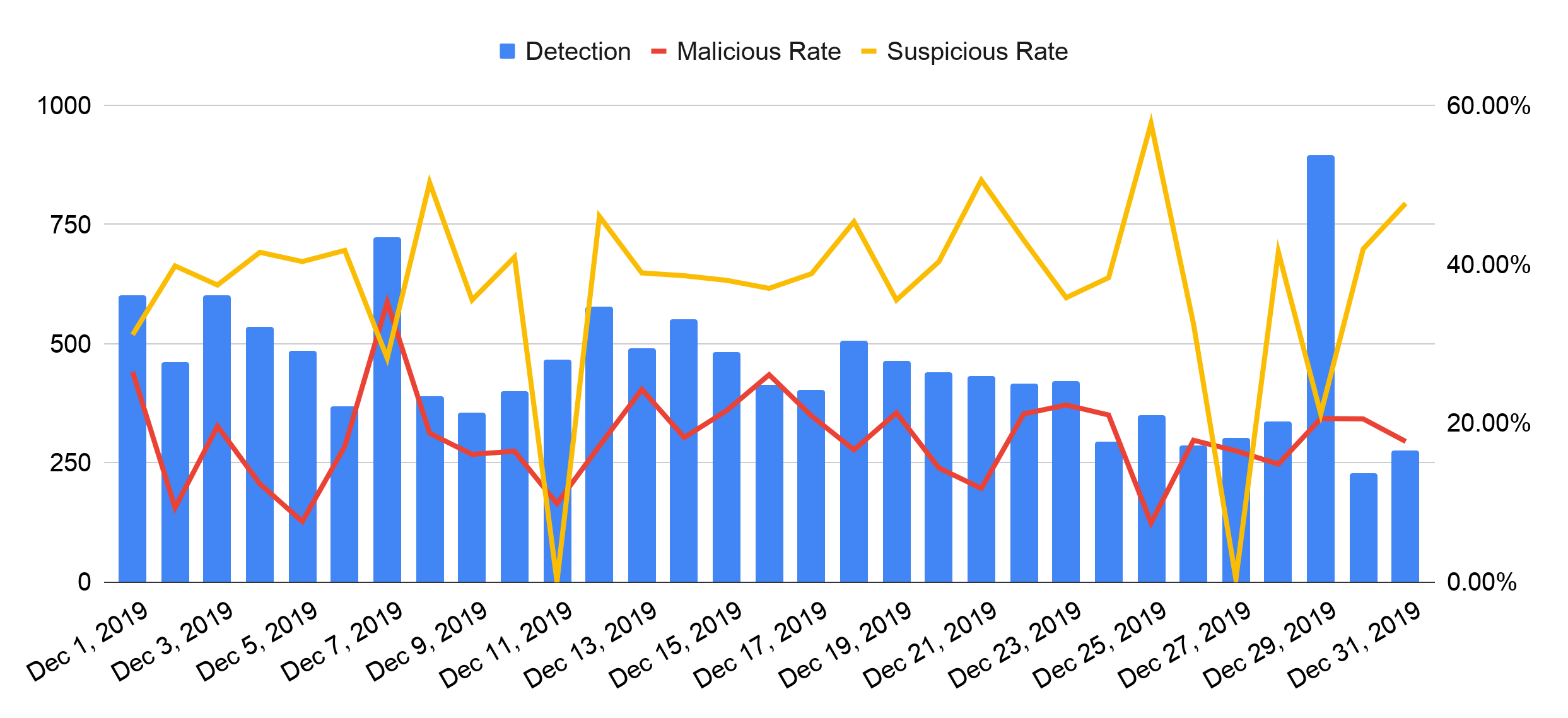

A Figura 1 mostra as estatísticas de detecção diária para dezembro de 2019. Durante este período, detectamos 13.857 domínios de ocupação (~ 450 por dia). Desde então, o número de detecções diárias oscila de 200-900. Para entender como esses domínios são aproveitados para abusos, usamos a Filtragem de URL para categorizá-los. Rotulamos os nomes de domínio como maliciosos se eles estiverem envolvidos na distribuição de malware ou phishing ou se estiverem sendo usados para comunicação de comando e controle (C2). Rotulamos os domínios categorizados como grayware, estacionado, questionável, conteúdo insuficiente e de alto risco como suspeitos . A taxa média de mal-intencionado dos 13.857 domínios ocupados é 18,59% (2.595) e a taxa média de suspeita é de 36,57% (5.104).

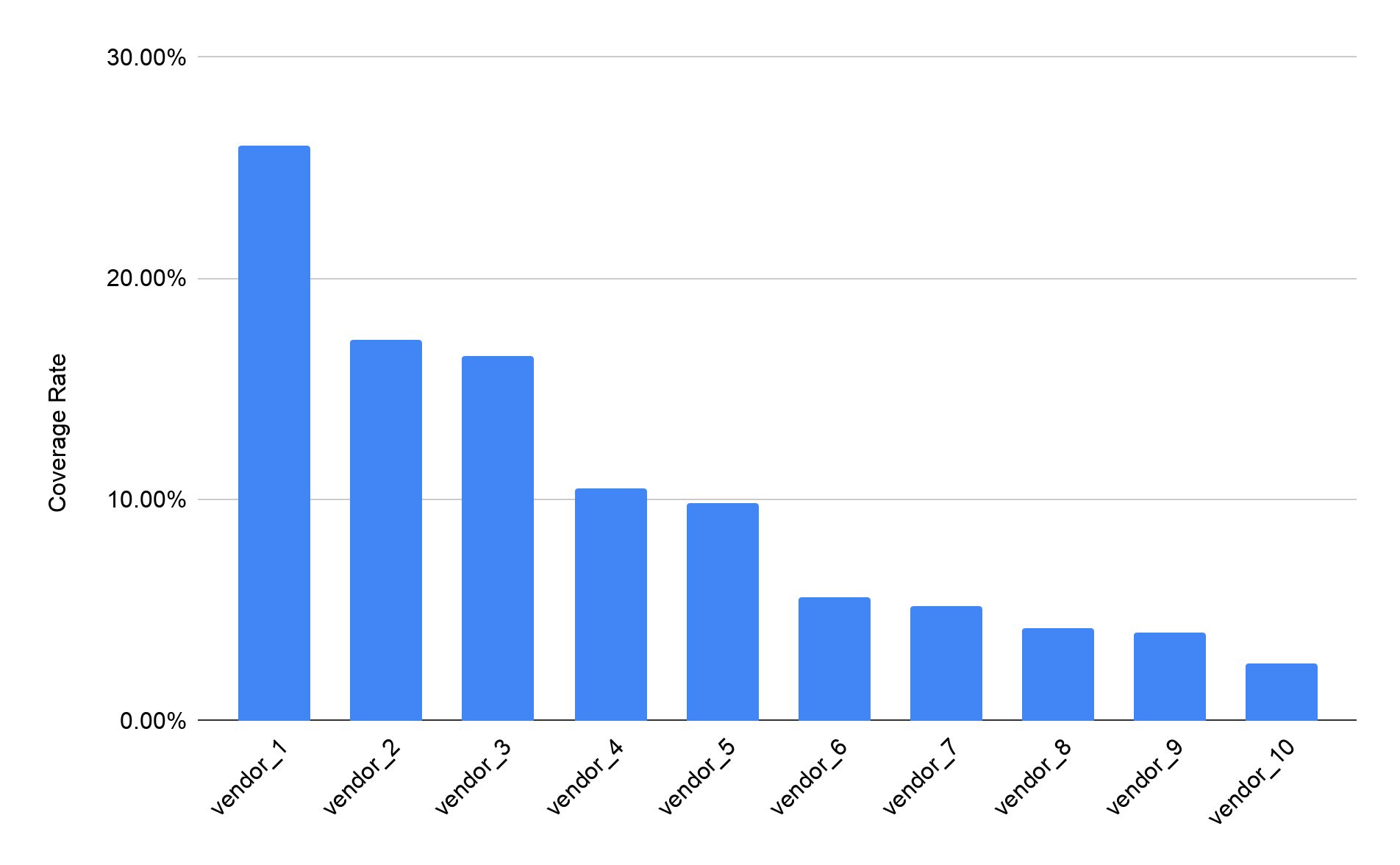

A seguir, comparamos nossa detecção de domínios ocupados com fornecedores encontrados no VirusTotal. Considerando os atrasos na detecção, permitimos uma janela de 10 dias para que domínios invasores maliciosos apareçam no VirusTotal. A Figura 2 mostra como os dez principais fornecedores detectaram esses domínios maliciosos e de alto risco. O fornecedor de melhor desempenho cobre cerca de 25% dos domínios invasores maliciosos ou de alto risco que detectamos. Enquanto isso, outros fornecedores cobrem menos de 20% de nossas detecções. Por último, descobrimos que 55% dos domínios invasores maliciosos ou de alto risco não são detectados por nenhum fornecedor.

O ecossistema de ocupação de domínio

Para identificar hotspots de infraestrutura maliciosos, estudamos entidades e elementos de rede específicos dos quais os typosquatters dependem para suas operações. Especificamente, estudamos registradores populares, serviços de nomes, sistemas autônomos e autoridades de certificação usados por invasores de domínio.

Para cada gráfico descrito abaixo, consideramos o número de detecções de invasões para refletir sua popularidade entre os invasores de domínio e a taxa de IOC maliciosa para quantificar o grau de ameaça aos usuários. Combinando essas duas métricas, calculamos a taxa de malware ajustada de cada entidade. Portanto, uma alta taxa de mal-intencionada ajustada significa que uma entidade é alvo de muitos domínios invasores ou a maioria desses domínios invasores são maliciosos.

20 principais domínios mais abusados

Os invasores de domínio preferem alvos populares e, portanto, lucrativos. A Figura 3 mostra os 20 domínios mais abusados. Esses alvos são sites populares, como os principais mecanismos de pesquisa e mídia social, sites financeiros, de compras e bancários. Domínios ocupados que imitam esses sites se beneficiam de sua credibilidade para atrair mais usuários que podem ser enganados. Portanto, esses alvos têm números de detecção de agachamento relativamente altos.

Os 10 principais serviços de DNS e sistemas autônomos mais usados

A seguir, veremos os serviços DNS e os sistemas autônomos (AS) usados por domínios ocupados para entender suas preferências de infraestrutura. Um AS é um conjunto de sub-redes IP mantidas por um ou mais operadores de rede.

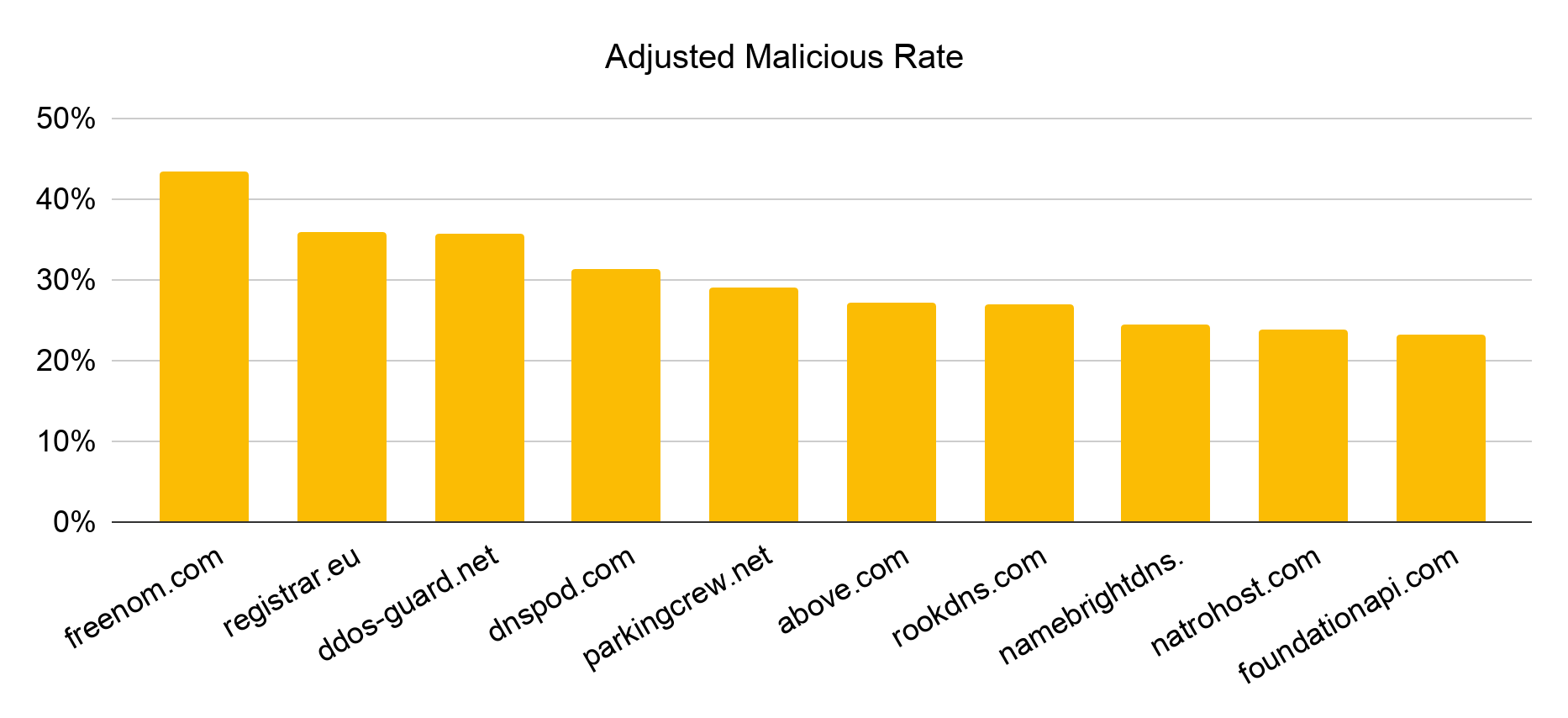

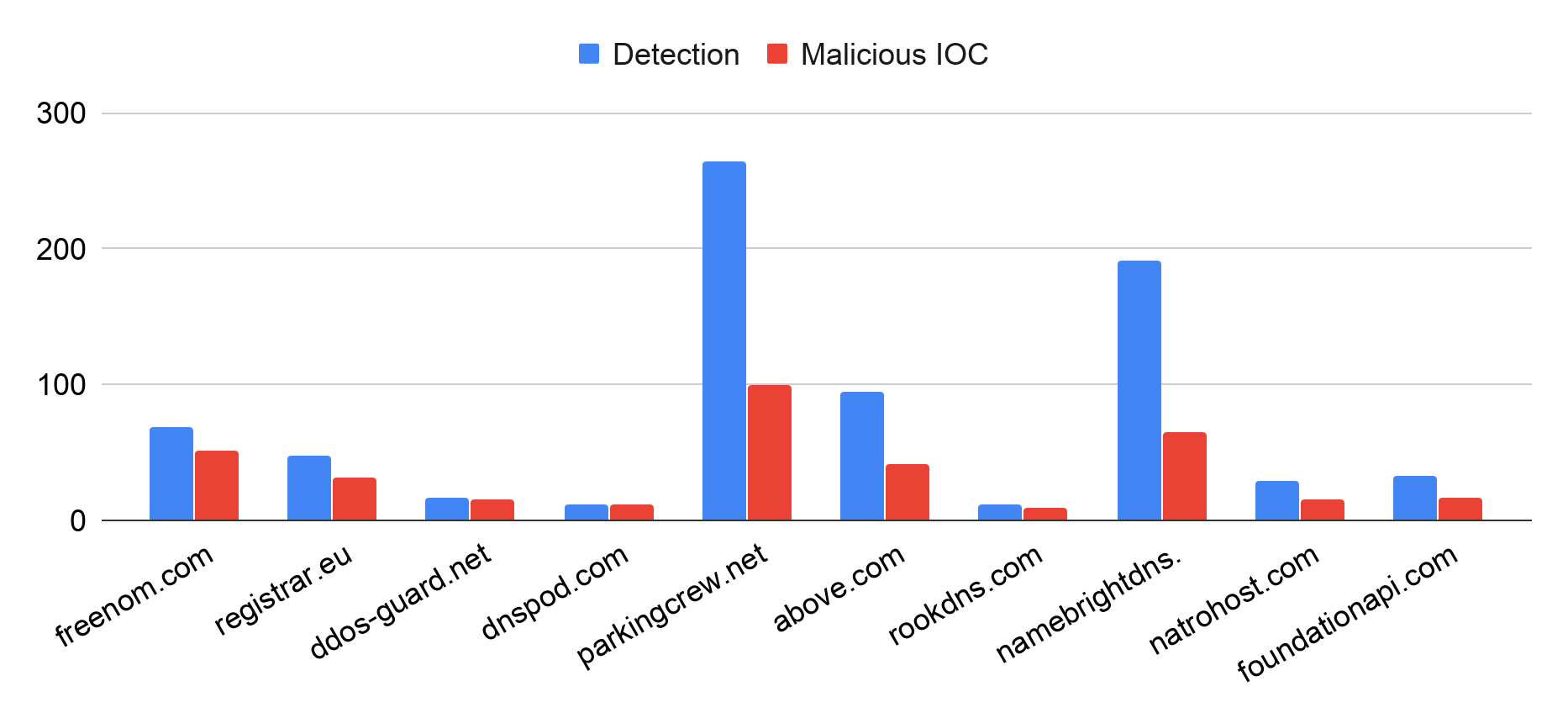

O serviço de nomes usado por invasores de domínio frequentemente significa qual registrador foi usado para registrar o domínio, onde a página da web de invasão está hospedada ou qual serviço de estacionamento esses domínios utilizam para lucrar com o tráfego do usuário. A Figura 4 exibe os serviços de nomes mais usados em domínios ocupados. Freenom.com e dnspod.com são frequentemente usados por invasores de domínio, pois fornecem registro de domínio gratuito ou gratuito e hospedagem de domínio. DNSPod é conhecido por hospedar registros DNS obscuros e por fornecer serviços para operadores de hospedagem à prova de balas maliciosos. Os invasores de nível podem escolher usar registrar.eu, pois ele oferece suporte a um número ilimitado de subdomínios e encaminhamento de URL gratuito, o que reduz o custo de implantação e escalonamento de ataques.

Além disso, parkingcrew.net e above.com são serviços de estacionamento populares porque fornecem uma avenida de monetização simples para proprietários de domínio, alcançada apontando os registros DNS dos nomes de domínio para seus servidores de nomes. Os serviços de estacionamento geralmente mostram aos usuários páginas estacionadas repletas de anúncios ou redirecionam os usuários para marketing afiliado ou sites maliciosos.

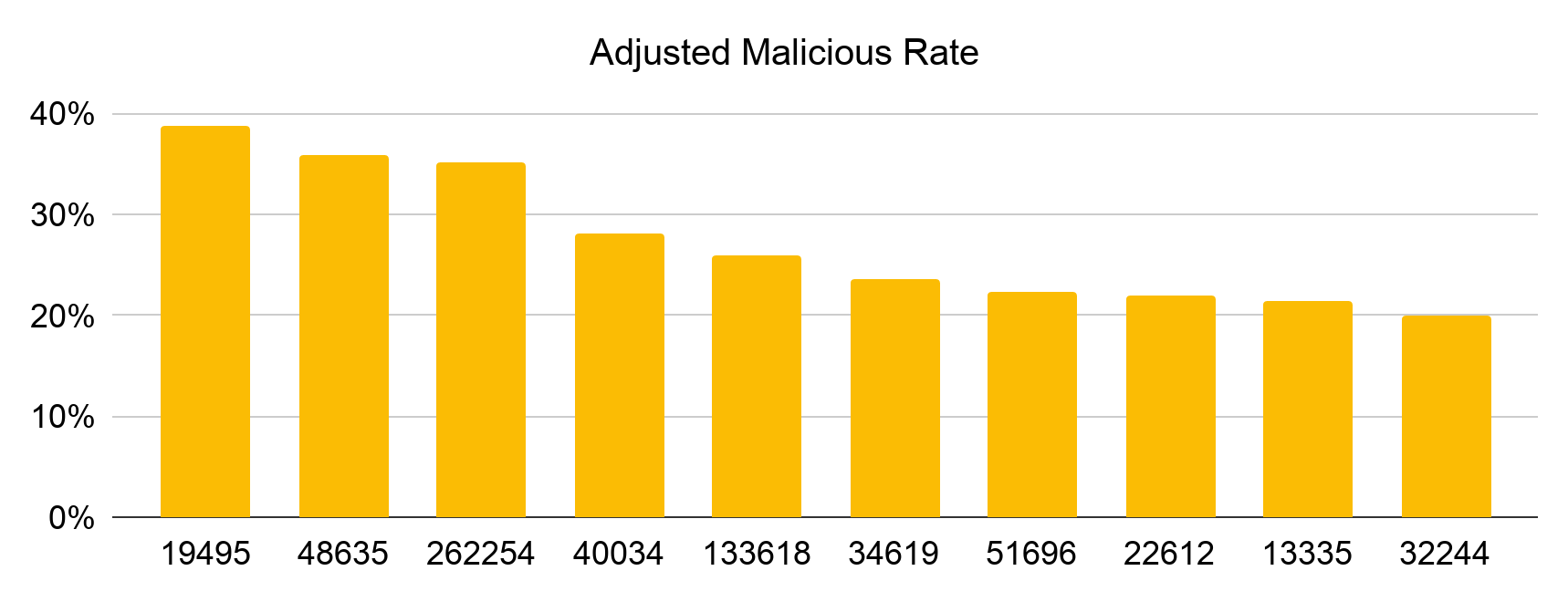

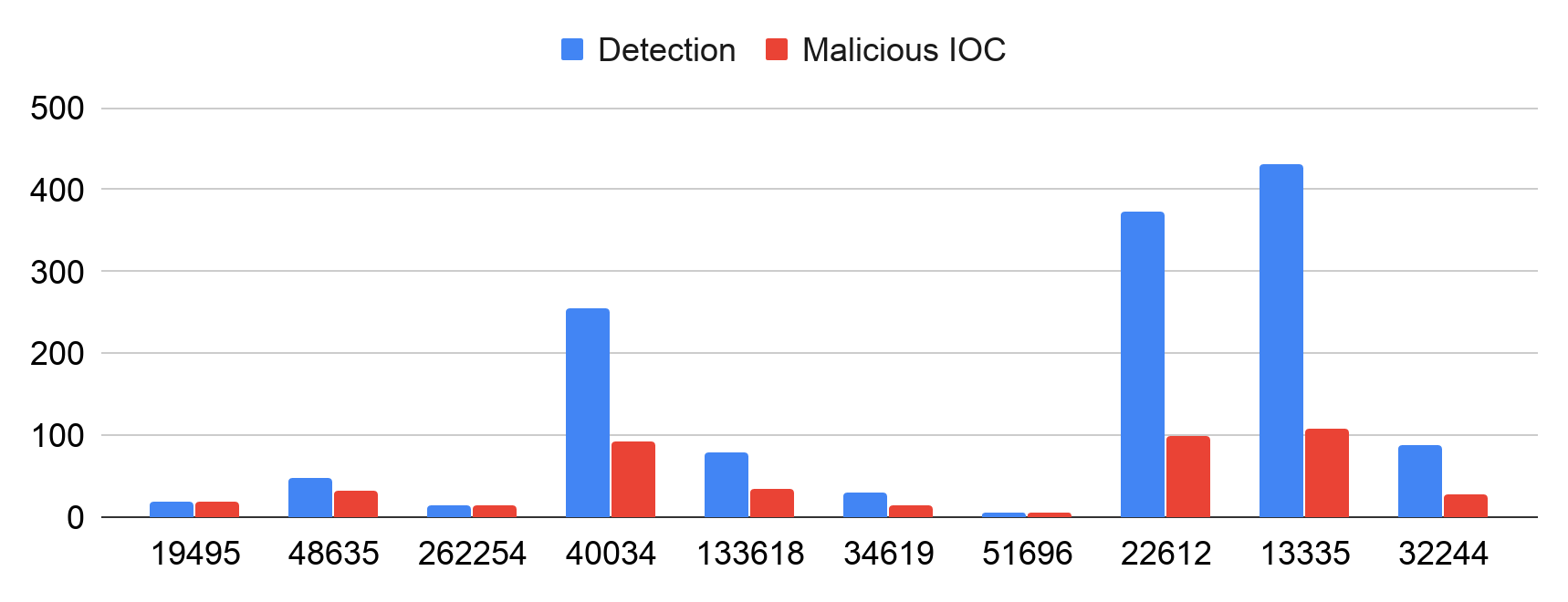

Como os serviços de hospedagem geralmente têm seu próprio AS, observamos que a distribuição do AS é um tanto consistente com a distribuição do serviço de nomes. Os três AS mais abusados (19495, 48635, 262254) pertencem aos três provedores de serviços de nomes mais abusados, respectivamente (freenom.com, registrar.eu, ddos-guard.net). O quarto AS mais abusado (40034) é de propriedade da ztomy.com, um serviço favorecido para ataques de sequestro de DNS .

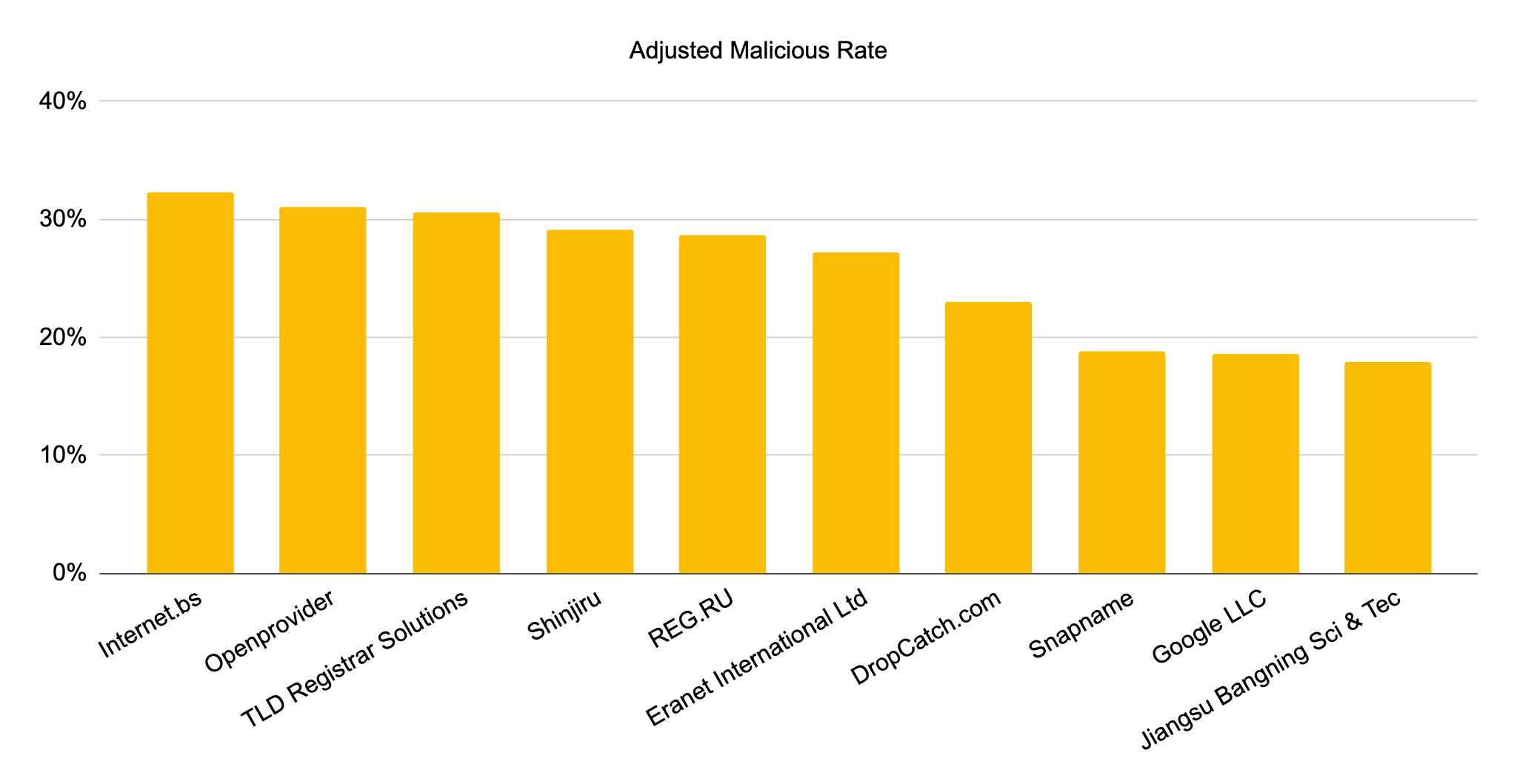

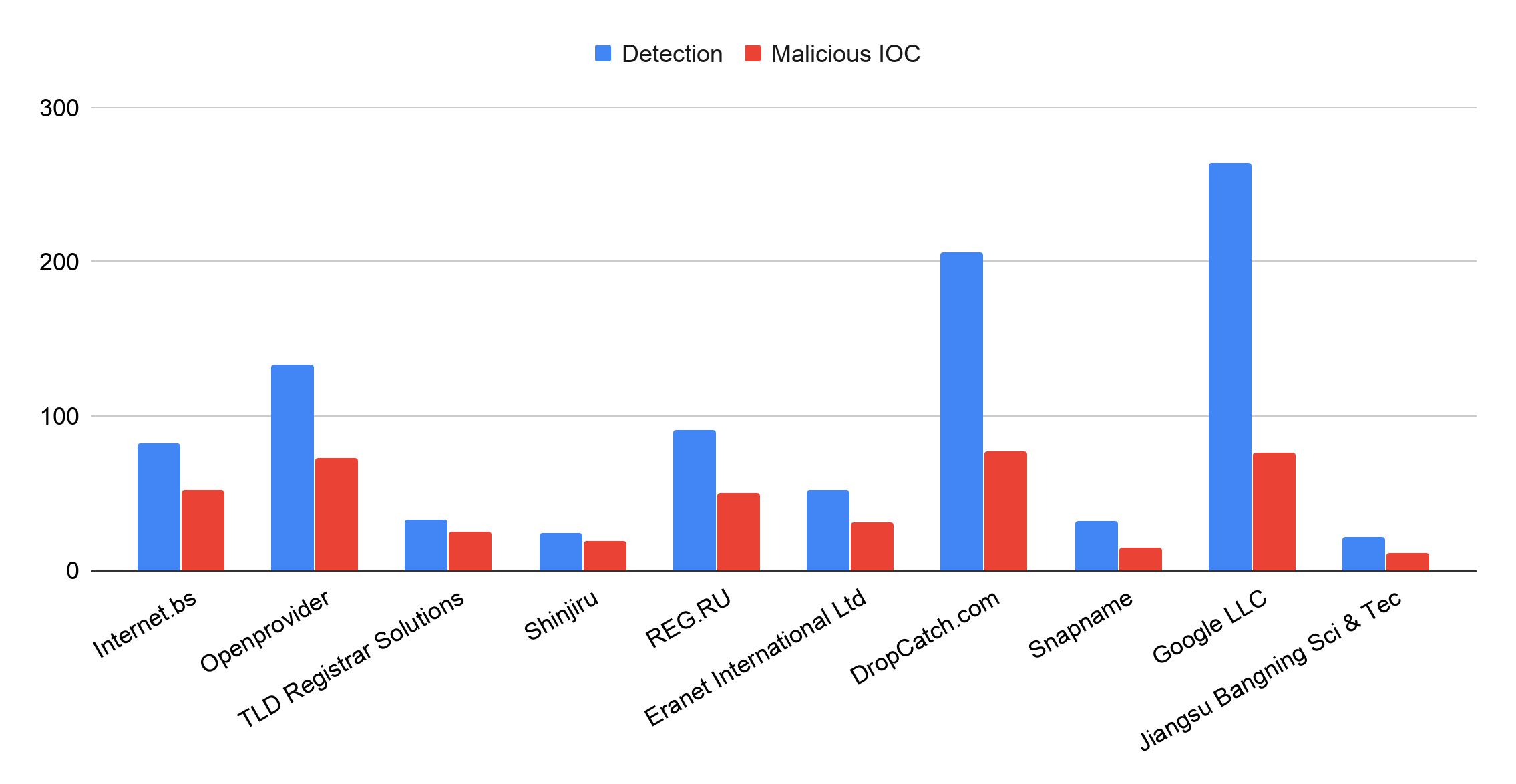

Os 10 registradores mais abusados

Registradores são entidades que vendem nomes de domínio a usuários. O registrador mais abusado, Internet.bs, oferece serviços gratuitos preferidos por invasores de domínio, incluindo registro com proteção de privacidade e encaminhamento de URL. Capturamos várias campanhas de ocupação de nível neste registrador. Nessas campanhas, os invasores configuram centenas de subdomínios que imitam domínios de destino populares em com-secure-login [.] Info e com-finder-me [.] Info . Um exemplo de subdomínio de agachamento de nível é www. icloud.com -secure-login [.] informações. O segundo registrador mais abusado, o Openprovider, oferece registros em lote baratos e fáceis, atraindo muitos registros irregulares. Além disso, observamos muitos domínios desse registrador tendo seus registros WHOIS editados para fins de privacidade. Nosso sistema descobriu muitos domínios de ocupação de nível registrados no TLD Registrar Solutions usando o TLD .support (domínio de nível superior), incluindo icloud.com -iphone [.] Support e apple.com.recover [.] Support , que os usuários podem confundir com os legítimos serviços de suporte técnico da Apple.

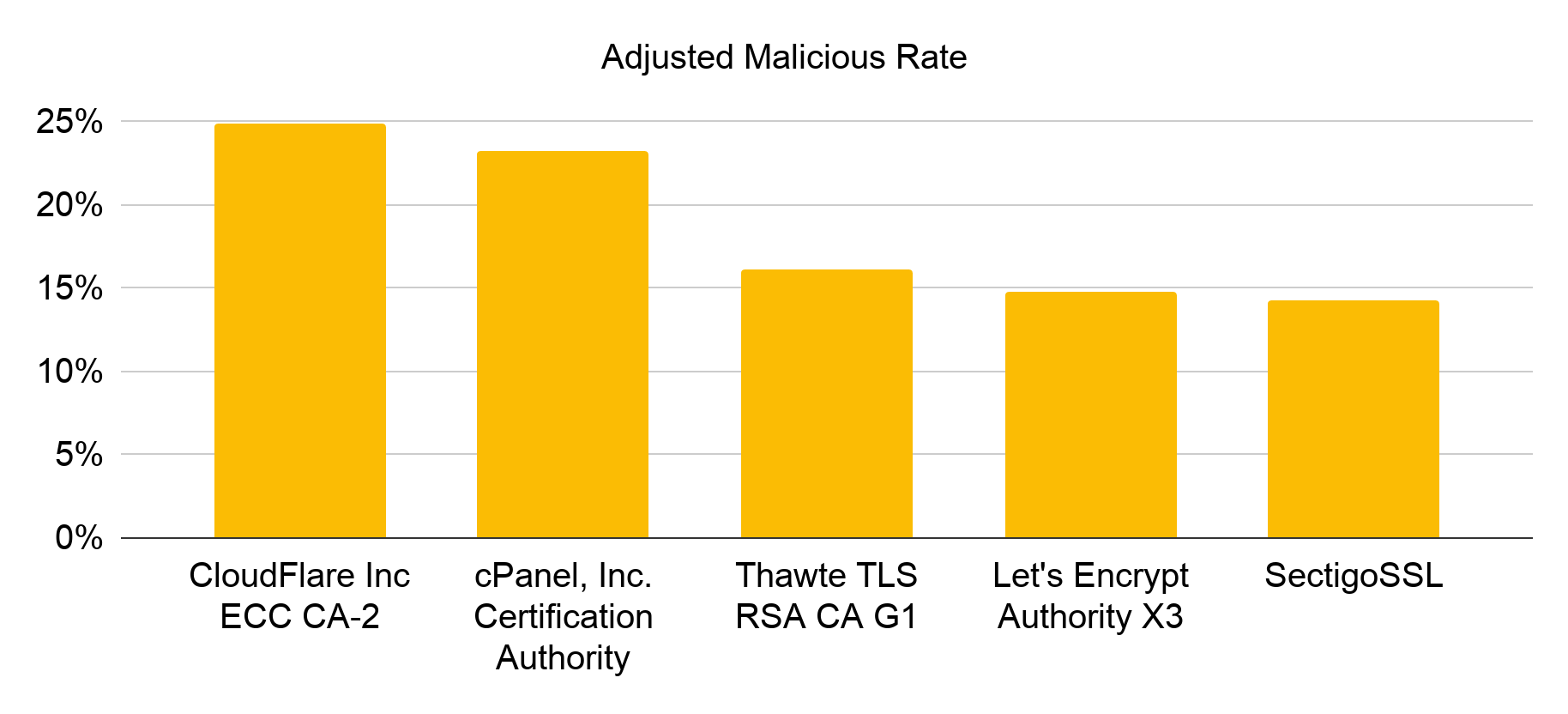

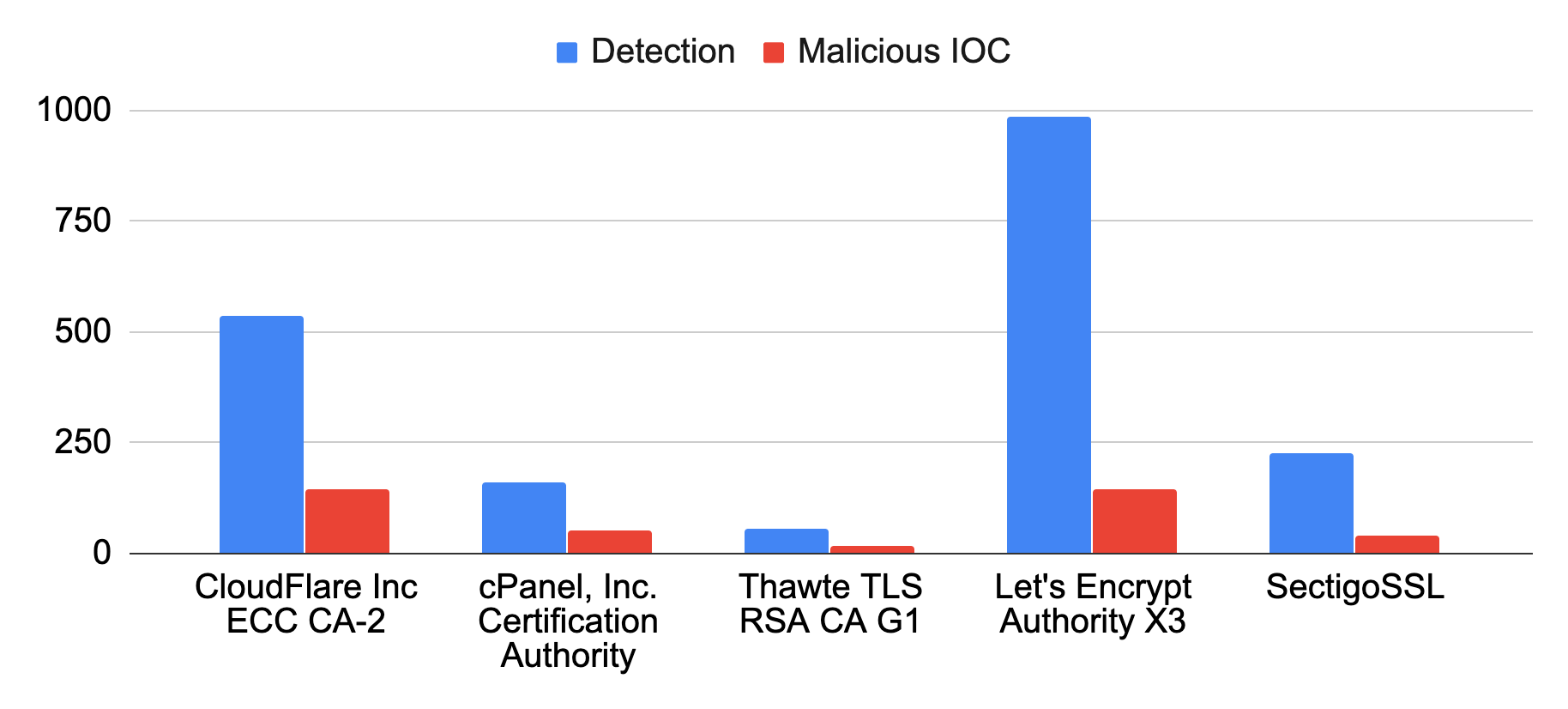

Cinco principais autoridades de certificação mais abusadas

Conforme o HTTPS se tornou comum, os cibercriminosos aumentaram o uso de certificados para fazer seus sites parecerem legítimos. A Figura 7 fornece uma visão geral das autoridades de certificação (CAs) preferidas pelos locais ocupados. O CA mais popular é o Cloudflare, pois oferece um pacote, incluindo criptografia SSL gratuita. O segundo CA mais popular, o cPanel Inc CA, é o preferido pelos invasores de domínio devido à conveniência e facilidade de seus serviços AutoSSL. Por meio da interface de gerenciamento do cPanel, seus clientes podem concluir todas as etapas da criptografia SSL, incluindo a compra do certificado, instalação automática e renovação. Thawte CA não é mais uma CA confiável e os navegadores rotularão seus certificados como suspeitos, mas os domínios invasores ainda estão usando-os.

Ameaças e usos maliciosos

Nesta seção, discutimos em detalhes diferentes tipos de abuso que potencializam os domínios de ocupação. Inclui distribuição de malware, phishing, comunicação C2, programas potencialmente indesejados (PUPs), golpes, sites com anúncios e marketing de afiliados.

Phishing

Phishing é uma das ameaças mais populares que alavancam domínios ocupados. Todas as diferentes técnicas de invasão que discutimos podem ser usadas para fazer com que os usuários acreditem que um domínio de invasão pertence à marca legítima e para aumentar a eficiência de campanhas de phishing e fraude.

Um exemplo é um domínio combosquatting, secure- wellsfargo [.] Org , que tem como alvo os clientes da Wells Fargo. Este domínio hospeda uma cópia do site oficial do Wells Fargo, conforme ilustrado na Figura 8.a. No entanto, esse site é apenas a parte de front-end do site original, redirecionando todos os cliques para a mesma página de login (mostrada na Figura 8.b) para roubar informações confidenciais dos clientes, incluindo credenciais de e-mail e PINs de ATM.

A Figura 9 demonstra como outro domínio combosquatting, amazon -india [.] Online , imitando a Amazon, é configurado para roubar credenciais de usuário, visando especificamente usuários móveis na Índia. Como uma estratégia comum, todos os links neste site primeiro redirecionam os usuários para a mesma página do produto (a captura de tela do meio na Figura 9) e, em seguida, para a página de pagamento. Nesse caso específico, os perpetradores nem mesmo se deram ao trabalho de otimizar a página de phishing para usuários de desktop.

Distribuição de malware

Domínios ocupados também são freqüentemente usados para distribuir malware. Um domínio combosquatting que imita Samsung ( samsung eblya iphone [.] Com ) hospeda o malware Azorult 5acd6d9ac235104f90f9a39c11807c37cdfb103d6c151cc1a2e4e38bf3dbe41f no URL samsung eblya iphone [.] Com / dolce.exe . O malware Azorult é um ladrão de credenciais e informações de cartões de pagamento, geralmente propagado por e-mails de phishing. É uma ameaça ativa desde 2016 e é uma das principais famílias de malware. Depois que o malware for executado, ele gerará um identificador exclusivo para a máquina comprometida com base no identificador e nome de usuário globalmente exclusivos da máquina. Em seguida, o malware entrará em contato com o servidor C2 com esse identificador e recuperará a configuração da máquina infectada, incluindo os processos e serviços em execução. Além disso, o malware Azorult geralmente baixa carga útil de outros servidores comprometidos. A nova carga útil pode coletar e enviar dados confidenciais, como cookies, credenciais do navegador e informações de criptomoeda.

Analisando a amostra de malware baixada de samsung eblya iphone [.] Com , descobrimos que ele tentou enviar uma solicitação POST para samsung eblya iphone [.] Com / index.php , o que é consistente com o comportamento conhecido desta família de malware para exfiltrar dados . Além da atividade de rede observada, o malware também exibiu comportamentos suspeitos, como alterar as configurações do Internet Explorer.

Comando e Controle (C2)

As instâncias de malware em máquinas infectadas normalmente precisam “telefonar para casa” para um servidor C2 para que outros comandos sejam executados, para baixar novas cargas ou para realizar a exfiltração de dados. O malware geralmente depende de nomes de domínio para localizar servidores C2, e esses domínios são chamados de domínios C2. Embora o uso de domínios ocupados para C2 seja incomum, especulamos que a intenção de quem o faz é evitar a detecção automatizada (como a detecção do Algoritmo de Geração de Domínio) e a análise manual.

Nosso sistema de detecção de ocupação capturou domínios ocupantes que imitam Microsoft, microsoft -store-drm-server [.] Com em 30 de janeiro de 2020 e microsoft -sback-server [.] Com em 3 de fevereiro de 2020. Do Palo Alto Networks WildFire Malware Analysis Engine , recuperamos amostras de malware semelhantes, incluindo fa28b59eb0ccd21d3994b0778946679497399b72c2e256ebf2434553cb7bf373 e e7fb436bf7d8784da092315bce1d3511a6055da41fe67362e , conectando-se a eles .294c5d3f67362 Esses dois nomes de domínio usaram o DNSPod mencionado anteriormente para resolução de nomes, que é famoso por ser lento em responder a investigações de abuso. Primeiro, o malware resolveu esses domínios para o mesmo endereço IP 217.182.227 [.] 117 . Em seguida, ele se comunicou por meio do tráfego SSL com o mesmo JA3 (impressão digital SSL) : 6312930a139fa3ed22b87abb75c16afa no lado do cliente e 4192c0a946c5bd9b544b4656d9f624a4 no lado do servidor. Observando o mesmo comportamento, concluímos que eles estavam usando o aplicativo SSL idêntico e faziam parte da mesma campanha.

Semelhante à maioria dos domínios C2, esses dois domínios de ocupação tiveram vida curta. Eles só foram usados por um a dois dias após o registro e foram abandonados pelos invasores. Rastreando 217.182.227 [.] 117 , podemos encontrar outros domínios C2 usados por esta campanha: store-in-box [.] Com de 27 a 28 de janeiro, stt-box [.] Com de 29 a janeiro 31, microsoft -store-drm-server [.] Com de 31 de janeiro a 31 de fevereiro. 2 e microsoft -sback-server [.] Com em 3 de fevereiro.

Programa potencialmente indesejado (PUP)

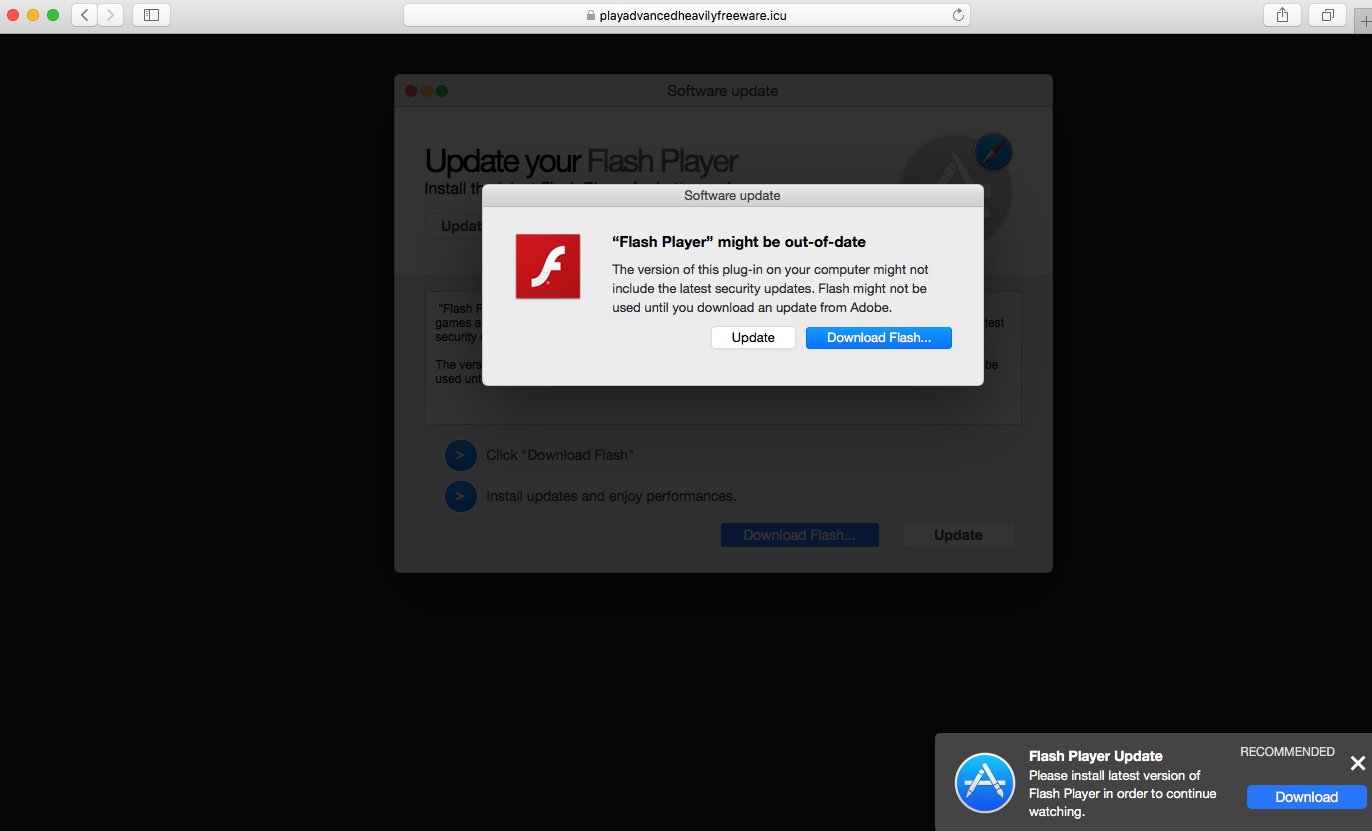

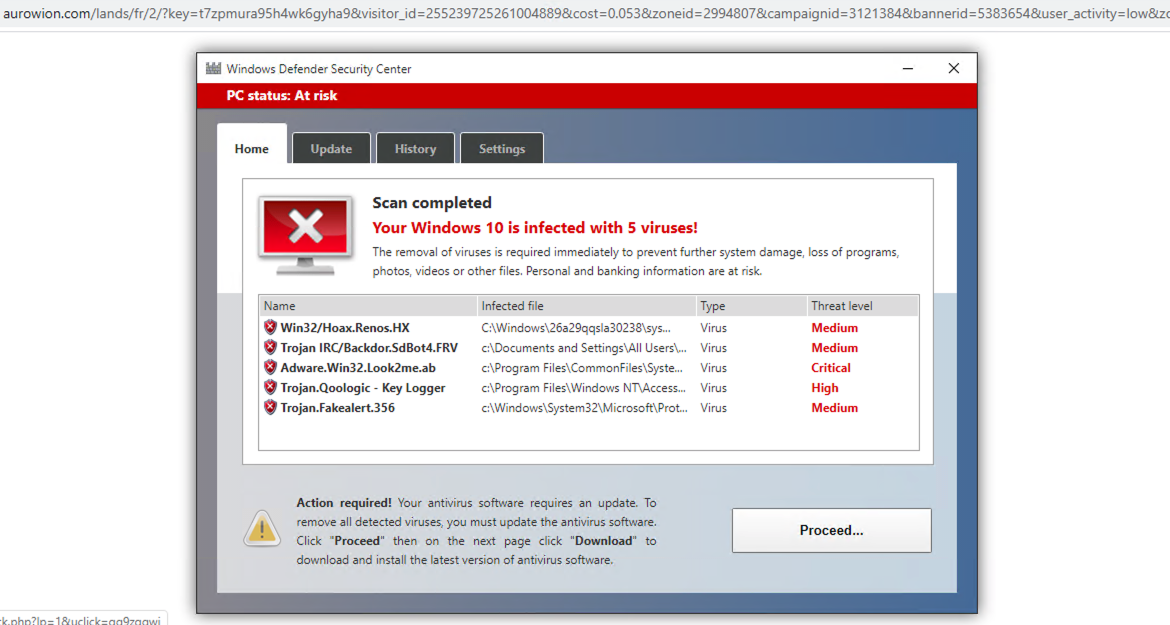

Um filhote pode ser um software independente, como spyware ou adware, ou uma extensão de navegador. Os PUPs geralmente realizam alterações indesejadas, como alterar a página padrão do navegador ou sequestrar o navegador para inserir anúncios. Os pesquisadores mostraram que alguns baixadores de PUPs também são reaproveitados para campanhas de malware . Os sites que hospedam PUPs geralmente tentam assustar os usuários, mostrando-lhes mensagens de aviso como “Seu computador está infectado!” ou “Sua licença expirou!” para convencê-los a baixar o software anunciado.

A Figura 10 mostra um domínio combosquatting imitando o Walmart ( walrmart 44 [.] Com) que distribui filhotes. Dependendo do navegador usado, ele redireciona os usuários para páginas de destino que oferecem diferentes tipos de PUPs para download. Quando visitamos esse domínio no Safari, isso nos diz que nosso Flash player pode estar desatualizado e nos oferece a chance de baixar a versão mais recente de seu site, conforme ilustrado na Figura 10.a. Ao usar o Chrome, obtemos uma página “clique em continuar e instalar extensão”, conforme mostrado na Figura 10.b, que redireciona os usuários para a loja do Chrome para a extensão “Segurança para Chrome”. Como alternativa, este site redirecionará ocasionalmente os usuários para vários sites legítimos de comércio eletrônico, incluindo Walmart, Amazon e Aliexpress. Após visitas repetidas, ele lembrará o endereço IP de origem e rejeitará outras visitas, mesmo se usarmos navegadores diferentes (Figura 10.c).

![A captura de tela mostra como um domínio de cybersquatting tenta enganar os usuários que o visitam em um navegador Chrome. A mensagem pop-up diz "Antes de continuar para walmart44 [.] Com", e um botão azul denominado "continuar" é exibido com uma marca de seleção verde.](https://unit42.paloaltonetworks.com/wp-content/uploads/2020/08/word-image-59.png)

Um domínio combosquatting imitando Samsung ( samsung pr0mo [.] Online ) parece um site de notícias educacional australiano legítimo com um certificado SSL válido. No entanto, ao visitar este site, os usuários se deparam com janelas pop-up, alertando-os sobre falhas de segurança (Figura 11.a). Ao clicar nos avisos, os usuários são redirecionados para uma página falsa de varredura de vírus, que reconhece seu sistema operacional para aumentar a credibilidade, mas sempre exibe a mesma lista de vírus detectados (Figura 11.b). Por fim, clicar no botão “Continuar” leva os usuários a uma página de download de uma ferramenta de reparo do sistema, que é legítima, mas potencialmente indesejada.

![Esta captura de tela de um domínio de cybersquatting exibe o título "Australlia Scholarship" [sic] e exibe avisos de segurança no canto superior direito, incluindo "PC pode estar infectado!" e "Renovar licença do Norton agora."](https://unit42.paloaltonetworks.com/wp-content/uploads/2020/08/word-image-61.png)

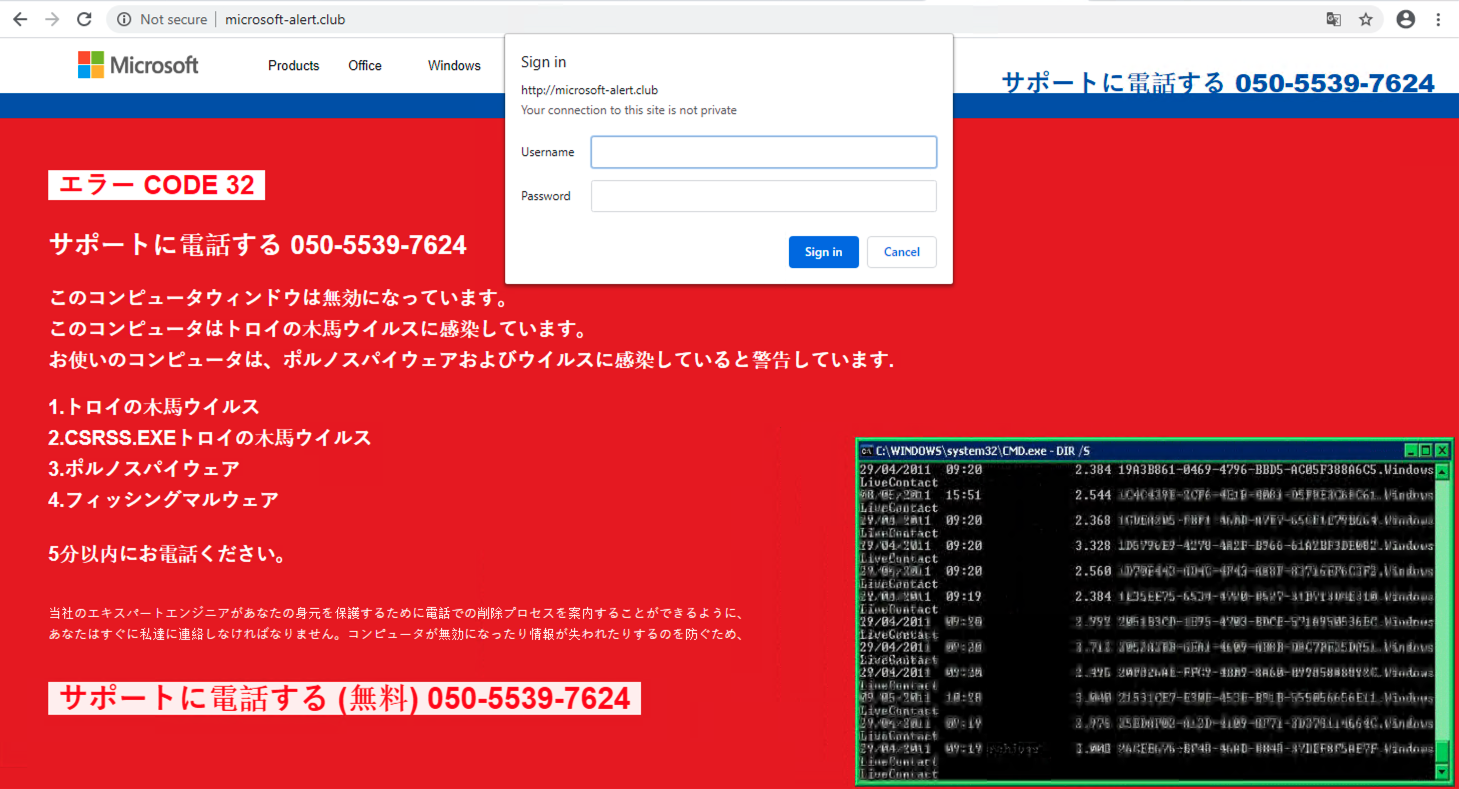

Golpe de suporte técnico

Os golpes de suporte técnico são ataques de engenharia social. O objetivo de um site associado é assustar as pessoas com avisos sonoros e visuais fazendo-as acreditar que sua máquina está comprometida. Ele solicita que as pessoas liguem para o número de telefone falso do centro de suporte técnico exibido. Quando as pessoas ligam para o número, os golpistas tentam persuadi-los de que a única maneira de salvar suas máquinas é pagando pelo serviço de suporte fraudulento. No caso de combosquatting, o nome de domínio geralmente contém palavras-chave como “segurança”, “alerta” e “aviso”. Um exemplo de domínio que imita o Microsoft ( microsoft -alert [.] Club) mostrado na Figura 12.a foi registrado em 11 de junho de 2020. Este site apresenta mensagens de aviso em japonês (traduzidas para o inglês na Figura 12.b), renderiza conteúdo dinâmico, como uma janela de linha de comando em execução e reproduz alertas de áudio.

![Esta captura de tela mostra a página do esquema de cybersquatting de suporte técnico traduzida para o inglês. A mensagem na parte superior dizia "Código de erro 32, Ligue para o suporte [número de telefone], Esta janela do computador está desabilitada, Este computador está infectado com o vírus Trojan, Seu computador avisa que você está infectado com spyware e vírus pornôs."](https://unit42.paloaltonetworks.com/wp-content/uploads/2020/08/word-image-64.png)

Esquema de nova cobrança

Os golpistas de re-faturamento primeiro oferecem uma assinatura de produtos como pílulas de perda de peso em troca de um pequeno pagamento inicial. No entanto, se os usuários não cancelarem a assinatura após o período da promoção, um custo muito maior será cobrado de seus cartões de crédito, geralmente US $ 50-100. Informações adicionais sobre esse tipo de golpe podem ser encontradas na pesquisa anterior da Unidade 42 sobre marketing enganoso de afiliados . O domínio combosquatting netflix brazilcovid [.] Comalavanca tanto o Netflix quanto a pandemia COVID-19. A página principal se parece com o site em português da Netflix (Figura 13.a), e tem como objetivo obter os endereços de e-mail dos usuários. (É mostrado traduzido para o inglês na Figura 13.b.) Uma mensagem enganosa de recompensa (Figura 13.c) é então mostrada para as vítimas em potencial. Por fim, os usuários são redirecionados para uma pesquisa e, em seguida, para uma página de nova cobrança de fraude (Figura 13.d).

Golpe de recompensa

Outro golpe popular oferece recompensas aos usuários, como produtos gratuitos ou dinheiro. Quando capturamos inicialmente o facebook winners2020 [.] Com , ele estava em desenvolvimento com imagens e textos de espaço reservado, conforme mostrado na Figura 14.a. No entanto, os perpetradores substituíram recentemente os espaços reservados por conteúdo significativo. Pela captura de tela, podemos dizer que a página imita uma loteria gratuita relacionada ao Facebook. Para reivindicar o prêmio, o usuário deve preencher um formulário com seus dados pessoais, como data de nascimento, telefone, ocupação e renda (Figura 14.b).

Estacionamento de domínio

Uma maneira comum e fácil de monetizar o tráfego do usuário é usar um serviço de estacionamento apontando o endereço IP do domínio ocupante ou registro NS para os servidores do serviço de estacionamento. A Figura 15 fornece um exemplo de um domínio estacionado que imita o RBC Royal Bank, rby royalbank [.] Com , aproveitando um serviço de estacionamento popular, ParkingCrew, para gerar lucro com base em quantos usuários acessam o site e clicam nos anúncios. Em alguns casos, os serviços de estacionamento também redirecionam os usuários para páginas de golpes e phishing. Como o nome do host no certificado é diferente do domínio de ocupação, o navegador o rotulará como “Não seguro”. As páginas estacionadas geralmente mostram aos usuários uma lista de anúncios relacionados ao domínio estacionado. Em nosso exemplo, os anúncios exibidos estão relacionados a serviços financeiros.

Conclusão

Em resumo, as técnicas de ocupação de domínio aproveitam o fato de que os usuários contam com nomes de domínio para identificar marcas e serviços na Internet. Esses domínios ocupados são frequentemente usados para atividades nefastas, incluindo phishing, malware e distribuição de PUPs, C2 e vários golpes. Foi observada uma alta taxa de uso malicioso e suspeito entre domínios ocupados. Portanto, o monitoramento e a análise contínuos desses domínios são necessários para proteger os usuários.

A Palo Alto Networks monitora domínios recém-registrados e nomes de host recentemente observados de arquivos pDNS e Zone para capturar campanhas emergentes de ocupação. Nosso pipeline automático publica os domínios que detecta para URL Filtering e DNS Security usando a categoria apropriada, incluindo malware, phishing, C2 ou grayware.

Analisando o ecossistema de ocupação, descobrimos que os invasores de domínio preferem certos tipos de domínios de destino, registradores, serviços de hospedagem e autoridades de certificação. Os seguintes atributos são comuns em casos de domínios ocupados maliciosos:

- Nomes de domínio que têm como alvo domínios financeiros, comerciais e bancários conhecidos.

- Domínios que usam registradores e serviços de hospedagem frequentemente abusados.

- Domínios que não possuem certificados SSL totalmente validados.

Portanto, recomendamos a todos que sejam mais cuidadosos ao encontrar esses domínios.

Os clientes da Palo Alto Networks que usam URL Filtering , DNS Security , WildFire e Threat Prevention estão protegidos contra as ameaças relacionadas aos domínios ocupados mencionados neste blog. Usando o AutoFocus, nossos clientes podem estudar mais a fundo o malware mencionado neste blog usando a tag AzoRult .

Reconhecimentos

Agradecimentos especiais a Daiping Liu, Kelvin Kwan, Laura Novak, Jun Javier Wang, Vicky Ray, Eddy Rivera, Erica Naone e Arun Kumar por sua ajuda para melhorar o blog.

IOCs

Sha256

5acd6d9ac235104f90f9a39c11807c37cdfb103d6c151cc1a2e4e38bf3dbe41f

fa28b59eb0ccd21d3994b0778946679497399b72c2e256ebf2434553cb7bf373

e7fb436bf7d8784da092315bce1d3511a6055da41fe67362bad7a4c5d3f0294e

Par JA3

Cliente JA3: 6312930a139fa3ed22b87abb75c16afa

Sever JA3: 4192c0a946c5bd9b544b4656d9f624a4

Nome do host de ocupação de malware / phishing

amazon-índia [.] online

suporte apple.com.recover [.]

com-finder-me[.]info

com-secure-login[.]info

facebook.com-account-login-manage.yourfiresale[.]com

icloud.com-iphone[.]support

clube microsoft-alert [.]

microsoft-sback-server[.]com

microsoft-store-drm-server[.]com

microsofŧ[.]com (xn--microsof-wyb[.]com)

netflix-payments [.] com

netflixbrazilcovid[.]com

rbyroyalbank[.]com

safety.microsoft.com.mdmfmztwjj.l6kan7uf04p102xmpq[.]bid

samsungeblyaiphone[.]com

samsungpr0mo [.] online

secure-wellsfargo [.] org

store-in-box [.] com

stt-box [.] com

www.icloud.com-secure-login[.]info

Grayware Hostname

4ever21[.]com

facebookwinners2020[.]com

micposoft[.]com

walrmart44[.]com

whatsalpp[.]com

URL

samsungeblyaiphone[.]com/dolce.exe

samsungeblyaiphone[.]com/index.php

IP

217.182.227[.]117

- Lei de proteção ao consumidor anti-pirataria cibernética (ACPA) (15 USC §1125 (d)) ↑

FONTE: UNIT42