Introdução

TeamTNT é um grupo de crimes cibernéticos que tem como alvo ambientes de nuvem, incluindo instâncias de Docker e Kubernetes. O grupo foi documentado anteriormente usando várias ferramentas, incluindo cripto-mineradores e credenciais da Amazon Web Services (AWS) roubando worms.

A TeamTNT também foi flagrada usando uma imagem docker maliciosa que pode ser encontrada no Docker Hub para infectar os servidores de suas vítimas. Agora o grupo está evoluindo. Em um ataque recente observado pelo Intezer, a TeamTNT usa uma nova técnica abusando do Weave Scope, uma ferramenta confiável que dá ao usuário acesso total ao seu ambiente de nuvem e é integrada com Docker, Kubernetes, o Distributed Cloud Operating System (DC/OS) e a AWS Elastic Compute Cloud (ECS). Os invasores instalam esta ferramenta para mapear o ambiente de nuvem da vítima e executar comandos do sistema sem implantar códigos maliciosos no servidor.

Pelo que sabemos, esta é a primeira vez que os atacantes são pegos usando software legítimo de terceiros para direcionar a infraestrutura em nuvem. Quando abusado, o Weave Scope dá ao invasor total visibilidade e controle sobre todos os ativos no ambiente de nuvem da vítima, essencialmente funcionando como um backdoor.

Abaixo descreveremos o fluxo de ataque e o uso de Weave Scope pelo atacante.

Fluxo de ataque

Os ataques da TeamTNT geralmente envolvem o uso de imagens docker maliciosas do Docker Hub, além de cripto-mineradores e scripts maliciosos. A singularidade do recente ataque observado por Intezer é que o grupo abusa de uma ferramenta legítima de código aberto chamada Weave Scope para obter controle total sobre a infraestrutura de nuvem da vítima.

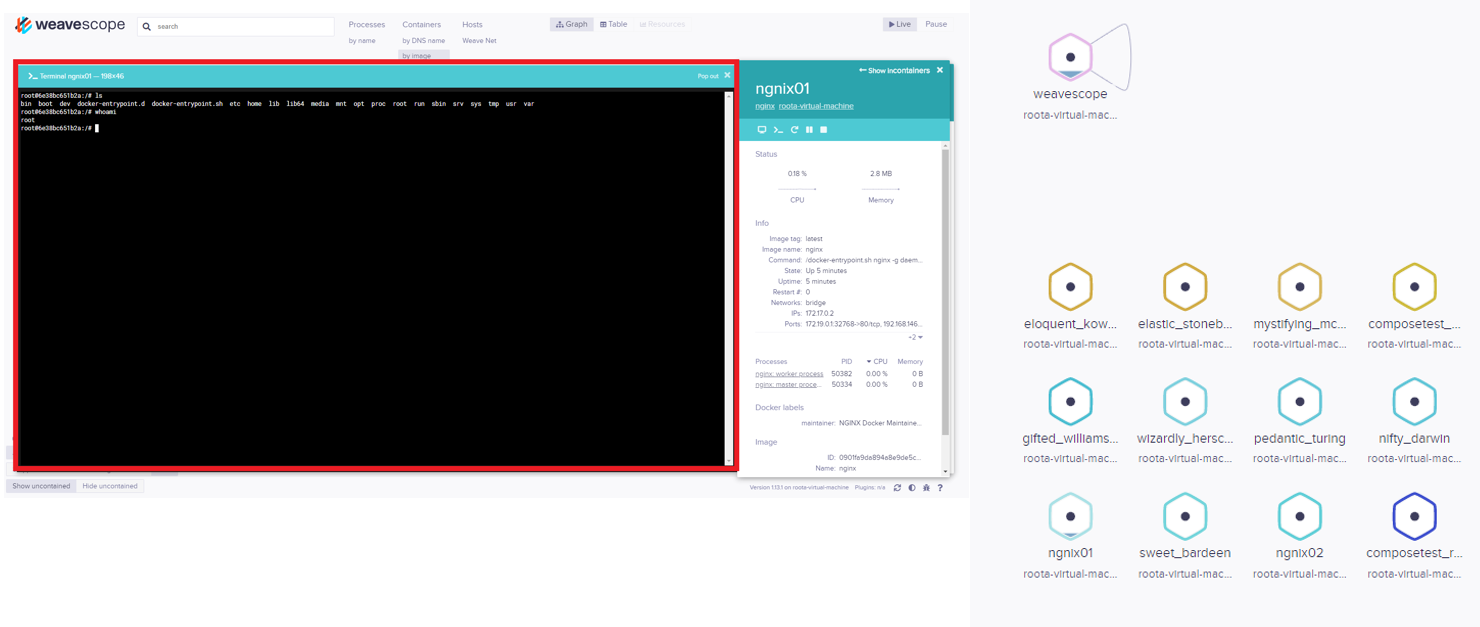

Weave Scope é uma ferramenta de código aberto da Weave Works, uma empresa que oferece ferramentas de automação para trabalhar com aplicativos containerizados. Fornece monitoramento, visualização e controle sobre Docker e Kubernetes. Usando um painel acessível a partir do navegador, o usuário ganha controle total sobre a infraestrutura, incluindo todas as informações e metadados sobre contêineres, processos e hosts.

O Weave Scope é um utilitário poderoso, dando aos invasores acesso a todas as informações sobre o ambiente do servidor da vítima com a capacidade de controlá-los, incluindo: aplicativos instalados, conexão entre as cargas de trabalho na nuvem, uso da memória e CPU, e uma lista de contêineres existentes com a capacidade de iniciar, parar e abrir conchas interativas em qualquer um desses contêineres. Ao instalar uma ferramenta legítima como o Weave Scope, os invasores colhem todos os benefícios como se tivessem instalado um backdoor no servidor, com significativamente menos esforço e sem precisar usar malware.

A imagem acima é uma visualização do Weave Scope de um servidor Linux. À esquerda está o terminal aberto de um contêiner à base de Nginx. À direita está uma visão de todos os contêineres do servidor.

Para instalar o Weave Scope no servidor, os invasores usam uma porta de API Docker exposta e criam um novo contêiner privilegiado com uma imagem Ubuntu limpa. O contêiner é configurado para montar o sistema de arquivos do contêiner para o sistema de arquivos do servidor vítima, obtendo assim aos invasores acesso a todos os arquivos no servidor. O comando inicial dado ao contêiner é baixar e executar vários criptominers.

Os invasores então tentam obter acesso raiz ao servidor, configurando um usuário privilegiado local chamado ‘hilde’ no servidor host e usá-lo para se conectar de volta via SSH.

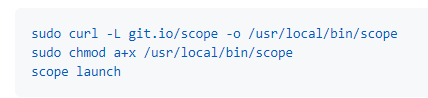

Em seguida, os atacantes baixam e instalam o Weave Scope. Como descrito no guia de instalação no git do Weave Scope,é preciso apenas alguns comandos para concluir a instalação da ferramenta.

Uma vez instalados, os atacantes podem se conectar ao painel weave scope via HTTP na porta 4040 e obter visibilidade total e controle sobre a infraestrutura da vítima.

A partir do painel, os atacantes podem ver um mapa visual do ambiente de nuvem de tempo de execução do Docker e dar comandos shell sem precisar implantar qualquer componente backdoor malicioso. Não só este cenário é incrivelmente raro, pelo que sabemos esta é a primeira vez que um invasor baixa software legítimo para usar como uma ferramenta de administração no sistema operacional Linux.

Recomendações de mitigação

A configuração precisa e correta de cargas de trabalho e serviços em nuvem pode evitar muitos ataques e é por isso que é importante tomar o tempo e o esforço para verificá-los. Para se proteger deste ataque, recomendamos:

- Feche as portas de API do Docker expostas: Este ataque aproveita uma configuração errada comum da API Do Docker que dá ao atacante controle total sobre o serviço Docker. Portanto, as portas de API do Docker devem ser fechadas ou conter políticas de acesso restrito no firewall.

- Bloqueie as conexões de entrada para a porta 4040: O Weave Scope usa a porta padrão 4040 para tornar o painel de instrumentos acessível e qualquer pessoa com acesso à rede pode visualizar o painel de instrumentos. Semelhante à porta API Docker, esta porta deve ser fechada ou restrita pelo firewall.

- Bloqueie os IOCs fornecidos abaixo.

- Confira nosso artigo Práticas Recomendadas para Garantir um ambiente docker runtime.

- Aproveite a edição comunitária gratuita do Intezer Protect para proteger seus servidores e contêineres em nuvem Linux em tempo de execução contra código não autorizado.

Aplique execução de confiança zero em suas cargas de trabalho

A Zero Trust Execution é vista por empresas de pesquisa de mercado como a melhor prática para garantir cargas de trabalho em nuvem por razões como a natureza deste ataque TeamTNT. O ZTE cria uma linha de base confiável de suas cargas de trabalho e monitores para qualquer novo processo ou código injetado. Qualquer código ou aplicativos não autorizados que se afastem da linha de base pré-aprovada são impedidos de funcionar em seu ambiente de nuvem, permitindo que você mantenha um estado confiável.

Neste cenário, embora o Weave Scope seja uma ferramenta de administração legítima (não é malware e, portanto, não contém código malicioso), o aplicativo ainda foi sinalizado pela ZTE porque é um código não autorizado que se desvia da linha de base confiável.

Este artigo explica como você pode adotar uma abordagem ZTE baseada em genética para aliviar algumas das altas despesas causadas pelas implementações tradicionais.

Saiba mais sobre o suporte do Intezer para a Proteção da Carga de Trabalho em Nuvemem tempo de execução .

IOCs

85[.] 214.149.236

https://iplogger[.] org/2Xvkv5

24d7d21c3675d66826da0372369ec3e8

8c6681daba966addd295ad89bf5146af

656eca480e2161e8645f9b29af7e4762

8ffdba0c9708f153237abb7d386d083

45385f7519c11a58840931ee38fa3c7b

FONTE: INTEZER