A mudança para trabalhar em casa durante a pandemia COVID-19 levou a um aumento nas campanhas de phishing móvel, com atacantes mirando trabalhadores remotos cujos dispositivos não possuem proteções de segurança adequadas, de acordo com a empresa de segurança Lookout. Muitas dessas campanhas são projetadas para roubar as credenciais bancárias dos usuários.

Os ataques de phishing móvel aumentaram 37% globalmente no primeiro trimestre deste ano, em comparação com o trimestre anterior, diz a Lookout em um novo relatório de pesquisa. Cerca de 22% dos usuários de dispositivos móveis corporativos encontraram uma tentativa de phishing no primeiro trimestre, em comparação com 16% no trimestre anterior, de acordo com a pesquisa, que a empresa diz ser baseada em dados e telemetria coletados de 200 milhões de dispositivos móveis em todo o mundo.

Esse aumento nos ataques de phishing móvel provavelmente está ligado ao cada vez maior grupo de trabalhadores remotos que usam dispositivos móveis para fins pessoais e comerciais, afirma o relatório. Esses novos hábitos tornam os funcionários um alvo mais fácil para ataques de coleta de credenciais corporativas.

“Atores mal-intencionados tomaram nota de quão dependentes somos em dispositivos móveis”, afirma o relatório da Lookout. “Do ponto de vista deles, o phishing móvel é muitas vezes a maneira mais barata de comprometer um indivíduo ou uma organização.”

O relatório também observa que, embora essas campanhas de phishing móvel tenham como alvo uma ampla gama de setores, incluindo saúde, manufatura e organizações governamentais, ataques projetados para colher credenciais de clientes bancários também têm aumentado.

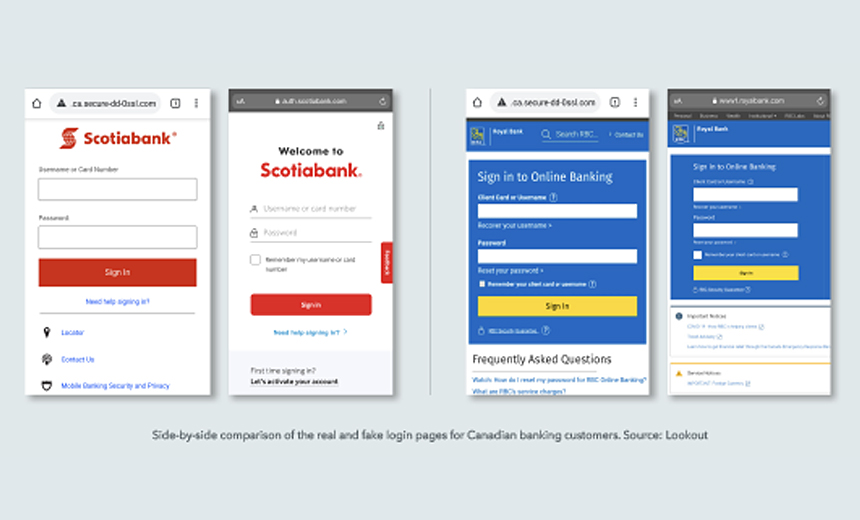

Por exemplo, campanhas recentes de phishing móvel falsificaram as páginas de login de dois bancos canadenses – Scotiabank e Royal Bank – alerta o relatório.

“Embora não possamos determinar quantas dessas pessoas realmente inseriram suas credenciais nas páginas de login falsas a que foram levadas, é seguro assumir que uma certa porcentagem desistiu desses dados”, diz Hank Schless, gerente sênior de soluções de segurança da Lookout, ao Information Security Media Group.

Ataques bem sucedidos

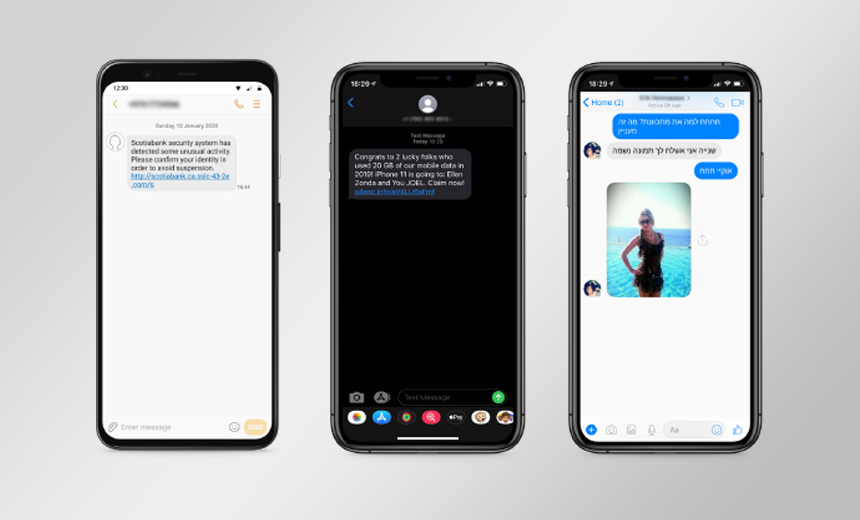

Ataques de phishing móvel tornaram-se um modelo cada vez mais bem sucedido para os atacantes, que muitas vezes dependem de sites falsificados, mensagens SMS, aplicativos obscuros e outras técnicas de engenharia social para atingir vítimas, diz o relatório.

Mobile phishing examples (Source: Lookout)

Increasingly, attackers are tailoring their campaigns specifically for mobile devices. For example, they are sending phishing URLs that are strikingly similar to the original domains, which often result in victims overlooking tell-tale phishing signs that they may have otherwise spotted if using a bigger screen on a laptop or desktop device, according to Lookout.

“Now more than ever, mobile devices exist at the intersection of our work and personal lives,” Schless says. “Devices change between work and personal depending on the time of day, which means that corporate credentials could be phished from an attacker targeting a victim through a personal social media platform or third-party messaging app.”

Of course, such phishing attacks can also target employees with higher levels of privileged access, including executives who have user rights to an organization’s financial records, research or customer data, Lookout warns.

Other COVID-19 Phishing Attacks

In recent months, numerous security researchers have been tracking COVID-19-themed attacks attempting to spread malware, including spyware and information stealers. Not only have cybercriminals embraced these tactics, but also nation-state actors (see: COVID-19-Themed Malware Goes Mobile).

The COVID-19 pandemic has also been a boon for attackers who target YouTube credentials, security firm Intsights reports.

With the pandemic driving large numbers of individuals to spend more time online, attackers are increasingly using systems they have already infected with malware to search for credentials to premium YouTube accounts, according to a new Intsights report. The threat actors then sell the credentials of legitimate YouTube users on darknet forums, referring to cybercrime forums reachable only via the anonymizing Tor browser, which anyone can download.

O preço dessas credenciais roubadas é baseado na contagem de assinantes da conta, diz o relatório. Para contas com 200.000 inscritos, o preço começa em US $ 1.000, diz ele, enquanto o preço para um registro de 990.000 canais ativos do YouTube começa em US $ 1.500.

FONTE: BANKINFO SECURITY