A CERS, tradicional instituição educacional que oferece cursos preparatórios para os exames da OAB e outros treinamentos da área jurídica, expôs uma série de informações pessoais e sensíveis de seus alunos, conforme apurado com exclusividade pela The Hack.

A companhia, que foi fundada em 2009, oferece uma ampla gama de conteúdos didáticos para tal setor, incluindo pós-graduações à distância. A investigação partiu da denúncia do grupo de pesquisadores conhecido como CERT.o.

Trata-se, mais uma vez, de um clássico caso de um bucket mal-configurado do serviço Amazon Simple Storage Service (S3); o servidor na nuvem estava disponível publicamente e poderia ser acessado por qualquer internauta que soubesse a URL exata. Dentro do ambiente vulnerável, estavam armazenados aproximadamente 600 GB de documentos, incluindo PDFs, vídeos em MP4, arquivos em HTML (que fazem parte do código-fonte do site oficial da instituição) e o mais grave de tudo: backups de bancos de dados SQL.

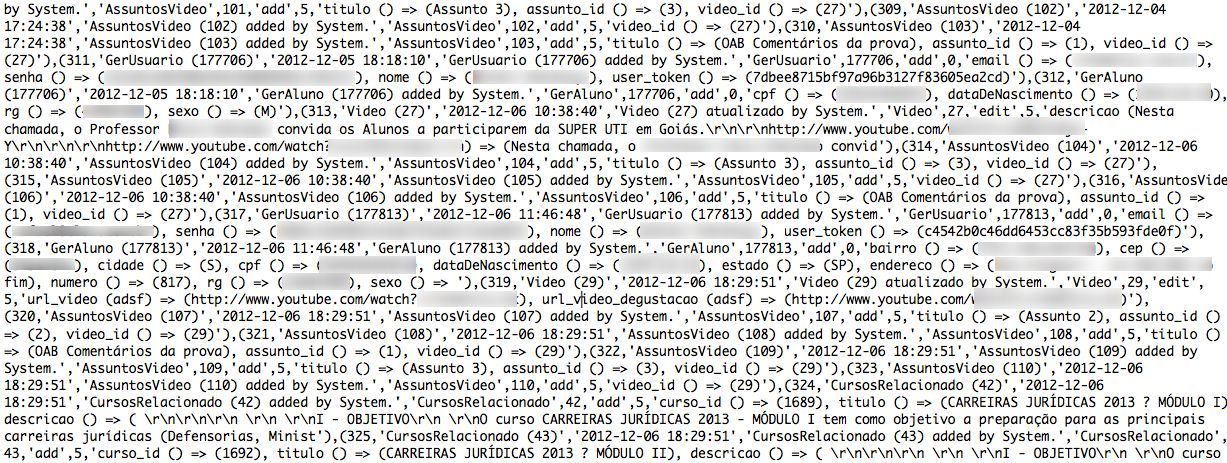

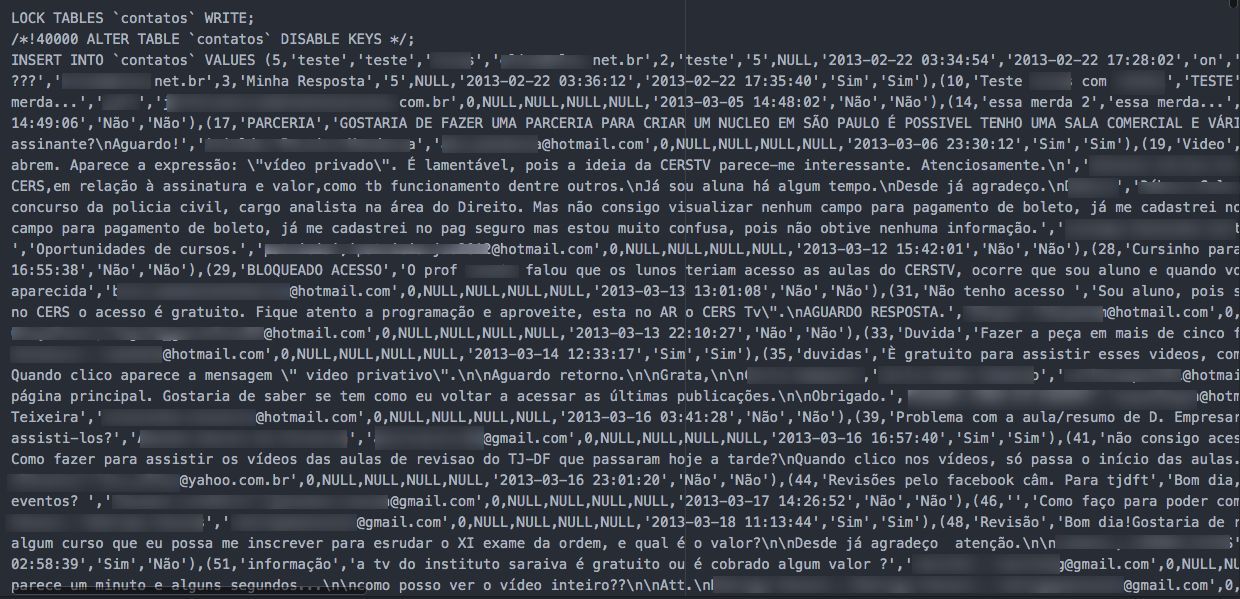

A The Hack analisou um desses backups e encontrou uma série de informações pessoais de alunos e professores da instituição, incluindo nomes completos, emails, CPFs, RGs, endereços com CEP, gênero e datas de nascimento. Além disso, também identificamos trechos de conversas entre estudantes e a equipe da CERS, tal como emails externos com propostas de parceria e uma série de links do YouTube para vídeos privados ou não-listados.

Felizmente, os backups aparentam ser antigos (a amostra analisada data de 2013); contudo, ainda assim, as informações retiradas de tais documentos poderiam muito bem ser utilizadas por criminosos cibernéticos para a aplicação de golpes altamente customizados, incluindo campanhas de phishing para os endereços de email que constam nos backups em SQL.

A CERT.o notificou a CERS a respeito da falha, mas não obteve resposta. Contatada pela The Hack, a companhia foi ágil em proteger seu ambiente vulnerável, mas preferiu não emitir qualquer comunicado oficial a respeito do incidente. É impossível saber se agentes maliciosos tiveram acesso ao servidor até que o próprio fosse retirado do ar.

FONTE: THE HACK