Mesmo que seu negócio seja uma pequena padaria, não vai longe sem um computador. No mínimo, vender e comprar hoje em dia não é possível sem um computador, então não ter pelo menos um é inimaginável — sem falar nos dispositivos móveis, que não são apenas onipresentes, mas essenciais. Portanto, quem está começando um negócio é melhor ser capaz de lidar com a tecnologia moderna. Aqui discutimos os erros cibernéticos mais comuns que vimos de proprietários de negócios.

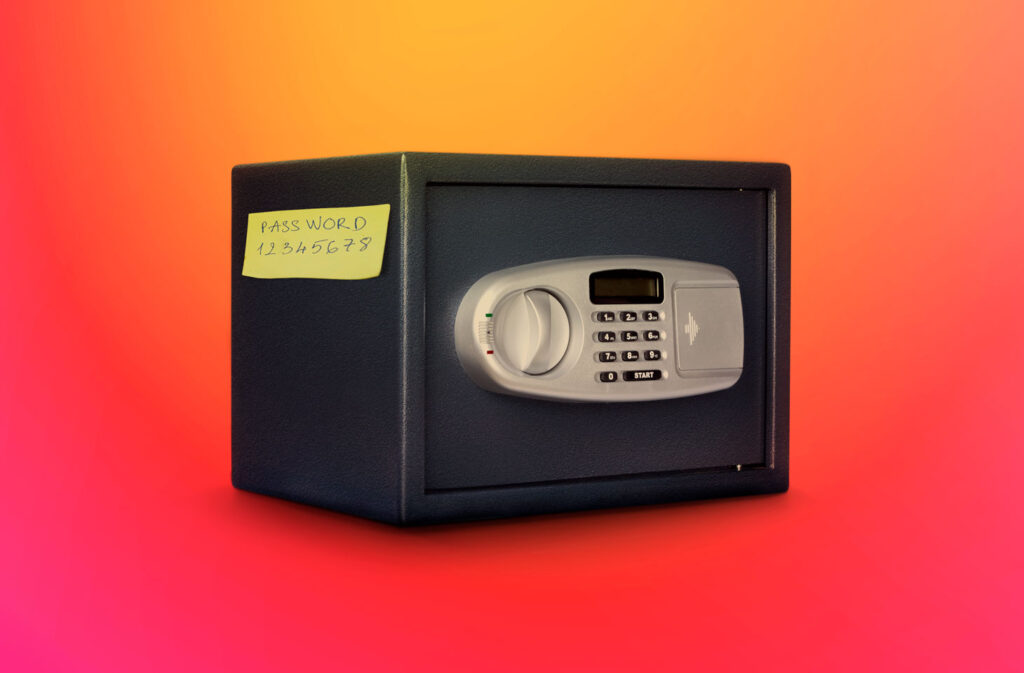

1. Senhas em postit

Engraçado — ironicamente engraçado — mas ainda infelizmente verdadeiro: Senhas para todos os tipos de recursos compartilhados entre as organizações muitas vezes acabam rabiscado em postit e preso às exibições dos funcionários, onde qualquer visitante casual do escritório pode vê-los. As consequências dependem muito dos recursos que a senha desbloqueia — seu host de site, o sistema de contabilidade ou o computador que armazena o banco de dados do cliente — mas o resultado típico de tal descuido são informações roubadas ou dinheiro.

Solução: Certifique-se de que cada computador de escritório e o computador e dispositivo móvel de cada funcionário esteja protegido com uma senha única. Use um gerenciador de senhas para evitar senhas fracas, reutilizadas e esquecidas. Usuários do nosso solução para pequenos escritórios pode usar o mesmo código de licença para ativar nosso gerenciador de senhas também.

2. Senhas compartilhadas

Outra coisa sobre senhas: mantê-las privadas. Quando alguns funcionários têm mais direitos de acesso do que outros, às vezes compartilham, por conveniência ou por necessidade. “Ei, Chris, estou na cama com um resfriado. Você enviaria um arquivo do meu computador para o chefe? Aqui está minha senha.” Mais tarde, Chris desiste com raiva, e mesmo que sua senha seja revogada prontamente, ela conhece as credenciais de login do outro cara e pode causar estragos.

Solução: Enfatize a importância da segurança de senha para a equipe e use a autenticação de dois fatores sempre que possível.

3. Senhas simples

Se a senha do e-mail do seu contador for senha123 ou afins, decifrá-la em um simples computador doméstico leva cerca de seis segundos. Algo como MyPaSsWoRd123 leva dois dias para quebrar, e isso também não é seguro. No entanto, mesmo algo como P’@’s’w’0’r’d ou algo assim levaria mais de 10.000 anos para quebrar (pelo menos, sem acesso a poderes de computação em nível de data center). Um cibercriminoso tentando forçar essa senha não tem esse tempo de sobra.

Solução: Senhas também têm que ser diferentes umas das outras, o que as torna quase impossíveis de lembrar. Empregue algum tipo de regra mnemônica Ou instalar nosso gerenciador de senhas e esquecer tudo com a consciência limpa. Verdade seja dita, mesmo senhas complexas podem ser vazadas, então você deve ligar autenticação de dois fatores em todos os lugares que você puder, o que lhe oferece proteção em caso de vazamento.

4. Sem backups

Seus bancos de dados, seus registros contábeis, suas tabelas importantes e seus outros documentos indispensáveis estão armazenados em algum lugar, seja em um computador pessoal, em um servidor ou em outro lugar. Por segurança, copie-os regularmente para outro local também; então se um disco rígido morrer, ou um servidor estiver comprometido, seus arquivos ainda devem estar seguros. Seu site também precisa de backups regulares.

Dito isso, fazer backups é um empecilho, e fácil de adiar. Você realmente precisa fazer backups, no entanto, e muitas vezes. Ninguém espera uma emergência, mas um dia, o zelador vai retirar a faixa de energia, ou o disco rígido (e o banco de dados do sistema de conta nele) vai quebrar, ou o malware bloqueará seus arquivos críticos. Isso vai acontecer amanhã ou em um ano e trinta e três dias? Ninguém sabe, mas apostaríamos que seja qual for o “algo”, não é algo que alguém antecipou. Seu zelador atual pode ser muito cuidadoso, mas e o substituto dele? A contabilidade pode ter todos os computadores novos, mas todo disco rígido tem uma vida útil. E se um cano estourar bem acima da sala do servidor? O ponto é, você pode se preparar para todos os tipos de possibilidades, mas ninguém espera o inesperado.

Solução: Faça backup de dados importantes e atualize todos os firmware e software regularmente, o que pelo menos minimizará o número de buracos no sistema e software através dos quais alguém não convidado pode entrar em sua rede. Use uma solução de backup dedicada. Se você já usa um Segurança do Pequeno Escritório da Kaspersky, então você já tem um utilitário de automação de backup seguro também.

5. Direitos de acesso esquecidos

Funcionários e empresas muitas vezes se separam em menos do que o melhor dos termos. Se um desenvolvedor de site, por exemplo, desistir em um huff, ele poderia potencialmente excluir partes do site. A revogação do acesso é uma parte fundamental de qualquer separação, mas mesmo antes disso, limitar o acesso dos funcionários aos recursos necessários para o seu trabalho.

Solução: Se um membro da equipe se demite, mude de posição ou seja solicitado a sair, avalie imediatamente seus direitos e revogue ou transfira conforme necessário.

6. Configurações padrão

Até uma padaria precisa de um roteador. Alguém armou o seu direito? Em muitos casos, a prioridade de um funcionário do ISP é apenas conectá-lo, então eles são chave nas configurações do ISP e o chamam de dia. Mas as combinações de login administrativo padrão e senha deixam sua rede essencialmente aberta. Ser hackeado e ser adicionado a uma botnet não é o pior que pode acontecer. Por exemplo, alguém pode instalar um sniffer – uma ferramenta que verifica todo o seu tráfego – nesse ponto nenhuma senha complexa irá salvá-lo. Em poucas palavras, é vital alterar as configurações padrão em roteadores e outros dispositivos de rede e é apenas uma coisa boa para fazê-lo para todos os outros dispositivos.

Solução: Configure seu roteador e rede adequadamente. Não é uma tarefa divertida, mas é rápida. No mínimo, altere o nome e a senha do administrador, mas também tire um momento para garantir que sua rede use criptografia WPA2 e desative o gerenciamento remoto do roteador e verifique (e instale) quaisquer atualizações de firmware disponíveis.

7. Falta de proteção antivírus

É tentador – e popular – pensar que você é muito pequeno para ser um alvo. Outras desculpas delirantes incluem: “Eu sou inteligente e seguro, então nada de ruim vai acontecer comigo”; e “Eu tenho um Mac, então eu não vou ficar infectado.” Ser inteligente e usar um sistema mais seguro, direcionado por menos programas de malware, é bom. Mas todos os seus funcionários devem ser inteligentes e seguros — e o malware é apenas um dos muitos perigos. No mínimo, considere Phishing, o que é tão arriscado para os Macs quanto para o Windows, sem mencionar imensamente popular com golpistas atacando organizações.

Solução: Instale e configure uma solução de segurança forte e confiável, como Segurança do Pequeno Escritório da Kaspersky. Configure-o para verificar e instalar automaticamente atualizações. Esta solução especificamente projetada para pequenas empresas tem um módulo antiphishing que ajudará você a evitar páginas da Web destinadas a roubar suas credenciais de login e outros dados.

8. Funcionários não informados

O primeiro passo é entender que você tem um problema; funcionários que não são bem versados em protocolos de segurança modernos são improváveis de anunciar o problema – se eles estão mesmo cientes disso. Então, bom trabalho identificando um grande problema! No entanto, a menos que você passe seu conhecimento para todos que trabalham ao seu lado — de uma forma compreensível e acionável — um deles acabará sendo o elo fraco.

Solução: Treine os empregados existentes, e os novos quando eles chegam. Os fundamentos da alfabetização digital segura incluem não abrir anexos de e-mail de remetentes desconhecidos, não seguir links sem verificar seus alvos, usar serviços confiáveis em nuvem com autenticação de dois fatores para dados confidenciais, não baixar software de sites não confiáveis ou ilegais, e assim por diante. Não há tempo para treinar? Use um plataforma de aprendizado automatizado.

FONTE: KASPERSKY