Como resultado do surto do COVID-19, os cibercriminosos estão cada vez mais mirando organizações que agora têm mais trabalhadores remotos e menos funcionários de TI e segurança prontos para mitigar ataques e invasões de hackers, dizem especialistas em segurança.

Veja Também: Webinar ao vivo | Como identificar e abordar riscos com simulação de ataque

Até o meio-dia de quarta-feira, a doença havia infectado mais de 211.000 pessoas que haviam causado mais de 8.700 mortes em todo o mundo, de acordo com uma equipe de pesquisa da Universidade Johns Hopkins.

Aqui estão nove dicas sobre como os atacantes estão explorando a crise e o que as equipes de segurança devem fazer para defender suas organizações.

Novas oportunidades para criminosos

Para os criminosos, esta crise “oferece uma série de novas oportunidades, e se há uma coisa que sabemos sobre os adversários cibernéticos, é que eles são adaptativos e reativos”, diz Phil Reitinger, presidente e CEO da Global Threat Alliance (ver: COVID-19 Response: 5 Dicas para garantir o local de trabalho remoto).

“Quando acontece um incidente que não envolve trabalho remoto, você vê os atacantes se movendo muito rapidamente para lançar campanhas de phishing em torno de uma ameaça comum ou desastre humanitário”, diz ele. “O que o COVID-19 dá aos adversários é uma oportunidade tanto para phish – para tipo de armar o desejo de informação – e, ao mesmo tempo, um novo conjunto de oportunidades para atingir. Com todas essas pessoas trabalhando remotamente [tanto no trabalho quanto em computadores pessoais], há uma oportunidade de invadir redes domésticas e mover-se lateralmente nesses dispositivos.”

De repente, garantir que roteadores domésticos mais antigos com firmware não datado sejam atualizados ou substituídos não é apenas um problema de segurança do consumidor, mas corporativo.

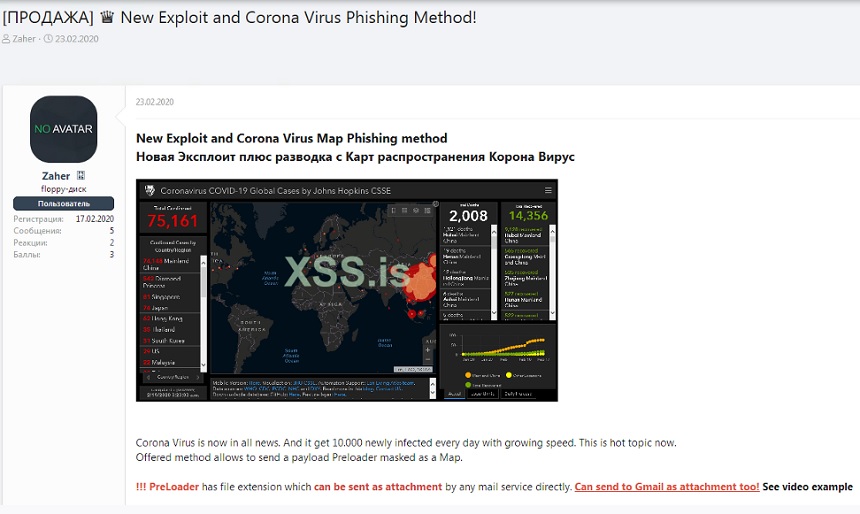

Enquanto isso, as ofertas de crimes cibernéticos já estão disponíveis para ajudar os criminosos a cometer esses ataques. O fórum de crimes cibernéticos em língua russa XSS, por exemplo, já está anunciando um kit de e-mail de phishing temático COVID-19, com preços entre US$ 200 e US$ 700, diz a empresa de segurança Digital Shadows.COVID-19-themed phishing kit for sale via XSS (Source: Digital Shadows)

The kit generates emails that include legitimate, real-time information from the World Health Organization and the Johns Hopkins Center for Systems Science and Engineering, which are both helping to track the spread of the virus, to make them look more authentic and trick recipients into clicking on malicious links they contain.

Target: Home Workers

As the crisis continues, expect to see “an increase in the number of cyberattacks on computers, equipment (routers, video cameras), and unprotected home networks used by employees who have switched to remote working due to the spread of coronavirus,” says Singapore-based cybersecurity firm Group-IB.

“Employees of financial institutions, telecom operators and IT companies are particularly at risk. The goal of cyberattacks will be the theft of money or personal data,” it adds (see: DOD Warns of Cyber Risks as Employees Work From Home).

Keep Training Employees

Security experts cite phishing attacks as being one of the biggest threats in this new environment, and warn that existing efforts to safeguard employees are too often inadequate.

“Phishing attacks are on the rise, and employees at home might be especially vulnerable,” attorneys Jonathan Armstrong and André Bywater say in a client note. “We’ve expressed concerns before that a lot of ‘off-the-shelf’ phishing training is not fit for purpose. It’s important to make sure employees are trained and that they have regular reminders. Organizations using [Office 365] may be especially vulnerable at this time.”

To help, many organizations are releasing materials for free. For example, the SANS Institute has released large parts of its commercial awareness materials.

But with phishing attacks that prey on coronavirus fears already surging, many organizations are playing catchup (see: More Phishing Campaigns Tied to Coronavirus Fears).

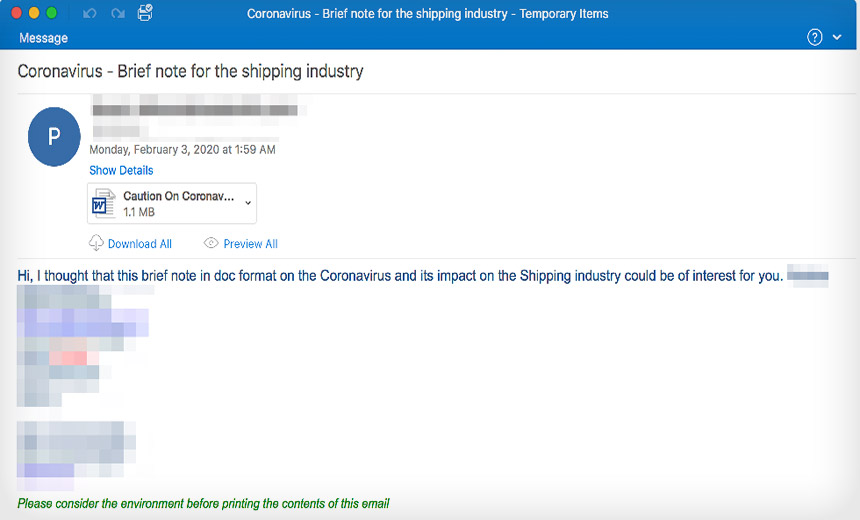

“Like many phishing scams, these emails are preying on real-world concerns to try and trick people into doing the wrong thing,” the U.K.’s National Cyber Security Center says, noting that shipping, transport and retail industries were being targeted. “Please refer to our guidance on dealing with suspicious emails to learn more about spotting and dealing with phishing emails,” it adds, referring to its latest guidance for keeping employees secure when they work from home.

Target: Malicious Infrastructure

NCSC also says that it’s actively seeking and removing sites and domains that use COVID-19 and coronavirus themes in an attempt to distribute malware or execute phishing campaigns.

“O NCSC viu um aumento no registro de páginas da web relacionadas ao coronavírus, sugerindo que os cibercriminosos provavelmente estão se aproveitando do surto”, diz. “Esses ataques são versáteis e podem ser conduzidos através de vários meios de comunicação, adaptados a diferentes setores e monetizados por meios múltiplos, incluindo ransomware, roubo de credenciais, bitcoin ou fraude.”

Criminosos se passam por QUEM, CDC

No mês passado, a Organização Mundial da Saúde alertou que os criminosos fingem ser da organização (ver: Campanhas de phishing ligadas ao Coronavirus Persist).

“Os criminosos estão se disfarçando de OMS para roubar dinheiro ou informações confidenciais. Se você for contatado por uma pessoa ou organização que parece ser da OMS, verifique sua autenticidade antes de responder”, diz a organização.

Mensagens de phishing com tema da OMS tentam pressionar as vítimas a tomar decisões ruins.

Não se apresse ou se sinta pressão, diz a OMS. “Os cibercriminosos usam emergências como 2019-nCov para fazer com que as pessoas tomem decisões rapidamente. Sempre tire um tempo para pensar em uma solicitação de suas informações pessoais e se a solicitação é apropriada.”

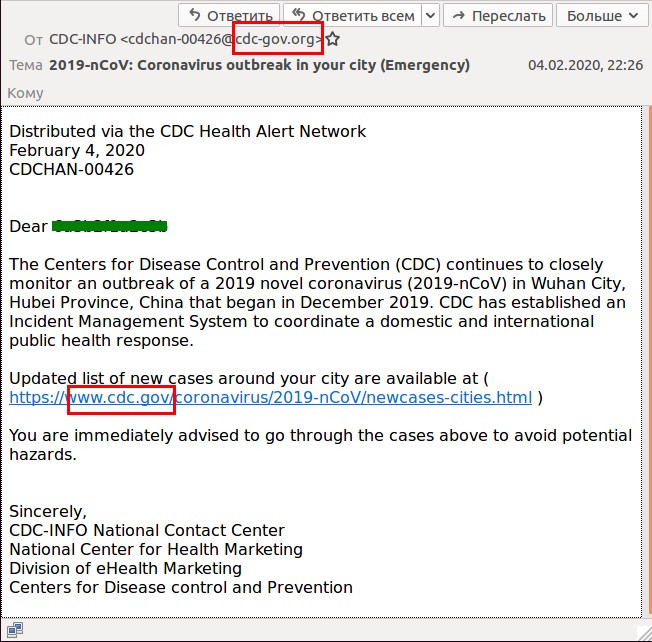

O NCSC também adverte: “Os cibercriminosos também se passaram pelo Centro de Controle de Doenças dos EUA – CDC – [criando nomes de domínio semelhantes ao endereço web do CDC para solicitar senhas e até doações de bitcoin para financiar uma vacina falsa.”

E-mail de phishing disfarçado de mensagem CDC (Fonte: Kaspersky)

Departamento de Justiça busca repressão

Na segunda-feira, a Associated Press informou que o procurador-geral dos EUA, William Barr, instruiu o Departamento de Justiça a priorizar processos contra qualquer um que tente se passar pelo CDC ou pela OMS, por exemplo, através de e-mails de phishing.

If you’re selling fake cures for coronavirus, installing malware in apps designed for people to track the spread of the virus or posing as the CDC or WHO in phishing emails, the DOJ is coming after you. AG Barr directed all U.S. attorneys today to prioritize these prosecutions.4,0897:31 PM – Mar 16, 2020Twitter Ads info and privacy1,013 people are talking about this

Mas com especialistas notando que grande parte dos crimes cibernéticos de hoje rastreiam a Rússia, que não tem tratado de extradição com os EUA, não está claro quantos suspeitos o FBI e outras agências de aplicação da lei do governo podem realmente prender.

Defesas Organizacionais Essenciais

Com o aumento acentuado de funcionários trabalhando em casa, vários especialistas em segurança cibernética pediram às organizações que intensifiquem suas defesas, tanto para proteger os funcionários quanto para proteger a organização e seus clientes e parceiros de qualquer insider contas que os atacantes podem conseguir contar mais.

Como sempre, planos de backup e recuperação são essenciais. “A continuidade de negócios é algo que as organizações devem testar constantemente, particularmente na área da saúde”, disse Christopher Frenz, vice-presidente assistente de segurança da informação do Interfaith Medical Center de Nova York, ao Information Security Media Group (ver: COVID-19: Como ajustar planosde continuidade de negócios ).

“Testar seus planos de backup e recuperação de desastres é algo que devemos sempre fazer”, diz ele. “Mas em um momento como este, onde estamos vendo um aumento nos ataques de malware contra hospitais relacionados ao coronavírus, e você vai ter fluxos de pacientes … que coloca tensões adicionais nos sistemas. Então é definitivamente uma boa idéia testar e verificar se tudo isso funciona com antecedência.”

Essenciais de segurança doméstica

As defesas essenciais para os trabalhadores domésticos, entretanto, incluem “a implantação de software eficaz antivírus e filtragem de e-mails e outros softwares de segurança para identificar e monitorar atividades incomuns”, diz o advogado Ian Birdsey,sócio da Pinsent Masons, especializada em risco cibernético. “As equipes de TI devem ter resiliência e largura de banda suficientes para lidar com uma onda de problemas de TI e perguntas dos usuários. Uma ferramenta visível e fácil de usar também deve ser disponibilizada para permitir que os funcionários denunciem phishing, e deve haver campanhas e testes regulares de phishing para aumentar a conscientização. A autenticação multifatorial é vital para controlar o acesso a sistemas e dados importantes também.”

Birdsey diz que as organizações também devem restringir o acesso aos sistemas via bloqueio de IP para impedir o acesso de países onde a organização não faz negócios e restringir a capacidade dos usuários de enviar e-mails em massa.

Senso comum ainda necessário

Infelizmente, os níveis atuais de ansiedade e estresse significam que poucos funcionários podem estar pensando claramente, e as comunicações e sistemas corporativos, bem como os processos de negócios, podem estar em desordem. “Isso torna um alvo atraente para uso indevido, abuso, fraude, golpes, phishing ou entrada não autorizada em sistemas por criminosos, atores estatais e [outros]”, diz Lukasz Olejnik(@lukOlejnik),consultor que se concentra em pesquisa e engenharia de tecnologia de segurança e privacidade. “Temo que o senso de urgência e o sentimento, mas também a experiência de medidas excepcionais só ajudarão com golpes e fraudes.”

Não faça suposições sobre a alfabetização digital ou de segurança cibernética dos funcionários remotos, adverte a consultora de segurança cibernética Jessica Barker, que lidera a Cygenta, sediada no Reino Unido, em um post no blog dedicado a equipar os trabalhadores para trabalhar em segurança em casa.

“Para muitas pessoas que agora trabalham em casa, esta pode ser a primeira vez que eles têm um laptop de trabalho ou outro dispositivo para trabalho remoto”, diz ela.

À medida que os temores de vírus continuam, a segurança cibernética provavelmente não está no topo da agenda de ninguém. Além disso, os trabalhadores remotos podem ter problemas para diferenciar as comunicações legítimas das tentativas de ataque, à medida que lutam para se atualizar sobre o que pode ser sistemas desconhecidos.

“Muitos usuários forçados de trabalho de casa se encontrarão usando softwares que não conhecem, bem como processos organizacionais menos familiares”, diz Olejnik. Embora a tecnologia e os serviços desconhecidos representem um risco, “assim como as solicitações fora do comum” para instalar novos softwares ou clicar em links especificados.

“À medida que as organizações se movem para uma maior configuração de trabalho em casa, agora é de suma importância impor o bom senso”, diz ele.

FONTE: BANKINFO SECURITY