Em dezembro de 2013, poucos dias depois de uma violação de dados expostos 40 milhões de contas de débito do cliente e do cartão de crédito, Target Corp. contratou especialistas em segurança da Verizon para sondar suas redes para fraquezas. Os resultados dessa investigação confidencial – até agora nunca revelada publicamente – confirma o que os especialistas já suspeitavam: Uma vez dentro da rede da Target, não havia nada para parar os atacantes de ter acesso direto e completo para cada caixa registradora em cada loja Target.

De acordo com um relatório corporativo interno obtido pela KrebsOnSecurity, a Target encomendou o estudo “em antecipação de litígio” de bancos que pode se unir para processar o varejista em uma tentativa de recuperar os custos de reemissão cartões para seus clientes. Na semana passada, um juiz federal cancelou essas reivindicações para avançar em uma ação de classe.

A avaliação da Verizon, realizado entre 21 de dezembro de 2013 a 1 de Março, 2014, nomeadamente ter encontrado “ nenhum controle limitando o seu acesso a qualquer sistema, incluindo dispositivos dentro de lojas como ponto de venda (POS) registros e servidores .”

O relatório observou que os consultores da Verizon foram capazes de se comunicar diretamente com ponto-de-venda e servidores da rede básica. Em um exemplo, eles foram capazes de se comunicar diretamente com caixas registradoras em pistas de verificação geral depois de comprometer uma escala de carne deli localizado em uma loja diferente.

Resultados da Verizon oferecem credibilidade à teoria sobre como hackers inicialmente invadiram a Target. Em fevereiro de 2014, KrebsOnSecurity foi o primeiro a relatar que os investigadores tinham encontrado a fonte da violação: Fazio mecânica , um pequena empresa de aquecimento e ar condicionado na Pensilvânia que trabalhou com a Target e tinha sofrido sua própria violação via malwares entregue em um e-mail . Nessa intrusão, os ladrões conseguiram roubar as credenciais de rede privada virtual que os técnicos da Fazio usavam para conectar remotamente à rede da Target.

Relatório da Verizon apresenta um PlayBook provável para a forma como os hackers utilizaram a posição inicial fornecido pela Fazio para empurrar software malicioso para todos os caixas em mais de 1.800 lojas em todo o país.

O porta-voz da Target Molly Snyder não confirmou nem negou a autenticidade dos documentos mencionados neste relatório, mas sustentou que a Target tem feito grandes progressos e é agora um líder da indústria sobre segurança cibernética.

“Trouxemos novos líderes, equipes, e abrimos um centro cibernética state-of-the-art”, disse Snyder. “Estamos orgulhosos de onde nós estamos como uma empresa absolutamente empenhada em ser um líder em cibersegurança daqui para frente.”

Snyder disse que a Target acredita “que o compartilhamento de informações precisas e acionáveis - com os consumidores, decisores políticos, e até mesmo outras empresas e indústrias – vai ajudar a tornar todos nós mais seguros e mais fortes”, disse em um comunicado enviado por email. “Às vezes, isso significa fornecer informações diretamente aos consumidores, outras vezes isso significa compartilhar informações sobre possíveis ameaças da indústria com outras empresas ou através de nossa participação nos serviços financeiros e Partilha de Informação para Retail e Centros de Análise (ISACs), e às vezes isso significa trabalhar com a aplicação da lei . Nós não achamos que isso significa continuar a refazer uma narrativa de quase dois anos de idade.”

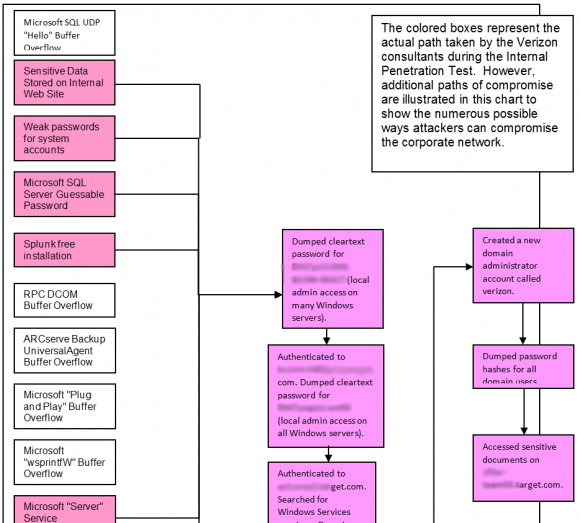

Um gráfico mostra as várias rotas que os profissionais de pentest da Verizon foram capazes de utilizar para obter todo o caminho para caixas registradoras da Target em 2013 e 2014.

O papel de inadimplência e senhas fracas

O relatório observa que “enquanto a Target tem uma política de senha, os consultores de segurança da Verizon descobriram que a mesma não estava sendo seguida. Os consultores da Verizon descobriram um arquivo contendo as credenciais de rede válidas armazenadas em vários servidores. Os consultores da Verizon também descobriram sistemas e serviços utilizando tanto senhas fracas ou padrão. Utilizando estas senhas fracas os consultores foram capazes de ganhar instantaneamente acesso aos sistemas afetados “.

Senhas padrão em sistemas internos chave e servidores também permitiram que os consultores da Verizon assumissem o papel de um administrador de sistema com total liberdade para se movimentar pela rede interna da Target.

“Os consultores de segurança da Verizon identificaram vários sistemas que estavam usando serviços mal configurados, tais como vários servidores Microsoft SQL que tinham uma senha de administrador fraca e servidores Apache Tomcat usando a senha de administrador padrão”, o relatório observa. “Através destas deficiências, os consultores da Verizon foram capazes de obter acesso inicial à rede corporativa e, eventualmente, obter acesso de administrador de domínio.”

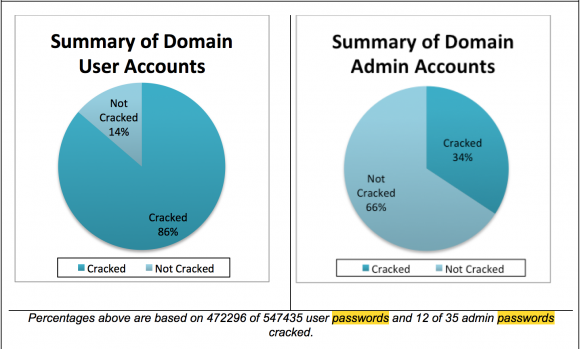

Dentro de uma semana, os consultores de segurança relataram que eles foram capazes de quebrar 472.308 de 547,470 senhas do alvo (86%) que permitiu o acesso a várias redes internas, incluindo; target.com, corp.target.com; email.target.com; stores.target.com; hq.target.com; labs.target.com; e olk.target.com.

Um resumo das senhas do usuário e de conta de administrador que os especialistas da Verizon foram capazes de quebrar dentro de uma semana e encontrá-las na rede da Target.

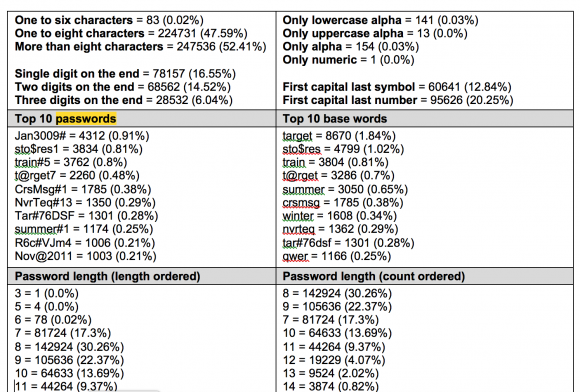

Abaixo estão algumas estatísticas que Verizon geradas, incluindo os “Top 10” rankings de senhas, comprimentos, palavras de base, e complexidades do conjunto de caracteres.

Patching Desigual

De acordo com o relatório, os consultores também identificaram muitos serviços e sistemas que foram ou desatualizadas ou ausentes correções críticas de segurança.

“Por exemplo, os consultores da Verizon encontraram sistemas sem patches críticos da Microsoft, ou em executando software desatualizado [servidor web] como o Apache, IBM WebSphere, e PHP. Estes serviços foram hospedados em servidores web, bancos de dados e outras infraestruturas críticas “, observa o relatório. “Estes serviços têm muitas vulnerabilidades conhecidas associadas a eles. Em vários destes casos onde a Verizon descobriu estes serviços desatualizados ou sistemas desatualizados, eles foram capazes de obter acesso aos sistemas afetados sem precisar saber as credenciais de autenticação.”

O relatório continua:

“Verizon e o Red Team da Target explorou várias vulnerabilidades na rede interna, do ponto de vista não autenticado. Os consultores foram capazes de usar esse acesso inicial para comprometer sistemas adicionais. Informações sobre esses sistemas adicionais eventualmente levaram a Verizon ao acesso total à rede – e todos os dados sensíveis armazenados em em compartilhamentos de rede -. Através de uma conta de administrador de domínio”

No teste de penetração externa realizada em fevereiro de 2014, a Verizon observou muitas medidas pró-ativas que a Target estava tomando para proteger sua infraestrutura. Entre eles estavam:

“A Verizon descobriu que a Target tinha um programa abrangente de varredura de vulnerabilidades, usando o Centro de Segurança Tenable”, observa o relatório. “No entanto, os consultores da Verizon descobriram que os procedimentos de remediação descobertos pelo programa varredura de vulnerabilidades não foram executados em tempo hábil.

Da mesma forma, a Target fez grandes melhorias nos procedimentos de correção de vulnerabilidade. Devido a estas alterações, muitas das descobertas mais críticas foram corrigidas dentro de um dia ou dois após ser divulgado.

A Target também encomendou da Verizon um teste de penetração externa, essencialmente, para ver como os atacantes qualificados podem ter tentando invadir as redes da empresa a partir da Internet. Esse teste, realizado entre 03 de fevereiro de 2014 e 14 de fevereiro, 2014, mostrou que a Target era bastante robusta na detecção e bloqueio de ataques externos.

“Neste teste, os consultores da Verizon foram incapazes de obter acesso interativo para qualquer um dos sistemas testados e sistemas operacionais subjacentes”. “Embora a Verizon encontrou vulnerabilidades em alguns serviços, estas deficiências não permitiram que os consultores de segurança da Verizon terem acesso a qualquer um dos sistemas.”

Análise

A Target nunca falou publicamente sobre lições aprendidas com a violação, sem dúvida, porque os medos da empresa de que isso será usado contra ela em ações judiciais coletivas. No entanto, a empresa tem investido centenas de milhões de dólares em pessoal de segurança adicionais e na construção de um “ centro de segurança cibernética ” para responder melhor às ameaças diárias que confrontam suas várias lojas e redes.

Na Defcon, conferência de segurança em Las Vegas este ano eu conheci o líder da equipe da Target “Red Team”, um grupo de profissionais de segurança que é pago para constantemente testar a segurança da rede e dos funcionários da empresa. Pelo que eu ouvi nas conversas off-the-record, a Target tem uma boa história para contar na forma como está lidando com ameaças de segurança nos dias de hoje. Infelizmente, a empresa se recusou meu pedido para o acesso necessário para me deixar contar essa história.

Enquanto a Target não compartilhou diretamente suas lições aprendidas com a violação, os relatórios de penetração da Verizon incluem algumas informações úteis – resultados que devem ser instrutivos para todos os varejistas e grandes empresas – se um pouco óbvio.

Para começar, segmento rede, limitar o número de pessoas que têm acesso a áreas mais sensíveis da rede. “A Target deve limitar o acesso a partes da rede que contém os sistemas críticos de negócios para apenas os funcionários que gerenciam diretamente desses sistemas”, diz o relatório. “Sempre que possível, Verizon recomenda restringir o acesso à rede empregado com base na função de trabalho.”

Além disso, estabelecer um sistema para encontrar e corrigir vulnerabilidades em uma base regular, e acompanhamento para verificar as lacunas foram fechados.

“A Verizon recomenda continuar a melhorar o programa de correção de vulnerabilidades,” a penetração interna observa o relatório de teste. “A Target pode aumentar significativamente a postura do ambiente de segurança, aproveitando o programa de varredura de vulnerabilidades que está atualmente em vigor. Descobertas de vulnerabilidade devem ser comunicadas às equipes de correção e / ou proprietários de dispositivos usando uma abordagem baseada no risco. Remediação de vulnerabilidades deve ser monitorada ao longo do tempo para garantir que as questões estão sendo resolvidas em tempo hábil. Além disso, as vulnerabilidades devem ser testadas novamente depois de remediação para assegurar que as soluções estão completas. Um programa abrangente de gerenciamento de vulnerabilidade irá ajudar a organização a entender melhor sua postura de segurança, minimizando o risco sempre que possível “.

Finalmente, atacar a sua própria rede regularmente para encontrar buracos na sua postura de segurança – de preferência antes que os bandidos encontrem e explorem as mesmas falhas.

“A Verizon recomenda realizar avaliações de vulnerabilidade de rotina em ambos os sistemas internos e externos, aplicativos e infraestrutura”, conclui o relatório. “Avaliações de rotina irão ajudar a identificar vulnerabilidades, patches ausentes e problemas de configuração, reduzindo assim a quantidade de tempo que existem deficiências no ambiente.”

FONTE: KREBS ON SECURITY