A TP-Link corrigiu uma vulnerabilidade crítica que afeta alguns de seus roteadores Archer, que podem permitir que invasores em potencial anulem suas senhas de administrador e assumam remotamente o controle dos dispositivos pela LAN através de uma conexão Telnet.

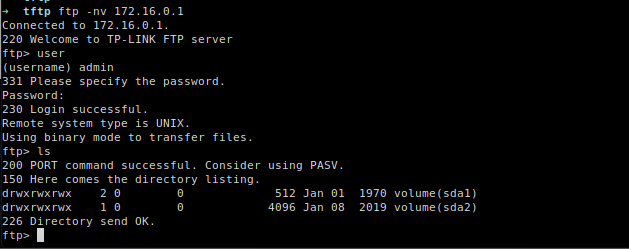

“Se explorada, esta vulnerabilidade do roteador pode permitir que um invasor remoto assuma o controle da configuração do roteador via Telnet na rede local (LAN) e conecte-se a um servidor FTP (File Transfer Protocol) através da LAN ou WAN (rede local) , “encontrou o Grzegorz Wypych do IBM X-Force Red .

Para explorar essa falha de segurança, os atacantes precisam enviar uma solicitação HTTP contendo uma cadeia de caracteres maior que o número permitido de bytes, com o resultado de que a senha do usuário é completamente anulada e substituída por um valor vazio. ARTIGOS PRINCIPAIS1/5CONSULTE MAIS INFORMAÇÃOGoogle removeu mais de 1,7 mil aplicativos infectados por malware do Coringa do PlayLoja

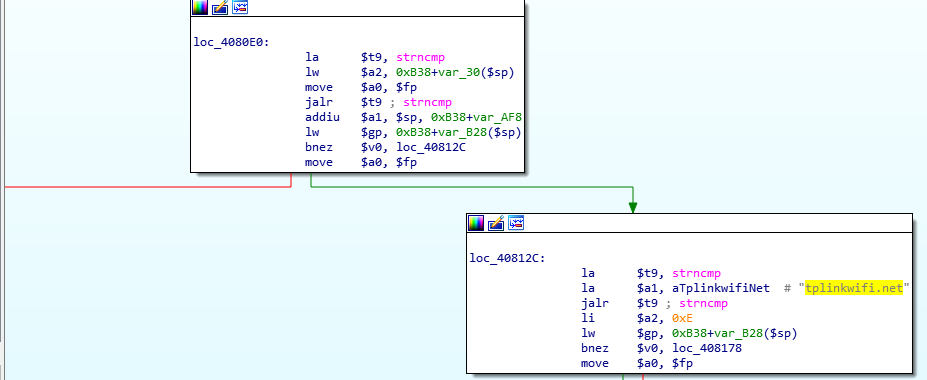

Isso funciona apesar da validação interna, porque verifica apenas os cabeçalhos HTTP do referenciador, permitindo que o invasor engane o serviço httpd do roteador para reconhecer a solicitação como válida usando o valor tplinkwifi.net codificado .

Controle total do roteador

Como o único tipo de usuário nesses roteadores é administrador com permissões de root completas, uma vez que os agentes de ameaças ignoram o processo de autenticação, eles obtêm automaticamente privilégios de administrador no roteador.

Daqui em diante, “todos os processos são executados pelo usuário nesse nível de acesso, o que pode permitir que um invasor opere como administrador e assuma o controle do dispositivo”.

“Os invasores não apenas podem obter acesso privilegiado, mas o usuário legítimo também pode ser bloqueado e não poderá mais efetuar login no serviço da web por meio da interface do usuário, pois essa página não aceitaria mais nenhuma senha (sem o conhecimento do usuário) “, Acrescenta Wypych.

“Nesse caso, a vítima pode perder o acesso ao console e até a um shell e, portanto, não conseguirá restabelecer uma nova senha”.

Para piorar ainda mais as coisas, mesmo que o proprietário do roteador defina uma nova senha no dispositivo, os invasores poderão anulá-la novamente com outra solicitação de LAN / WAN / CGI, deixando as conexões USB no servidor FTP embutido como a única maneira de acessar isto.

Além disso, as chaves de criptografia RSA também falhariam automaticamente, pois não funcionarão com senhas vazias.

“Essa falha é considerada crítica, pois pode conceder acesso de terceiros não autorizado ao roteador com privilégios de administrador, que são o padrão neste dispositivo para todos os usuários, sem que ocorra a autenticação adequada”, explica Wypych .

“O risco é maior nas redes comerciais em que roteadores como esse podem ser usados para habilitar o Wi-Fi convidado. Se colocado na rede corporativa, um roteador comprometido pode se tornar um ponto de entrada para um invasor e um local para rodar a partir dele. táticas de reconhecimento e movimento lateral “.

Patches de segurança disponíveis

A TP-Link já lançou patches para ajudar os clientes a proteger seus roteadores contra ataques que abusariam da vulnerabilidade de segurança atualmente rastreada como CVE-2019-7405 .

Você pode baixar os patches de segurança dos roteadores Archer C5 V4, Archer MR200v4, Archer MR6400v4 e Archer MR400v3 da tabela incorporada abaixo.

| Roteador TP-Link vulnerável | Patch de segurança |

| Archer C5 V4 | https://static.tp-link.com/2019/201909/20190917/Archer_C5v4190815.rar |

| Archer MR200v4 | https://static.tp-link.com/2019/201909/20190903/Archer%20MR200(EU)_V4_20190730.zip |

| Archer MR6400v4 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR6400(EU)_V4_20190730.zip |

| Archer MR400v3 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR400(EU)_V3_20190730.zip |

FONTE: BLEEPING COMPUTER