Sumário executivo

Por três anos, a Unidade 42 acompanhou um conjunto de campanhas de ataques de espionagem cibernética em toda a Ásia, que usavam uma mistura de malware personalizado e disponível ao público. A unidade 42 criou o apelido “PKPLUG” para o grupo ou grupos de atores de ameaças por trás desses e de outros ataques documentados mencionados posteriormente neste relatório. Dizemos que grupo ou grupos como nossa visibilidade atual não nos permitem determinar com alta confiança se este é o trabalho de um grupo ou se mais de um grupo usa as mesmas ferramentas e tem as mesmas tarefas. O nome vem da tática de entrega de malware PlugX em arquivos ZIP, como parte de um pacote de carregamento lateral da DLL. O formato do arquivo ZIP contém os bytes mágicos ASCII “PK” em seu cabeçalho, portanto, PKPLUG.

Ao rastrear esses invasores, a Unidade 42 descobriu famílias de malware adicionais, principalmente personalizadas, sendo usadas pelo PKPLUG além da do PlugX. As cargas adicionais incluem HenBox , um aplicativo Android, e Farseer , um backdoor do Windows. Os atacantes também usam o Trojan 9002, que se acredita ser compartilhado entre um pequeno subconjunto de grupos de ataque. Outros malwares disponíveis ao público vistos em relação à atividade do PKPLUG incluem Poison Ivy e Zupdax.

Durante nossas investigações e pesquisas sobre esses ataques, pudemos relacionar ataques anteriores documentados por outras pessoas que datam de seis anos atrás. A unidade 42 incorpora essas descobertas, juntamente com as nossas, sob o apelido PKPLUG e continua a rastrear de acordo.

Não está totalmente claro quanto aos objetivos finais do PKPLUG, mas a instalação de implantes de Trojan backdoor nos sistemas das vítimas, incluindo dispositivos móveis, deduz o rastreamento de vítimas e coleta de informações é um objetivo fundamental.

Acreditamos que as vítimas residem principalmente dentro e ao redor da região do Sudeste Asiático, particularmente Mianmar, Taiwan, Vietnã e Indonésia; e provavelmente também em várias outras áreas da Ásia, como Tibete, Xinjiang e Mongólia. Com base na segmentação, no conteúdo de alguns dos malwares e nos vínculos com a infraestrutura anteriormente documentada publicamente como estando vinculada aos adversários dos estados nacionais da China, a Unidade 42 acredita com alta confiança que o PKPLUG tem origens semelhantes.

Alvejando

Com base em nossa visibilidade das campanhas da PKPLUG e no que aprendemos da colaboração com parceiros do setor, acreditamos que as vítimas estão principalmente no e ao redor da região do sudeste asiático. Especificamente, os países / províncias alvo incluem (com maior confiança), Mianmar e Taiwan, bem como (com menor confiança), Vietnã e Indonésia. Outras áreas alvo da Ásia incluem Mongólia, Tibete e Xinjiang. Este blog e o Adversary Playbook associado , fornecem mais detalhes, incluindo: os métodos usados para entrega de malware, os tópicos de engenharia social dos aplicativos e documentos de isca e os temas de infraestrutura de Comando e Controle (C2).

Indonésia, Mianmar e Vietnã são membros da ASEAN , contribuindo para a cooperação intergovernamental na região. A Mongólia, especificamente o país independente também conhecido como Mongólia Exterior, mantém uma relação longa e complexa com a RPC. O Tibete e Xinjiang são regiões autônomas (AR) da China que tendem a ser classificadas pelas minorias étnicas da China, com a capacidade de governar a si mesmas, mas respondendo à República Popular da China (RPC). O Tibete e Xinjiang são os únicos ARs, de cinco, onde o grupo étnico mantém a maioria sobre outras populações.

A maioria, se não todos, dos sete países ou regiões, está envolvida de alguma forma com a Iniciativa do Cinturão e Rota de Pequim (BRI), projetada para conectar 71 países do sudeste da Ásia à Europa Oriental e à África. O caminho através de Xinjiang é especialmente importante para o sucesso do BRI, mas é mais frequentemente ouvido devido a conflitos entre o governo chinês e a população étnica uigur . As notícias da BRI estão repletas de histórias de sucesso e fracasso, de países a favor e contra a BRI e de países retirando-se dos projetos existentes da BRI.

Outras tensões na região são atribuídas a reivindicações de propriedade sobre o Mar da China Meridional , incluindo cotas de pesca e reservas de petróleo e gás ainda não comprovadas. Pelo menos três dos países-alvo mencionados (Malásia, Taiwan e Vietnã) reivindicaram partes dessas águas e alguns usam a área para a grande maioria de seu comércio. Militares estrangeiros também patrulham, tentando manter a área aberta.

Taiwan, que não é uma AR e não parece estar ativamente envolvida com o BRI, tem sua própria história de longa data com a República Popular da China – uma recente venda de armas de US $ 2,2 bilhões com os EUA pode exacerbar as coisas.

Linha do tempo

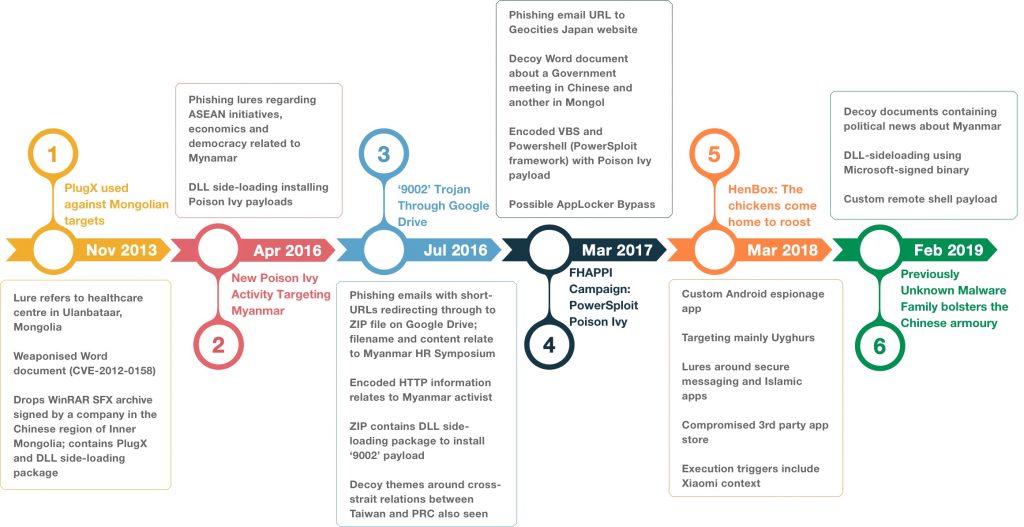

Antes de continuar, vale destacar nossas pesquisas e outras relacionadas ao conjunto de intrusões que chamamos de PKPLUG. Esta seção documenta trabalhos anteriores relacionados a ataques cibernéticos relacionados ao PKPLUG. A figura a seguir ilustra a ordem cronológica das publicações – destacando algumas das principais conclusões de cada uma.

Como você pode ver na linha do tempo, o PKPLUG está ativo há seis anos ou mais, com uma variedade de metas e métodos de entrega e compromisso.

Figura 1. Linha do tempo das publicações e principais descobertas relacionadas ao PKPLUG

Observe: as datas mostradas na barra horizontal da linha do tempo na Figura 1 acima estão relacionadas à data de publicação, não às datas da campanha, embora algumas tenham sido bastante próximas. Como um exemplo para ilustrar a diferença de datas, o HenBox foi descoberto em 2018, mas tem amostras que variam de 2015 a esta semana. O PlugX e o Poison Ivy ainda estão fazendo as rondas e seu uso por diferentes grupos é bem conhecido . Se eles se relacionam com o PKPLUG é outra questão.

Nº 1: em novembro de 2013, a Blue Coat Labs publicouum relatório descrevendo um caso de ataques contra alvos mongóis usando malware PlugX. Como muitos outros ataques usando o PlugX na última década ou mais, a Blue Coat observou a técnica de carregamento lateral da DLL usada para iniciar a carga maliciosa por meio de aplicativos legítimos assinados. O relatório também documentou o uso do grupo de uma exploração contra vulnerabilidades de software no Microsoft Office. Nesse caso, usar um documento do Word armado salvo como um formato de página da Web de arquivo único – geralmente com uma extensão de arquivo mht – para explorar o CVE-2012-0158 para descartar e executar um arquivo WinRAR SFX assinado contendo o pacote de carregamento lateral e Carga útil do PlugX. Considerando todo o malware relacionado ao PKPLUG que a Unidade 42 analisou,

# 2: um relatório publicado em abril de 2016 pela Arbor Networks detalhou ataques cibernéticos recentes usando o malware Poison Ivy contra alvos em Mianmar e outros países da Ásia nos últimos doze meses.

Eles observaram e-mails de phishing usando tópicos da associação, economia e democracia da ASEAN para armar documentos que entregam as cargas úteis da Poison Ivy. Embora o Arbor não conhecesse as vítimas exatas, eles inferiram alvos suspeitos com base no conteúdo de e-mails e malware associado. O carregamento lateral da DLL também foi mencionado como o método para instalar o malware.

Nº 3: a unidade 42 publicou uma pesquisa que relatou ataques usando o Trojan 9002 entregue pelo Google Drive. O download foi originado com um email de spear-phishing contendo um URL encurtado que foi redirecionado várias vezes antes de baixar um arquivo ZIP hospedado no Google Drive. O redirecionamento usando HTTP também contém informações sobre a vítima que recebeu o spear-phish e clicou no link. Nesse caso, as informações relacionadas a um político conhecido e ativista de direitos humanos em Mianmar. O nome do arquivo ZIP também estava relacionado a iniciativas no país, assim como o conteúdo do documento de chamariz. O arquivo ZIP continha um pacote de carregamento lateral da DLL que abusava de um executável do Real Player assinado pela RealNetworks, Inc. para carregar a carga útil 9002.

# 4: em março de 2017, os pesquisadores publicaram um relatório em japonês ( posteriormente traduzido para o inglês ) que descrevia os ataques vistos pela VKRL – uma empresa de cibersegurança de Hong Kong – que usava e-mails de spear phishing com URLs usando o GeoCities Japan para entregar malware. O conteúdo do site continha VBScript codificado que executava comandos do PowerShell para baixar um documento do Microsoft Word do mesmo site do GeoCities, além de outro script codificado do PowerShell que se assemelha muito ao PowerSploit – uma estrutura de pós-exploração do PowerShell para pentesters disponível no GitHub – que era responsável por decodificar e lançar uma carga útil Poison Ivy.

Outra conta do GeoCities foi encontrada hospedando pacotes semelhantes, incluindo um destinado à Mongólia com base no conteúdo dos documentos de isca. O conteúdo do arquivo, supondo que uma vítima clicou no URL no email de spear-phishing, lembra a estrutura usada em uma técnica conhecida como AppLocker Bypass, na qual executáveis confiáveis do Windows podem ser usados para executar cargas maliciosas.

Nº 5: No início de 2018, a Unidade 42 descobriu uma nova família de malware para Android que chamamos de “HenBox” e está rastreando mais de 400 amostras relacionadas desde o final de 2015 e continuando até os dias atuais. A HenBox muitas vezes se disfarça de aplicativos legítimos para Android e parece ter como alvo principal os uigures – um grupo étnico turco minoritário que é principalmente muçulmano e vive principalmente na região autônoma de Xinjiang Uyghur, no noroeste da China, e também tem como alvo dispositivos fabricados pelo fabricante chinês Xiaomi.

Os smartphones são a forma dominante de acesso à Internet na região e, portanto, são bons alvos para esse malware. Depois de instalada, a HenBox rouba informações de inúmeras fontes no dispositivo, incluindo a coleta de chamadas telefônicas para números com um prefixo “+86” – o código do país para a RPC – e o acesso ao microfone e às câmeras do dispositivo.

Durante as investigações, os dados revelaram que uma versão anterior do HenBox havia sido baixada do site da uyghurapps [.] Net, que parece ser uma loja de aplicativos Android de terceiros que atende à comunidade uigghur com base no nome de domínio, idioma do site e conteúdo do aplicativo hospedado . O HenBox estava disfarçado como outro aplicativo – DroidVPN – que também foi incorporado ao HenBox e instalado após a infecção.

# 6: Com base em investigações adicionais e na dinâmica da infraestrutura HenBox, a Unidade 42 descobriu um Trojan backdoor do Windows, anteriormente desconhecido, chamado Farseer . O Farseer também usa a técnica de carregamento lateral da DLL para instalar cargas úteis – desta vez, favorecendo que um executável assinado da Microsoft do VisualStudio pareça benigno. Um componente VBScript é usado, por meio de um gancho de persistência do registro, para iniciar o executável da Microsoft e a carga útil do Farseer durante o processo de login do usuário. Nas variantes anteriores do Farseer, vimos documentos de isca sendo usados, incluindo um caso de um PDF contendo uma notícia relacionada a Mianmar. A Mongólia também parece ser um alvo baseado na telemetria fornecida por um parceiro da indústria.

Outras informações relativas a estas publicações, juntamente com os respectivos Indicadores de compromisso (COI) e táticas, técnicas e procedimentos (TTP) utilizados, estão disponíveis no PKPLUG Adversário Playbook .

Amarrando Tudo Junto

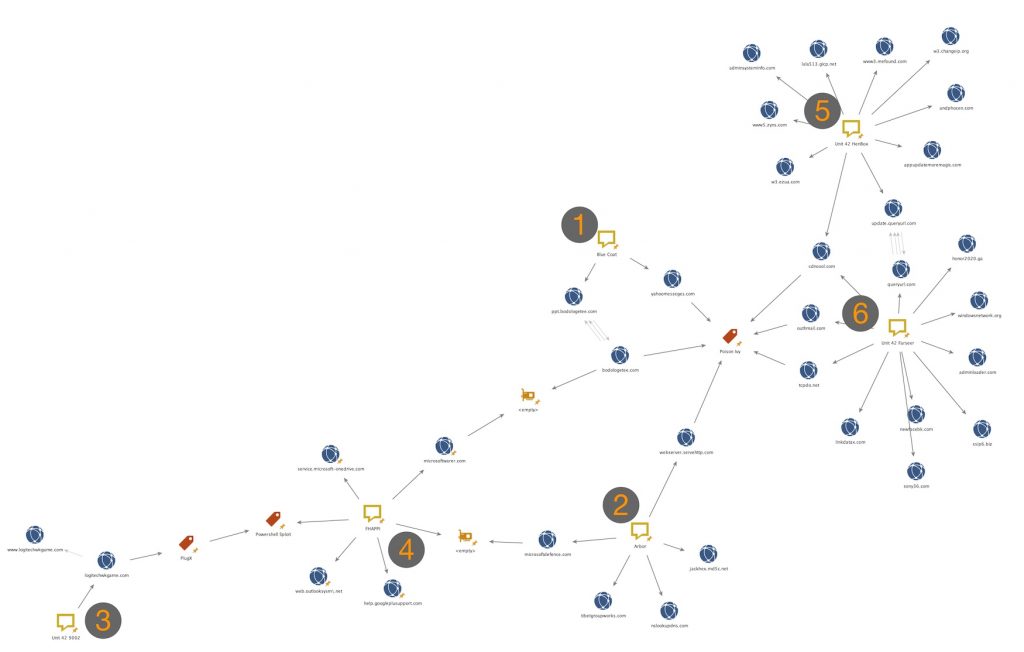

A imagem a seguir de Maltego mostra a grande maioria da infraestrutura conhecida e algumas das amostras de malware conhecidas relacionadas ao PKPLUG, e o gráfico continua a crescer à medida que descobrimos mais sobre esse adversário. As formas indexadas que sobrepõem a figura fornecem uma referência à cronologia de trabalho publicada mencionada acima.

Figura 2. Diagrama PKPLUG Maltego destacando a pesquisa publicada

As sobreposições entre as diferentes campanhas documentadas e as famílias de malware usadas nelas existem tanto na infraestrutura (nomes de domínio e endereços IP sendo reutilizados, às vezes em vários casos) quanto em termos de características maliciosas (comportamentos do tempo de execução do programa ou características de código estático). relacionamentos podem ser encontrados ou fortalecidos).

A Figura 3 abaixo mostra uma visão muito simplificada das seis principais publicações novamente, conforme Figura 2 acima, mas com infraestrutura reduzida para destacar algumas das sobreposições principais.

Figura 3. Diagrama simplificado de Maltego mostrando laços de alto nível

A infraestrutura C2 postada no blog pela Blue Coat Labs em sua publicação (# 1) “PlugX usado contra alvos mongóis” incluía ppt.bodologetee [.] Com infra-estrutura vincula microsoftwarer [.] Com por meio de um IPv4 compartilhado com o domínio pai bodologetee [.] Com . O domínio microsoftwarer [.] Com foi encontrado após a busca por ameaças, com base nos fatos fornecidos na publicação (# 4) Campanha “FHAPPI”: FreeHosting APT PowerSploit Poison Ivy ”em relação à campanha FHAPPI.

A campanha do FHAPPI (# 4) foi documentada como usando o código do PowerShell e do PowerSploit para infectar vítimas do Poison Ivy, mas também foi encontrado um código muito semelhante em torno do malware PlugX, alguns dos quais tinham comunicação C2 com a logitechwkgame [.] Com. O domínio logitechwkgame [.] Com foi documentado pela Unidade 42 na publicação (# 3) “Attack Deliver Trojan 9002 Trojan Through Google Drive” como o C2 para os Trojan 9002 analisados. O FHAPPI também é conectado através de outro malware usando a infraestrutura C2 que se relaciona, através de um endereço IPv4 compartilhado, ao microsoftdefence [.] Com, malware documentado na publicação da Arbor Networks (# 2) “Poison Ivy Activity Targeting Myanmar, Countries Asian” também usou para comunicação C2. Outras amostras de Poison Ivy também relacionadas às campanhas documentadas pela Arbor Networks usavam o domínio webserver.servehttp [.] Com para comunicação C2. Tais amostras também compartilharam sobreposições nas características de tempo de execução com outras amostras de Poison Ivy que foram analisadas e confirmadas como tendo comunicações C2 com determinados domínios relacionados à publicação da Blue Coat Labs (# 1) e à pesquisa da Unidade 42 sobre malware Farseer e sua publicação ( # 6) “Farseer: a família de malware anteriormente desconhecida reforça o arsenal chinês”. Os domínios incluem yahoomesseges [.] Com e outhmail [.] Com, tcpdo [.] Net, queryurl [.] Com e cdncool [.] Com respectivamente. O mesmo registrante de yahoomesseges [.] Com – mongolianews @ yahoo [.] Com – também registrou ppt.bodologetee [.] Com mencionado um pouco antes.

Alguns malwares da HenBox usaram o domínio cdncool [.] Com também para suas comunicações C2, conforme documentado na publicação da Unidade 42 (# 5) “As galinhas voltam para casa”. Portanto, o domínio cdncool [.] Com está conectado não apenas à HenBox campanhas Farseer e Farseer, mas também, através do malware Poison Ivy, para as campanhas documentadas pela Blue Coat Labs e Arbor Networks. O HenBox também é conectado por meio de um domínio de terceiro nível update.queryurl [.] Com ao queryurl [.] Com que foi usado para comunicações C2 por algumas amostras de Farseer.

Outras sobreposições, principalmente em infraestrutura, também existem (como visto na Figura 2 acima), mas são difíceis de descrever em um blog como esse, portanto, usando o Maltego. A Figura 3, como mencionado anteriormente, é um diagrama simplificado para destacar algumas sobreposições principais.

Manual de Adversário do PKPLUG

A unidade 42 descreveu e publicou anteriormente Playbooks Adversários que você pode visualizar usando nosso Playbook Viewer . Para recapitular brevemente, o Adversary Playbooks fornece um pacote de Inteligência contra Ameaças no STIX 2.0 que inclui todas as IoCs para ataques conhecidos de um determinado adversário. Além disso, esses pacotes também incluem informações estruturadas sobre campanhas de ataque e comportamentos adversários – seus TTPs) – descritas usando a estrutura ATT & CK do Mitre .

O Adversary Playbook for PKPLUG pode ser visualizado aqui , e o conteúdo do STIX 2.0 por trás dele pode ser baixado aqui . O Playbook contém várias execuções (também conhecidas como campanhas; instâncias do ciclo de vida do ataque) que mapeiam, em grande parte, as pesquisas publicadas mencionadas anteriormente neste blog. Existem reproduções, incluindo detalhes específicos de publicações da Blue Coat Labs, Arbor Networks, nossa publicação sobre o Trojan 9002 e a campanha FHAPPI. A HenBox possui duas execuções – uma pelo ataque conhecido que compromete uma loja de aplicativos de terceiros para entregar o malware e outra contendo todos os outros dados da HenBox. Existe uma campanha única semelhante para o Farseer que contém todos os dados relacionados.

Conclusão

Estabelecer uma imagem clara e entender sobre um grupo ou grupos de ameaças é praticamente impossível sem total visibilidade de todas as suas campanhas de ataque. Com base nisso, aplicar um identificador ou apelido a um conjunto de dados relacionados – como infraestrutura de rede, comportamento de malware, TTPs de ator relacionados à entrega, exfiltração etc. – nos ajuda a entender melhor o que estamos investigando. Compartilhar essas informações – com um identificador, neste caso o PKPLUG – especialmente de maneira estruturada e codificada à la Adversary Playbooks, deve permitir que outras pessoas contribuam com seus pontos de vista e enriqueça os dados até que o entendimento de um grupo de ameaças se torne lúcido.

Com base no que sabemos e no que obtivemos das publicações de outras pessoas, e por meio do compartilhamento do setor, o PKPLUG é um grupo ou grupos de ameaças que operam pelo menos nos últimos seis anos usando várias famílias de malware – algumas mais conhecidas: Poison Ivy, PlugX e Zupdax; alguns são menos conhecidos: 9002, HenBox e Farseer. A Unidade 42 acompanha o adversário há três anos e, com base em relatórios públicos, acredita com alta confiança que tem origem nos adversários dos Estados-nação chineses. O PKPLUG tem como alvo vários países ou províncias do Sudeste Asiático e em torno dele por várias razões possíveis, como mencionado acima, incluindo alguns países membros da organização da ASEAN , algumas regiões autônomaspara a China, alguns países e regiões envolvidos com a Iniciativa do Cinturão e Rota da China e , finalmente, alguns países envolvidos em reivindicações de propriedade sobre o Mar do Sul da China .

O Playbook Viewer ajuda a destacar alguns dos TTPs mais comuns usados pelo PKPLUG, mas, com base em nossa visibilidade, os e-mails com spear phishing para entregar cargas úteis às vítimas são muito populares. Alguns anexos de email continham explorações aproveitando os aplicativos vulneráveis do Microsoft Office; no entanto, essa técnica era menos comum em comparação com a engenharia social para atrair a vítima a abrir anexos. O carregamento lateral da DLL parece quase onipresente como um método para instalar ou executar suas cargas úteis, embora, talvez mais recentemente, o PowerShell e o PowerSploit também estejam sendo considerados. Outros TTPs são descritos no pacote STIX 2.0 e apresentados no Visualizador.

O uso de malware para Android mostra a intenção de atingir alvos onde talvez os computadores, sistemas operacionais e formas de comunicação tradicionais sejam diferentes dos alvos anteriores.

A Palo Alto Networks detecta que os clientes estão protegidos por essas ameaças através do seguinte:

- Os clientes que usam o foco automático podem visualizar esta atividade usando as seguintes tags:

PKPlug - Todos os malwares identificados são detectados como maliciosos pelo WildFire e Traps

A Palo Alto Networks compartilhou nossas descobertas, incluindo amostras de arquivos e indicadores de comprometimento, neste relatório com nossos colegas membros da Cyber Threat Alliance. Os membros do CTA usam essa inteligência para implantar rapidamente proteções em seus clientes e para interromper sistematicamente os ciber atores maliciosos. Para mais informações sobre a Cyber Threat Alliance, visite www.cyberthreatalliance.org .

Indicadores de compromisso

Os indicadores de comprometimento relacionados ao PKPLUG podem ser encontrados no Adversary Playbook por meio do Playbook Viewer, ou indiretamente a partir do arquivo STIX 2.0 JSON que o alimenta.

FONTE: https://unit42.paloaltonetworks.com/pkplug_chinese_cyber_espionage_group_attacking_asia/