A equipe de pesquisa do vpnMentor, liderada por Noam Rotem e Ran Locar, expôs recentemente uma operação criminosa maciça que fraudou o Groupon e outros grandes fornecedores de ingressos online pelo menos desde 2016.

Como parte de um projeto maior de pesquisa de mapeamento da web, descobrimos um cache de 17 milhões de emails em um banco de dados não seguro. Nossa pesquisa inicial sugeriu que a violação de dados era resultado de uma vulnerabilidade em uma plataforma de processamento de tickets usada pelo Groupon e outros fornecedores de tickets online.

Após uma investigação mais aprofundada, no entanto, começamos a suspeitar que uma empresa criminosa mais ampla estivesse em jogo. Trabalhamos em muitas violações similares do banco de dados, e alguns aspectos deste não foram incluídos. Depois de entrar em contato com a Groupon com nossas preocupações, toda a extensão do que descobrimos foi revelada.

O banco de dados pertencia a uma sofisticada rede criminosa. Desde 2016, eles usam uma combinação de e-mail, cartão de crédito e fraude de ingressos contra a Groupon, Ticketmaster e muitos outros fornecedores.

O Groupon tenta encerrar esta operação desde o início, mas se mostrou resiliente.

Trabalhando em conjunto com a equipe de segurança do Groupon, agora podemos ter a chave para encerrar a operação criminal de uma vez por todas.

Linha do tempo de descoberta e investigação

Nossa investigação desse banco de dados, em colaboração com o Groupon, está em andamento há várias semanas. Isso é esperado para uma descoberta desse tamanho e seriedade.

Às vezes, acontece que a extensão de uma violação de dados e o proprietário dos dados são óbvios, e o problema foi resolvido rapidamente. Mas são raros esses tempos. Na maioria das vezes, precisamos de dias de investigação antes de entender o que está em jogo ou quem está vazando os dados.

Nesse caso, inicialmente suspeitamos de uma vulnerabilidade no Neuroticket, um sistema de correspondência vinculado ao banco de dados. A nossa equipe levou algum tempo para encontrar quaisquer dados no programa, pois não havia vestígios em nenhum lugar da Internet, exceto por uma página de autenticação e dentro do banco de dados.

Mesmo depois que decidimos seguir esse exemplo, percebemos que a maioria dos dados não fazia sentido. Decidimos investigar mais, embora já tivéssemos divulgado nossas descobertas à empresa de hospedagem e à Ticketmaster, pensando que estavam cientes do problema.

No final, tivemos que descartar nossos resultados de pesquisa iniciais e escrever um relatório totalmente novo, para refletir o escopo do que descobrimos.

Compreender uma violação e o que está em jogo requer atenção e tempo cuidadosos. Algumas empresas afetadas negam os fatos, desconsiderando nossa pesquisa, por isso precisamos ser rigorosos e garantir que tudo o que encontramos seja correto e verdadeiro.

Trabalhamos duro para publicar relatórios precisos e confiáveis, para garantir que todos que os leem entendam sua seriedade. Por isso, decidimos reescrever todo o relatório, para refletir melhor nossas semanas de investigação.

O que descobrimos

Durante um projeto rotineiro de mapeamento da web, Noam, Ran e a equipe descobriram uma violação em um banco de dados massivo. Continha 17 milhões de registros e 1,2 terabytes de dados – uma enorme quantidade de informações.

A violação parecia dar acesso a detalhes pessoais de qualquer pessoa que comprasse ingressos de um site usando o Neuroticket. Inicialmente, acreditávamos que essa vulnerabilidade comprometia os clientes nesses sites.

O vazamento incluiu muitos espaços para eventos pequenos e independentes em todo os EUA. Estes incluíam:

- Balé do noroeste do Pacífico

- Joffrey Ballet, Chicago

- Kansas City Ballet

- Dr. Phillips Center, Orlando

- Fox Theatre, Geórgia

- Ballet Austin, Austin

- Balé do Colorado, Denver

Dois dos maiores fornecedores de ingressos da Internet também foram afetados: Ticketmaster & Tickpick.

No entanto, 90% do banco de dados envolveu registros do popular site de cupons e descontos Groupon, totalizando 16 milhões no total. Isso pode ser explicado pelos boletins informativos e e-mails promocionais do Groupon, enviados até 5 vezes por dia, por cliente.

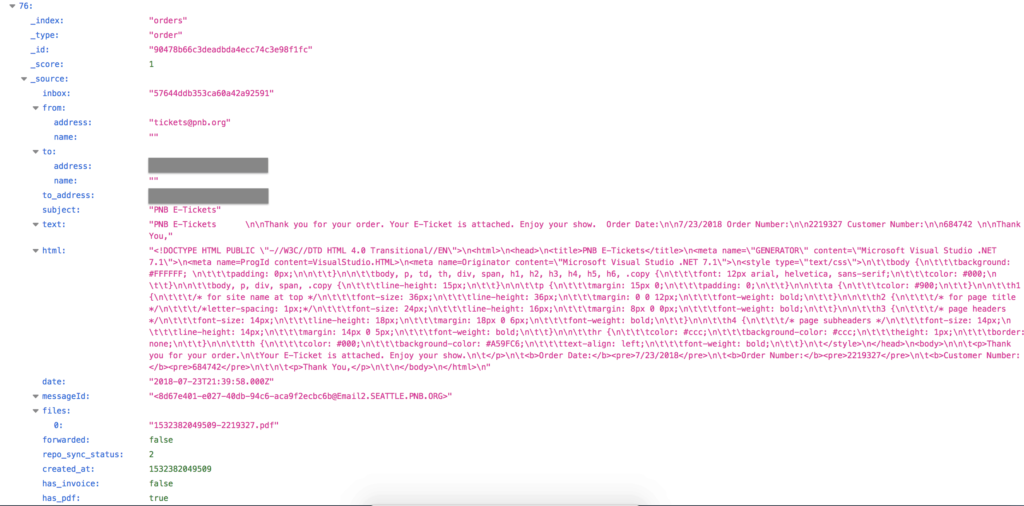

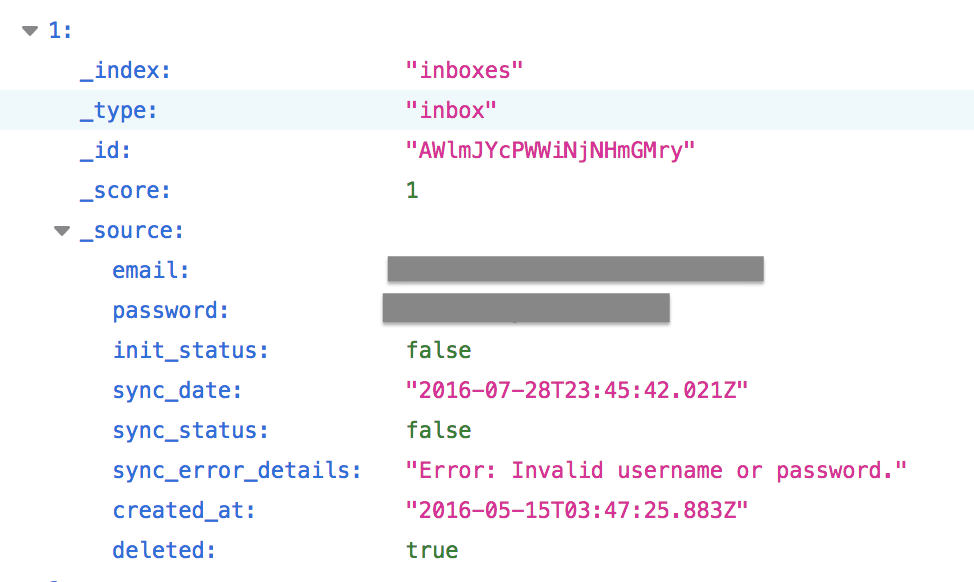

Abaixo estão 2 exemplos de entradas no banco de dados:

Registros suspeitos

Encontrar qualquer informação sobre o Neuroticket foi difícil. Considerando que parecia um software popular, ele nem tinha um site.

Enquanto isso, começamos a suspeitar que muitos dos endereços de email no banco de dados eram falsos. Para testar essa teoria, selecionamos aleatoriamente 10 endereços de e-mail e contatamos os proprietários aparentes. Apenas uma pessoa nos respondeu.

Por fim, contatamos o Groupon, pois eles respondiam por 90% dos e-mails no banco de dados, apresentando nossas descobertas e suspeitas à sua equipe de segurança. Foi então que aprendemos a verdadeira natureza de nossa descoberta.

Descobrindo a rede

Depois de entregar os resultados de nossa pesquisa ao Groupon, eles puderam analisar o banco de dados, fazendo referência cruzada com informações de seus sistemas internos.

Nesse momento, a equipe de segurança do Groupon vinculava esse banco de dados a uma rede criminosa que eles perseguiam desde 2016.

Nesse ano, uma operação criminal abriu 2 milhões de contas fraudulentas no Groupon. Com cartões de crédito roubados, eles usavam as contas para comprar ingressos no site e depois revendê-los para pessoas inocentes online.

O Groupon conseguiu fechar a maioria das contas, mas não todas. A operação permaneceu resiliente, apesar do excelente trabalho da empresa. O CISO (Chief Information Security Officer) da Groupon estima o número de contas fraudulentas na rede que ajudamos a descobrir em 20.000.

Trabalhando em conjunto com nossa equipe de pesquisa, o Groupon conseguiu analisar os dados e finalmente se concentrar em toda a rede criminosa.

Desde o início desse processo, o CISO do Groupon tem sido incrivelmente cooperativo, proativo e profissional. No entanto, em algum momento eles pararam de responder e ficamos sem respostas.

Como a fraude funcionava

A operação monitorou as caixas de entrada de email vinculadas às contas fraudulentas, filtrando os emails relevantes no banco de dados Elastisearch para análise. A partir daí, eles extraíram tickets dos emails – em formato PDF para o Groupon, por exemplo – e ignoraram outros emails irrelevantes.

Segundo Groupon, eles revenderiam esses ingressos a membros inocentes do público.

Também foram incluídos no banco de dados violado os emails de suporte e os logs de bate-papo da Groupon, referentes a reembolsos emitidos aos clientes.

Isso foi mais uma prova de que o banco de dados não estava de fato vinculado aos fornecedores de tickets afetados ou ao Groupon. Em vez disso, sugeriu que o banco de dados estivesse vinculado a caixas de entrada de email pertencentes a uma parte independente – nesse caso, o proprietário do banco de dados.

Uma torção irônica

Ao conduzir sua pesquisa, nossa equipe encontrou uma nota de resgate peculiar incorporada ao banco de dados.

Alegando ter extraído informações do banco de dados, exigiu um resgate de US $ 400 em Bitcoin, em troca de não liberar os dados roubados ao público e subsequentemente excluí-los.

Parece que pelo menos um hacker criminoso já invadiu o banco de dados. Não entendendo o que descobriram, estão tentando extorquir seus proprietários.

Esse é um problema conhecido com muitos bancos de dados abertos. Geralmente é acionado por scripts automatizados e não manualmente por humanos.

Impacto da fraude

Groupon passou 3 anos investigando e perseguindo essa rede criminosa. Nesse período, eles investiram muito tempo, dinheiro e recursos tentando desativá-lo.

A fraude praticada usando esse banco de dados sem dúvida custa uma receita significativa à empresa.

Com toda a operação finalmente exposta, eles podem desligá-la definitivamente.

Como e por que descobrimos essa violação de dados

Descobrimos esses dados como parte de nosso projeto de mapeamento da Web em larga escala em andamento. Ran e Noam examinam portas da Internet procurando blocos IP conhecidos e os usam para encontrar falhas no sistema web de uma empresa. Depois que esses buracos são encontrados, a equipe procura vulnerabilidades que os levariam a uma violação de dados.

Quando encontram dados vazados, eles usam várias técnicas especializadas para verificar a identidade do banco de dados.

Como hackers éticos, normalmente procuramos os proprietários do banco de dados ou sites afetados e descrevemos as falhas de segurança que descobrimos. Nesse caso, decidimos entrar em contato com a Groupon e os outros fornecedores de ingressos.

Também carregamos uma responsabilidade para com o público. Se possível, também alertaremos outras partes afetadas pela violação, como clientes, clientes ou usuários de um site.

O objetivo do exercício é ajudar a tornar a Internet mais segura para todos.

Sobre nós e relatórios anteriores

O vpnMentor é o maior site de revisão de VPN do mundo. Nosso laboratório de pesquisa é um serviço gratuito que se esforça para ajudar a comunidade on-line a se defender contra ameaças cibernéticas enquanto educa as organizações sobre a proteção dos dados de seus usuários.

Recentemente, descobrimos uma enorme violação de dados afetando 80 milhões de residências nos EUA. Também revelamos que uma violação no Biostar 2 comprometeu os dados biométricos de mais de 1 milhão de pessoas. Você também pode ler o nosso Relatório de vazamento de VPN e o Relatório de estatísticas de privacidade de dados.

Por falar em segurança e cupons, você pode conferir nossa página de “melhores cupons VPN”. Não podemos desbloquear seu site, mas podemos ajudá-lo a proteger seu PC.