Se você possui um dispositivo, ou um componente de hardware, fabricado pela ASUS, Toshiba, Intel, NVIDIA, Huawei ou outros 15 outros fornecedores listados abaixo, você provavelmente está em perigo.

Uma equipe de pesquisadores de segurança descobriu vulnerabilidades de segurança de alto risco em mais de 40 drivers de pelo menos 20 fornecedores diferentes que podem permitir que invasores obtenham permissão mais privilegiada no sistema e ocultem malware de uma maneira que permanece sem detecção ao longo do tempo, às vezes por anos.

Para invasores sofisticados, manter a persistência após comprometer um sistema é uma das tarefas mais importantes, e para conseguir isso, as vulnerabilidades de hardware existentes às vezes desempenham um papel importante.

Um desses componentes é um driver de dispositivo, normalmente conhecido como driver ou driver de hardware, um programa de software que controla um determinado tipo de dispositivo de hardware, ajudando-o a se comunicar com o sistema operacional do computador adequadamente.

Como os drivers de dispositivo ficam entre o hardware e o próprio sistema operacional e, na maioria dos casos, tem acesso privilegiado ao kernel do sistema operacional, uma falha de segurança nesse componente pode levar à execução de código na camada do kernel.

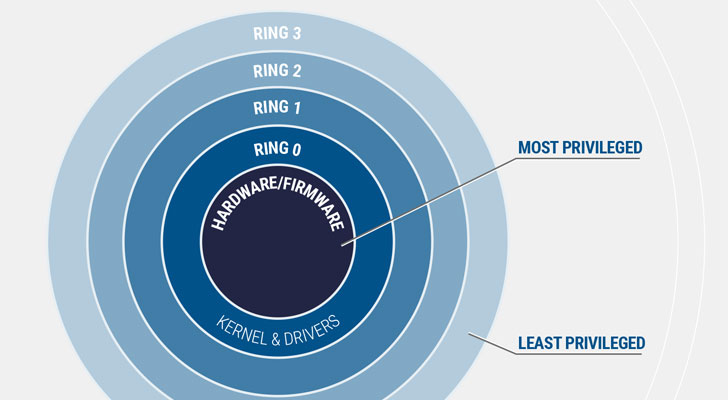

Esse ataque de escalonamento de privilégios pode mover um atacante do modo de usuário (Ring 3) para o modo de kernel do SO (Ring 0), como mostrado na imagem, permitindo a instalação de um backdoor persistente no sistema que um usuário provavelmente nunca perceberia.

Descobertas por pesquisadores da empresa de segurança de firmware e hardware Eclypsium, algumas das novas vulnerabilidades podem permitir leitura / gravação arbitrária de memória kernel, registros específicos de modelo (MSRs), registros de controle (CR), registros de depuração (DR) e memória física.

“Todas essas vulnerabilidades permitem que o driver atue como um proxy para executar acesso altamente privilegiado aos recursos de hardware, o que pode permitir que os invasores transformem as ferramentas usadas para gerenciar um sistema em ameaças poderosas que podem escalar privilégios e persistir invisivelmente no host, “Os pesquisadores explicam em seu relatório intitulado ‘Screwed Drivers’.

“O acesso ao kernel não só pode dar ao invasor o acesso mais privilegiado disponível ao sistema operacional, como também pode conceder acesso às interfaces de hardware e firmware com privilégios ainda maiores, como o firmware do BIOS do sistema.”

Como o malware executado no espaço do usuário pode simplesmente procurar um driver vulnerável na máquina vítima para comprometê-lo, os invasores não precisam instalar seu próprio driver vulnerável, instalando o que, de outra forma, requer privilégios de administrador do sistema.

Todos os drivers vulneráveis, conforme listado abaixo, descobertos pelos pesquisadores, foram certificados pela Microsoft.

- American Megatrends International (AMI)

- ASRock

- Computador ASUSTeK

- Tecnologias ATI (AMD)

- Biostar

- EVGA

- Getac

- GIGABYTE

- Huawei

- Insyde

- Intel

- Micro-Star International (MSI)

- NVIDIA

- Phoenix Technologies

- Realtek Semiconductor

- SuperMicro

- Toshiba

A lista também inclui mais três fornecedores de hardware que os pesquisadores ainda não deram nome, já que “ainda estão sob embargo devido ao seu trabalho em ambientes altamente regulamentados e levará mais tempo para ter uma correção certificada e pronta para ser implantada para os clientes”.

“Alguns drivers vulneráveis interagem com placas gráficas, adaptadores de rede, discos rígidos e outros dispositivos”, explicam os pesquisadores. “O malware persistente dentro desses dispositivos pode ler, gravar ou redirecionar dados armazenados, exibidos ou enviados pela rede. Da mesma forma, qualquer um dos componentes pode ser desativado como parte de um ataque DoS ou ransomware.”

As falhas de driver de dispositivo podem ser mais perigosas do que outras vulnerabilidades de aplicativos porque permitem que um atacante acesse os anéis de firmware “negativos” que estão abaixo do sistema operacional e mantenham a persistência no dispositivo, mesmo se o sistema operacional for reinstalado completamente.

Pesquisadores relataram essas vulnerabilidades para os fornecedores afetados, dos quais alguns, incluindo Intel e Huawei , já lançaram atualizações de patches e emitiram um alerta de segurança.

Além disso, os pesquisadores também prometeram lançar em breve um script no GitHub Isso ajudaria os usuários a encontrar drivers de wormhole instalados em seus sistemas, juntamente com código de prova de conceito (PoC), demonstrações de vídeo e links para drivers e ferramentas vulneráveis.